知名的雲服務提供商很容易被人利用,原因是使用受信任的核心服務,可以将單單一個漏洞變成全球性攻擊。

AWS Glue漏洞的攻擊鍊

雲安全公司Orca Security在1月13日釋出的分析報告中表示,AWS已堵住了其核心服務中的兩個漏洞,其中一個漏洞可能讓任何使用者都可以通路和控制任何一家公司的基礎架構。

雖然這兩個漏洞現已修複,但整條攻擊鍊(感染核心服務、提升權限以及使用該權限攻擊其他使用者)并不僅限于亞馬遜這一家。Orca Security的首席技術官Yoav Alon表示,這種方法影響其他許多雲供應商。他表示,問題的核心是服務之間缺少隔離,以及不同服務和使用者的權限許可不夠精細化。

該公司已經向其他雲服務報告了類似的問題,但除非其披露流程到位,否則Alon 不會透露有關這些漏洞的詳情。

他說:“我們認為這些是下一波嚴重漏洞,因為我們的信任對象由資料中心轉移到了雲服務——這是一件好事,因為雲服務提供商比大多數公司更擅長安全。現在,雲服務提供商的問題影響了你,而你甚至可能渾然不知。”

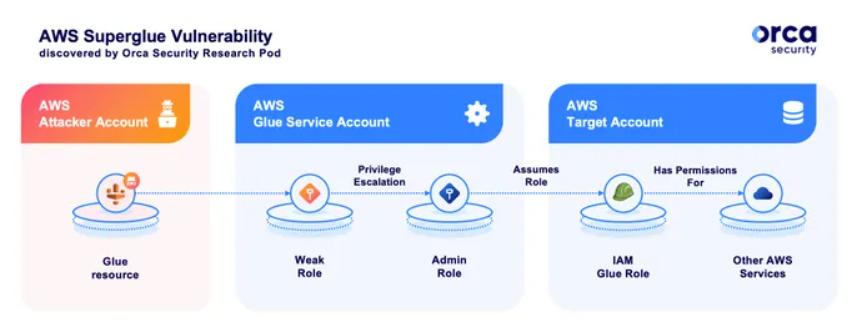

兩個漏洞中較嚴重的漏洞出現在AWS Glue中,這是一種Serverless內建服務,讓AWS使用者就可以管理、清理和轉換資料,并使資料存儲區可供使用者的其他服務使用。利用這個漏洞,攻擊者可以感染這項服務,成為管理者;由于Glue服務受信任,攻擊者可以使用其角色來通路其他使用者的環境。

Orca在公告中聲明,這個漏洞讓該公司的研究人員可以“更新帳戶内的權限,進而可以不受限制地通路該服務在服務區的所有資源,包括全面的管理權限。”

Orca的研究人員可以在與Glue服務有信任關系的其他AWS客戶帳戶中擔任角色。Orca堅持認為,每個使用Glue服務的帳戶至少有一個信任Glue服務的角色。

CloudFormation(CF)服務中的另一個漏洞讓使用者可以配置資源和雲資産,讓研究人員得以闖入CF伺服器,作為AWS基礎設施服務來運作。Orca Security在第二份公告中表示,該漏洞是XML外部實體(XXE)問題,可能允許攻擊突破隔離不同AWS使用者的保護措施。

AWS的代表在一份聲明中說:“我們意識到了與AWS Glue ETL和AWS CloudFormation相關的問題,可以确認沒有任何AWS客戶帳戶或資料受到影響。從Orca Security獲悉此事後,我們立即在數小時内采取了行動,以應對該問題,并且為服務增加了額外的控制措施,以防再次發生。”

Orca的Alon表示,雲提供商應努力改善服務的隔離機制,以防止攻擊者利用核心服務中的漏洞來危及整個雲的安全模型。2021年8月,類似的問題影響了Azure,當時雲安全公司Wiz.io的研究人員發現微軟內建資料科學功能Jupyter Notebooks與其Cosmo DB資料庫即服務的方式存在缺陷。如果使用Jupyter Notebooks,攻擊者可以通路其他使用者的Cosmo DB 執行個體。

AWS漏洞凸顯了雲模型的優缺點。影響雲提供商的安全問題常常使每個客戶面臨風險,大多數客戶幾乎無力保護其資料和環境。不妨與廣泛的軟體問題(比如Log4j漏洞)比較一下:安全和IT團隊可以修補問題、監視攻擊并采取變通辦法。

不過,消除Log4j問題仍然成問題,因為不同的公司打更新檔的速度不一樣。Orca發現,在問題披露出來兩周後,四分之三的客戶仍然容易受到Log4j漏洞的攻擊。據這家安全公司聲稱,另一方面,亞馬遜在48小時内修複了Orca發現的Glue漏洞,在6天内修複了CloudFormation問題。

Alon說:“雲提供商在安全方面做得很到位,但依然存在問題。如果他們更好地隔離,并在服務中建立一個更好的權限系統,可以防止許多這些的問題。如果他們的服務有問題,還需要更好地隔離其網絡,擁有更好的安全模型。”

Orca Security在去年9月和10月發現了問題。他們使用假帳戶來測試漏洞,防止研究人員洩露其他AWS客戶的資料。亞馬遜已修複了漏洞,更新檔已經過Orca的測試,以確定更新檔切實有效。