近日,亞馬遜雲服務被曝正在修補所謂的“強力膠”(Superglue)漏洞。此外還有一個被稱作 AWS CloudFormation 的 Bug,攻擊者可利用它們摸到其他使用者的敏感資料。Orca 安全研究團隊率先披露了 AWS 工具中的缺陷,慶幸的是兩個 Bug 都已得到完全修補。

(來自:Orca Security)

首先聊聊 Superglue 漏洞,使用者可借此通路其他 AWS Glue 使用者管理的資訊。

AWS 官方宣稱 Glue 是一項無伺服器的資料內建服務,旨在輕松發現、準備群組合那些用于分析、機器學習和應用程式開發的資料。

事實上,亞馬遜服務的體量着實龐大,以至于 Glue 使用者能夠免費存儲多達百萬個對象。

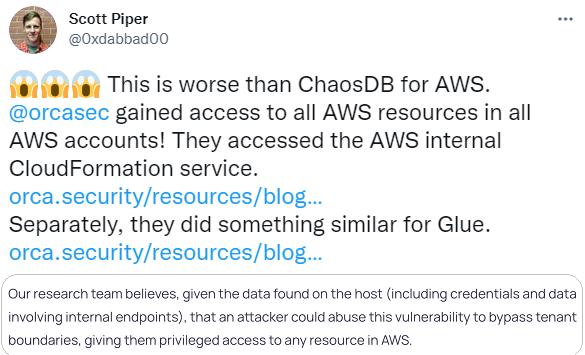

Orca 指出 —— 我們能夠識别 AWS Glue 中的一項功能,它可用于擷取 AWS 官方服務賬戶中的某個角色的憑證,進而賦予了對内部服務 API 的完全通路權限。

結合内部錯誤配置和 Glue 内部通路 API,我們得以将帳戶内的權限進一步提升至不受限的水準,包括以完全的管理權限通路某個區域的所有資源。

在受 Glue 服務信任的 AWS 客戶賬戶中,至少都有一個類似角色的賬戶。

得逞後,攻擊者能夠查詢和修改區域内的相關資源,包括但不限于 Glue 作業、開發端點、工作流、爬蟲、觸發器等中繼資料。

Orca 證明 —— 其已确認通過該漏洞控制衆多賬戶、以通路其他 AWS Glue 使用者管理的資訊的能力。

慶幸的是,漏洞披露不久後,亞馬遜在數小時内就做出了回應,并于第二日實施了部分緩解,直到數日後徹底封堵了相關問題。

第二個漏洞影響到了 AWS CloudFormation,通過将基礎設施視作代碼, 使用者可對第一和第三方資源開展模組化、預置和管理。

這種“基礎設施即代碼”的範式,已于近年來愈加受到客戶的青睐。在遷移至雲端的時候,其配置與維護的便利性也相當出衆。

然而被稱作BreakingFormation的第二個 Bug,卻可被用于洩露在易受攻擊的伺服器上發現的機密檔案。

此外伺服器端請求(SSRF)易受未經授權披露内部 AWS 基礎設施服務憑證的影響 —— 慶幸的是,該漏洞在向 AWS 披露六天内完成了徹底修複。

最後,Bleeping Computer 分享了 AWS 副總裁 Colm MacCárthaigh 在 Twitter 上披露的與 BreakingFormation 漏洞有關的更多細節,且一開始就承認了 Orca 能夠獲得對所有 AWS 賬戶資源的通路權限的說法。

然後 Orca 首席技術官 Yoav Alon 回應稱 CloudFormation 的暴露範圍,并不像最初預期的那樣廣泛。

我們立即向 AWS 通報了該問題,後者迅速采取了行動來解決這個問題。

AWS 安全團隊在不到 25 小時内編寫了首個修複程式,并于 6 日内落實到了所有 AWS 區域。

Orca 安全研究人員幫助測試了修複更新檔,以確定妥善解決相關問題,且我們能夠驗證其不會再遭到利用。