今年4月份,apache struts 2之上发现的s2-033远程代码执行漏洞,以迅雷不及掩耳之势席卷而来。其利用代码很快就在短时间内迅速传播。而且官方针对这个高危漏洞的修复方案还是无效的。

悲剧的事情今天又再度发生了,这次发现的struts 2新漏洞编号为cve-2016-4438,该漏洞由国内pkav团队-香草率先发现。这是又一个很严重的远程代码执行漏洞:使用rest插件的用户就会遭遇该问题。

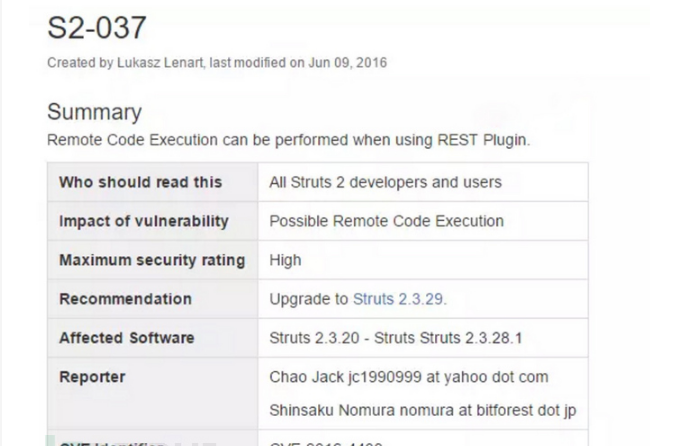

有关该漏洞的详情如下:

apache struts 2 s2-037 远程代码执行

漏洞编号:cve-2016-4438

漏洞危害:造成远程代码执行

漏洞等级:高危

影响版本:apache struts 2.3.20 - 2.3.28.1 版本使用了rest插件的用户

修复方案:加入cleanupactionname进行过滤 或者 更新至官方struts2.3.29

freebuf百科:struts 2

apache struts 2是世界上最流行的java web服务器框架之一,是struts的换代产品:在struts 1和webwork的技术基础上,进行合并产生全新的struts 2框架。struts 2的体系结构与struts 1的体系结构差别巨大。struts 2以webwork为核心,采用拦截器的机制处理用户的请求,这样的设计也使得业务逻辑控制器能够与servletapi完全脱离开,所以struts 2可以理解为webwork的更新产品。虽然从struts 1到struts 2有着太大的变化,但是相对于webwork,struts 2的变化很小。