指纹识别

这里的指纹是指网站CMS指纹识别。计算机操作系统及Web容器的指纹识别等。

常见CMS:织梦dedecms、discuz、phpweb、phpwind、phpcms、ecshop、dvbbs、siteweaver、aspcms、帝国、Z-Blog、wordpress等

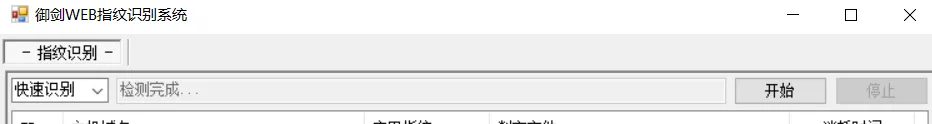

识别主流CMS的代表工具:御剑Web指纹识别、whatweb、webrobo、椰树、轻量web指纹识别

工具地址:渗透测试工具包\渗透测试工具包\信息收集\御剑\御剑CMS识别

识别主流CMS指纹的在线网站:

BugScanner : http://whatweb.bugscaner.com/look/

云悉指纹 : http://www.yunsee.cn/finger.html

敏感目录收集

在渗透测试中,探测Web目录结构和隐藏的敏感文件是一个必不可少的环节,从中可以获取网站的后台管理页面﹑文件上传界面,甚至可能扫描出网站的源代码。

针对网站目录的扫描主要有DirBuster、御剑后台扫描珍藏版、wwwscan、Spinder.py(轻量级快速单文件目录后台扫描)、Sensitivefilescan(轻量级快速单文件目录后台扫描)、Weakfilescan(轻量级快速单文件目录后台扫描)等工具。本节简单地讲解一下DirBuster。

工具地址:渗透测试工具包\信息收集\DirBuster

DirBuster是OWASP开发的一款基于Java编写的、专门用于探测Web服务器的目录和隐藏文件。因为是用Java编写的,所以需要在Java运行环境(JRE)下安装。该工具的界面是纯图形化的,用法相对简单,使用的基本步骤如下。

在Target URL输入框中输入要扫描的网址,扫描时将请求方法设置为“Auto Switch(HEAD and GET)”选项。

设置线程的数值,推荐在20~30之间。太大了容易引起系统死机。

选择扫描类型,如果使用个人字典扫描,则选择“List based brute force”选项。

单击“Browse”选择字典,可以选择工具自带的字典,也可以选择自己的字典。

在Select starting options中选择“URL Fuzz”方式进行扫描。设置fuzzing时需要注意,在URL to fuzz里输入“/{dir}”。这里的{dir}是一个变量,用来代表字典中的每一行