指紋識别

這裡的指紋是指網站CMS指紋識别。計算機作業系統及Web容器的指紋識别等。

常見CMS:織夢dedecms、discuz、phpweb、phpwind、phpcms、ecshop、dvbbs、siteweaver、aspcms、帝國、Z-Blog、wordpress等

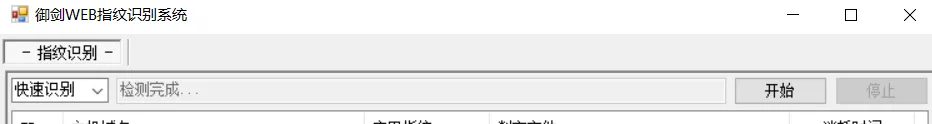

識别主流CMS的代表工具:禦劍Web指紋識别、whatweb、webrobo、椰樹、輕量web指紋識别

工具位址:滲透測試工具包\滲透測試工具包\資訊收集\禦劍\禦劍CMS識别

識别主流CMS指紋的線上網站:

BugScanner : http://whatweb.bugscaner.com/look/

雲悉指紋 : http://www.yunsee.cn/finger.html

敏感目錄收集

在滲透測試中,探測Web目錄結構和隐藏的敏感檔案是一個必不可少的環節,從中可以擷取網站的背景管理頁面﹑檔案上傳界面,甚至可能掃描出網站的源代碼。

針對網站目錄的掃描主要有DirBuster、禦劍背景掃描珍藏版、wwwscan、Spinder.py(輕量級快速單檔案目錄背景掃描)、Sensitivefilescan(輕量級快速單檔案目錄背景掃描)、Weakfilescan(輕量級快速單檔案目錄背景掃描)等工具。本節簡單地講解一下DirBuster。

工具位址:滲透測試工具包\資訊收集\DirBuster

DirBuster是OWASP開發的一款基于Java編寫的、專門用于探測Web伺服器的目錄和隐藏檔案。因為是用Java編寫的,是以需要在Java運作環境(JRE)下安裝。該工具的界面是純圖形化的,用法相對簡單,使用的基本步驟如下。

在Target URL輸入框中輸入要掃描的網址,掃描時将請求方法設定為“Auto Switch(HEAD and GET)”選項。

設定線程的數值,推薦在20~30之間。太大了容易引起系統當機。

選擇掃描類型,如果使用個人字典掃描,則選擇“List based brute force”選項。

單擊“Browse”選擇字典,可以選擇工具自帶的字典,也可以選擇自己的字典。

在Select starting options中選擇“URL Fuzz”方式進行掃描。設定fuzzing時需要注意,在URL to fuzz裡輸入“/{dir}”。這裡的{dir}是一個變量,用來代表字典中的每一行