目录

一、简介:

1.1、概述:

1.2、原理:

二、隐藏数据、软件

2.1、简介:

2.2、卷影基础命令:

2.3、隐藏文件

目的:

第一步:

第二步:创建系统还原点

第三步:创建符号链接

第四步:删除符号链接

第五步:运行嵌入程序

2.4、扩展

一、简介:

1.1、概述:

新版本的Winows 系统, 如Vista 和Windows 7, 都有卷影副本服务(Volume Shadow

Copy Service) 。

卷影副本服务可以备份磁盘卷, 以便在安装新的软件、设备驱动器或其他应用程序导致系统崩溃时, 可以还原系统。在安装软件前, 或其他情景下,系统每隔一段时间保存一份快照, 时间间隔因系统空闲时间不同而不同。根据经验, Vista 系统每1~2天保存一份快照, Windows 7 每7~8 天保存一次。但需要注意的是, 这个时间间隔还会受软件安装和系统空闲时间的影响

1.2、原理:

卷影副本服务并不会存储文件的每个版本, 比如VAX/VMS或MAX OS X lion (10.7) 系统。相当于,编辑一份文档, 并不是保存每个版本, 系统只保存最近一个快照周期内保存的版本。 此外, 系统也不会备份每 1 份文件, 它只备份修改过的。 卷影副本服务会分配一部分磁盘空间或硬盘来保存这些变更数据。

通过 "Panel --. System --> System Protction", 以查看卷影副本的配置信息。

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序) 选择 “ System Protction " 查看系统属性, “Protection Settings " 区域会显示之前的卷影副本。 单击 “ Configure" 按钮, 可以查看或修改存储空间大小。 Vista 系统默认为卷影副本分配的最大空间为磁盘空间的15%, Windows 7 为 5%,但是, 可以在 “ Configure Settings" 中询整空间大小, 为卷影副本分配更大的空间。

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序) 注意只有在快照周期内, 修改过的内容才会记录卷影副本中, 所以系统并不会归档所有变更, 而只是归档自上次快照后的差异内容。 因此, 卷影副本服务进行的是增量备份, 类似于服务器和数据库的备份策略。卷影副本中可能存在同一个文件的多个快照, 此外, 当空间不足时, 卷影副本依据先进先出 (First In First Out, FIFO) 原则, 删除最老的备份数据, 以存入新的备份, 还需要特别注意的是卷影副本是只读的

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序)

二、隐藏数据、软件

2.1、简介:

由于很多防病毒工具都不会扫描卷影副本, 所以这里是个藏匿数据和恶意软件的好地方。2.2、卷影基础命令:

在 Vista和Windows 7 中, 管理员用户 (administrator) 可以在命令行中用 VSSadmin 来管理卷影副本:

输入vssadmin

Delete Shadows - 删除卷影副本

List Providers - 列出已注册的卷影副本提供程序

List Shadows - 列出现有卷影副本

List ShadowStorage - 列出卷影副本存储关联

List Volumes - 列出可以进行卷影副本处理的卷

List Writers - 列出订阅的卷影副本写入程序

Resize ShadowStorage - 重新调整卷影副本存储关联的大小

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序) 通过“Llist shadowstorage"可以查看卷影副本的存储关联(存储空间大小)。

注:要使用管理员身份打开命令提示符

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序) 通过“list shadows"选项可以查看卷影副本,或者不同系统还原点的差异备份,最后一条为最近的备份文件。

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序)

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序) 2.3、隐藏文件

目的:

在卷影副本中创建并隐藏文件,并脱离文件系统访问这个文件。

使用 cmd.exe这个可执行文件,

(试过win7没有沙盒)

沙盒(sandbox,又称沙箱),计算机专业术语,在计算机安全领域中是一种安全机制,为运行中的程序提供的隔离环境。通常是作为一些来源不可信、具破坏力或无法判定程序意图的程序提供实验之用。

第一步:

将 cmd.exe 复制到沙盒实验环境中。

(沙盒在win10有,win7没有)

C:\sandbox>copy c:\windows\system32\cmd.exeC:\sandbox>dir第二步:创建系统还原点

cmd.exe就是我们要隐藏到卷影副本中的文件, 现在我们创建一个新的系统还原点, 也就是包含这个新文件的时间点备份:返回到 “ System Properties" 页签, 选择 “ Create" 按钮, 输入还原点名称, 单击 “ Create" 按钮, 这样卷影副本就创建好了

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序) 下面, 我们确认下新的卷影副本是否创建成功:返回命令行界面, 用 vssadmin 工具查看所有卷影副本清单, 可以看到一个新的卷影副本已经创建, 且时间与刚才创建的时间一致。

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序)

(6.3)【PC中数据隐藏】winodws中隐写:卷影技术(隐藏数据或程序) 可以看到, 命令结果中有一条新信息, 就是我们刚才创建的还原点。

已经创建了包含 cmd.exe 的卷影副本, 那么就可以删除原始可执行文件了。

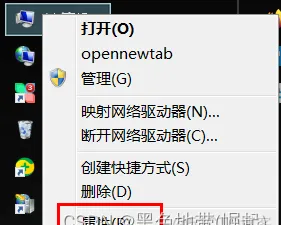

C:\sandbox> del cmd.exe第三步:创建符号链接

cmd.exe 文件就仅存在于卷影副本中了, 如果进行低级的取证分析也可以说在硬盘驱动中, 而且文件没有被覆写。

这样, 我们就可以通过创建它的符号链接来查看卷影副本的内容了。首先执行“vssadminlist shadows" ,在命令执行结果中找到并记录新卷影副本的名称,本例中为"\\\GLOBALROOT\Device\HarddiskVolumeShadowCopy28"。

然后执行带有/D选项的mklink命令,为符号链接创建目录。

注意,卷影副本名称后面有一个“\" 符号,这是创建符号链接必须的。

符号链接创建好后,验证下结果:执行打印目录内容命令,可以看到 "hiddendirectory"符号链接。C:\sandbox>mklink /D hiddendirectory \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy28\切换到“hiddendirectory"目录,然后执行打印目录内容命令,就可以通过符号链接查看卷影副本的内容。此外,我们还可以通过查看目录内容确认cmd.exe文件是否包含在卷影副本中。C:\sandbox>dirC:\sandbox>cd hiddendirectory C:\sandbox\hiddendirectory>dir第四步:删除符号链接

既然我们的目标只是简单地确认卷影副本中是否存在“cmd.exe"文件,确认完后就可以通过删除“hiddendirectory"目录来删除符号链接了。C:\sandbox>rmdir hiddendirectory第五步:运行嵌入程序

嵌入的"cmd.exe"文件在文件系统中不可见,但是却可以访间并可执行一通过WMIC运行这个可执行文件。请注意,执行WMIC命令时,应使用“.”而不是"?”。C:\sandbox>wmic process call create \\.\GLDBALROOT\Device\HarddiskVolume Shadow copy28\sandbox\cmd.exeWMIC 命令可调用 cmd.exe, 执行后, 系统会弹出一个 cmd.exe 的 Windows 命令行窗口。

通过上述实例, 我们可以证实卷影副本是可以用于隐藏文件的, 如果被隐藏的文件是可执行的, 则可以通过 WMIC 来运行卷影副本中的程序, 而不需要这个文件的符号链接。此外, 大多数防病毒和防恶意软件产品都不会扫描卷影副本, 因此在卷影副本中隐藏恶意软件和其他相关伪造文件是个不错的选择。 需要特别注意的是, 卷影副本并不是永久性的, 因为存储空间的限制而存储了新的系统还原点, 它迟早会被清理掉以存储更新的系统还原点。 然而, 标准个人计算机的卷影副本至少是可以保留 6 个月的, 恶意软件要发起攻击施展其破坏力, 时间已经足够充裕了。

2.4、扩展

Tim Toms 和Mark Baggett 在 Hack3rcon 第二次会议e中发布了一个叫 vssown.vbs 的工

具, 通过它可以浏览并操纵卷影副本, 比如, 你可以用 vssown.vbs 来创建并删除卷影副本。

重要的是, 我们还可以通过远程 shell 脚本来运行这个工具, 并通过此工具对卷影副本执行相关操作命令。 如果在一个被感染的计算机上, 把它和恶意代码绑定是相当隐蔽的, 一般很难检测到。c:\sandbox>cscript vssown.vbs