记两种让 Spring Security「少管闲事」的方法。

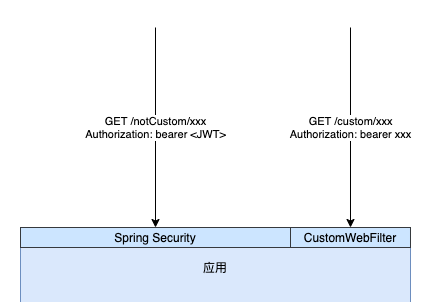

一个应用对外提供 Rest 接口,接口的访问认证通过 Spring Security OAuth2 控制,token 形式为 JWT。因为一些原因,某一特定路径前缀(假设为 <code>/custom/</code>)的接口需要使用另外一种自定义的认证方式,token 是一串无规则的随机字符串。两种认证方式的 token 都是在 Headers 里传递,形式都是 <code>Authorization: bearer xxx</code>。

所以当外部请求这个应用的接口时,情况示意如下:

这时,问题出现了。

我通过 <code>WebSecurityConfigurerAdapter</code> 配置 Spring Security 将 <code>/custom/</code> 前缀的请求直接放行:

但请求 <code>/custom/</code> 前缀的接口仍然被拦截,报了如下错误:

从错误提示首先可以通过检查排除掉 <code>CustomWebFilter</code> 的嫌疑,自定义认证方式的 token 不是 JSON 格式,它里面自然也不然尝试去将其转换成 JSON。

那推测问题出在 Spring Security 「多管闲事」,拦截了不该拦截的请求上。

经过一番面向搜索编程和源码调试,找到抛出以上错误信息的位置是在 <code>JwtAccessTokenConverter.decode</code> 方法里:

调用堆栈如下:

从调用的上下文可以看出(高亮那一行),执行逻辑在一个名为 <code>OAuth2AuthenticationProcessingFilter</code> 的 Filter 里,会尝试从请求中提取 Bearer Token,然后做一些处理(此处是 JWT 转换和校验等)。这个 Filter 是 <code>ResourceServerSecurityConfigurer.configure</code> 中初始化的,我们的应用同时也是作为一个 Spring Security OAuth2 Resource Server,从类名可以看出是对此的配置。

找到了问题所在之后,经过自己的思考和同事间的讨论,得出了两种可行的解决方案。

这个方案的思路是通过 AOP,在 <code>OAuth2AuthenticationProcessingFilter.doFilter</code> 方法执行前做个判断

如果请求路径是以 <code>/custom/</code> 开头,就跳过该 Filter 继续往后执行;

如果请求路径非 <code>/custom/</code> 开头,正常执行。

关键代码示意:

如果能让请求先到达我们自定义的 Filter,请求路径以 <code>/custom/</code> 开头的,处理完自定义 token 校验等逻辑,然后将 <code>Authorization</code> Header 去掉(在 <code>OAuth2AuthenticationProcessingFilter.doFilter</code> 中,如果取不到 Bearer Token,不会抛异常),其它请求直接放行,也是一个可以达成目标的思路。

但现状是自定义的 Filter 默认是在 <code>OAuth2AuthenticationProcessingFilter</code> 后执行的,如何实现它们的执行顺序调整呢?

在我们前面找到的 <code>OAuth2AuthenticationProcessingFilter</code> 注册的地方,也就是 <code>ResourceServerSecurityConfigurer.configure</code> 方法里,我们可以看到 Filter 是通过以下这种写法添加的:

核心方法是 <code>HttpSecurity.addFilterBefore</code>,说起 <code>HttpSecurity</code>,我们有印象啊……前面通过 <code>WebSecurityConfigurerAdapter</code> 来配置请求放行时入参是它,能否在那个时机将自定义 Filter 注册到 <code>OAuth2AuthenticationProcessingFilter</code> 之前呢?

我们将前面配置放行规则处的代码修改如下:

注: CustomWebFilter 改为直接 new 出来的,手动添加到 Security Filter Chain,不再自动注入到其它 Filter Chain。

为什么是将自定义 Filter 添加到 <code>X509AuthenticationFilter.class</code> 之后呢?可以参考 spring-security-config 包的 <code>FilterComparator</code> 里预置的 Filter 顺序来做决定,从前面的代码可知 <code>OAuth2AuthenticationProcessingFilter</code> 是添加到 <code>AbstractPreAuthenticatedProcessingFilter.class</code> 之前的,而在 <code>FilterComparator</code> 预置的顺序里,<code>X509AuthenticationFilter.class</code> 是在 <code>AbstractPreAuthenticatedProcessingFilter.class</code> 之前的,我们这样添加就足以确保自定义 Filter 在 <code>OAuth2AuthenticationProcessingFilter</code> 之前。

做了以上修改,自定义 Filter 已经在我们预期的位置了,那么我们在这个 Filter 里面,对请求路径以 <code>/custom/</code> 开头的做必要处理,然后清空 <code>Authorization</code> Header 即可,关键代码示意如下:

经过尝试,两种方案都能满足需求,项目里最终使用了方案一,相信也还有其它的思路可以解决问题。

经过这一过程,也暴露出了对 Spring Security 的理解不够的问题,后续需要抽空做一些更深入的学习。

https://www.cnblogs.com/alalazy/p/13179608.html

更多原创技术内容,可以通过公众号「闷骚的程序员」订阅: