Metasploit是一个漏洞利用框架,简称msf。是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击,,而且本身附带数百个已知软件漏洞的专业级漏洞攻击工具。是信息收集、漏洞扫描、权限提升、内网渗透等集成的工具。

msf一般会有四种接口对外提供,分别为

msfconsole

msfcli

msfgui

msfweb

exploit

payload

auxiliary

encoder

生成exe程序

生成php程序

反弹shell

Msfvenom生成程序

使用handler执行exp

在目标机器运行Msfvenom生成程序

返回session

将刚才生成的shy.php上传至另外一台主机的Web目录,进行访问

发现一个session已经传过来了

这便是一个简单的反弹shell的操作,如果要连接上只需执行如下命令即可

使用<code>background</code>命令使其回到后台运行

但是感觉连接的不是太稳定,容易出现超时状态。

使用web_delivery返回脚本执行并加载exp

在目标机器运行脚本

先使用<code>web_delivery</code>

其次查看下信息

这里将targets设置为2,然后查找相应的payload进行设置

设置好之后,设置需要的参数

运行将下面的payload拿到目标机器中执行,反弹成功

这个方法相较于上一个稳定一点,这里就截一下目标机器的图片,测试一下

测试成功。

MS16-016(WebDAV特权提升漏洞),Microsoft Web分布式创作和版本管理(WebDAV)客户端验证输入不当,就会存在特权提升漏洞,成功利用此漏洞可以使用提升的特权执行任意代码

漏洞影响:

环境准备:

还是先使用<code>web_delivery</code>进行反弹shell

连接成功,查看当前用户

接下来利用powershell远程下载Sherlock脚本并进行检测

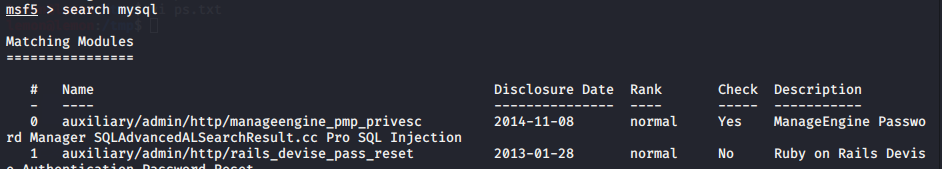

发现存在MS16-016漏洞,直接使用msf搜索看是否有这个漏洞的exp

使用一下,选择一下session

进行攻击,即可提权到<code>system</code>

这次的学习简单的了解了Metasploit,以及相应的提权操作,继续学习,冲冲冲!