Metasploit是一個漏洞利用架構,簡稱msf。是一個免費的、可下載下傳的架構,通過它可以很容易地擷取、開發并對計算機軟體漏洞實施攻擊,,而且本身附帶數百個已知軟體漏洞的專業級漏洞攻擊工具。是資訊收集、漏洞掃描、權限提升、内網滲透等內建的工具。

msf一般會有四種接口對外提供,分别為

msfconsole

msfcli

msfgui

msfweb

exploit

payload

auxiliary

encoder

生成exe程式

生成php程式

反彈shell

Msfvenom生成程式

使用handler執行exp

在目标機器運作Msfvenom生成程式

傳回session

将剛才生成的shy.php上傳至另外一台主機的Web目錄,進行通路

發現一個session已經傳過來了

這便是一個簡單的反彈shell的操作,如果要連接配接上隻需執行如下指令即可

使用<code>background</code>指令使其回到背景運作

但是感覺連接配接的不是太穩定,容易出現逾時狀态。

使用web_delivery傳回腳本執行并加載exp

在目标機器運作腳本

先使用<code>web_delivery</code>

其次檢視下資訊

這裡将targets設定為2,然後查找相應的payload進行設定

設定好之後,設定需要的參數

運作将下面的payload拿到目标機器中執行,反彈成功

這個方法相較于上一個穩定一點,這裡就截一下目标機器的圖檔,測試一下

測試成功。

MS16-016(WebDAV特權提升漏洞),Microsoft Web分布式創作和版本管理(WebDAV)用戶端驗證輸入不當,就會存在特權提升漏洞,成功利用此漏洞可以使用提升的特權執行任意代碼

漏洞影響:

環境準備:

還是先使用<code>web_delivery</code>進行反彈shell

連接配接成功,檢視目前使用者

接下來利用powershell遠端下載下傳Sherlock腳本并進行檢測

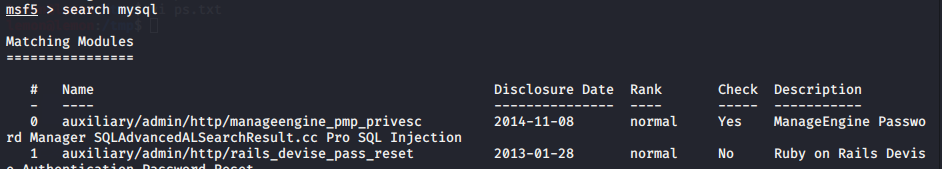

發現存在MS16-016漏洞,直接使用msf搜尋看是否有這個漏洞的exp

使用一下,選擇一下session

進行攻擊,即可提權到<code>system</code>

這次的學習簡單的了解了Metasploit,以及相應的提權操作,繼續學習,沖沖沖!