數棧是雲原生—站式資料中台PaaS,我們在github和gitee上有一個有趣的開源項目:FlinkX,記得給我們點個star!star!star!

gitee開源項目:https://gitee.com/dtstack_dev_0/flinkx

github開源項目:https://github.com/DTStack/flinkx

FlinkX是一個基于Flink的批流統一的資料同步工具,既可以采集靜态的資料,比如MySQL,HDFS等,也可以采集實時變化的資料,比如MySQL binlog,Kafka等,是全域、異構、批流一體的資料同步引擎,大家如果有興趣,歡迎來github社群找我們玩~

客戶是負責國家級新媒體産品的設計、研發、維護等工作,重點打造APP、移動報道指揮系統、全媒體聚合平台、新媒體專線等融媒體産品。因公安部要求,需在“2020年兩會期間”做好系統的安全保障工作,我方重點保障客戶APP系統的安全性,并做好相關應急預案,確定整個系統在兩會召開期間能正常安全穩定運作。

袋鼠雲運維服務團隊應客戶需求,制定了安全護航專項方案,具體方案如下:

一、安全護航準備

護航準備期間主要目的是通過内部自查的方式來了解自身安全現狀、主動發現安全風險、提高安全防護能力、完善安全監控、減少被攻擊面。袋鼠雲采取了以下措施:

(一)網絡安全架構梳理

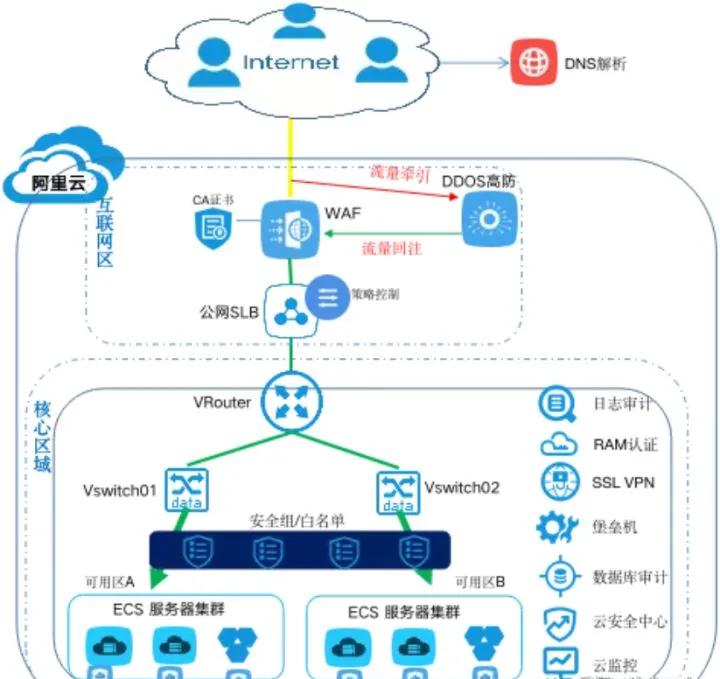

發現未受安全保護的區域,然後對其進行加強,加強後的網絡安全架構示意圖如下:

- DNS解析:使用DNSPod提供解析服務,該解析平台擁有200G的DNS攻擊防護能力,并開通賬号雙因子認證登入功能,嚴防域名被惡意篡改。

- 網際網路區域:在公網入口增加DDOS高防和WAF産品提高防護能力。本次護航中我們使用可抵禦300 Gbps 攻擊防護的DDoS高防IP,來抵禦網際網路伺服器遭受大流量的DDoS攻擊;使用Web應用防火牆來防禦SQL注入、XSS跨站腳本、常見Web伺服器插件漏洞、木馬上傳、非授權核心資源通路等OWASP常見攻擊,并過濾惡意CC攻擊,避免網站資産資料洩露,保障網站的安全與可用性。同時在公網SLB上隻授權允許WAF回源流量進行通路。

(二)資産梳理

對直接暴露在網際網路下的資産進行嚴格防護。梳理過程中發現有部分ECS伺服器使用EIP方式直接通路公網,屬于高風險區域。我們提供的解決方案是取消這些伺服器的EIP,使用NAT網關出公網,屏蔽伺服器直接暴露于公網。

(三)全面基線自查

對伺服器/資料庫賬号、密碼、權限、政策、日志、漏洞、操作安全等項進行核查加強。此次護航中我們通過堡壘機來進行賬号的最小化授權管控與審計,通過雲安全中心來實時監測基線、漏洞,對異常告警及時修複。

(四) 安全政策優化

對安全組、RDS白名單、RAM通路政策、OSS通路政策等進行梳理。對無政策限制或者政策開放範圍過大的ip進行優化,做到最小化授權。

(五) 資料保護

對資料庫資料配置自動備份政策,每日定時備份資料。對ECS伺服器設定好自動快照政策,定時快照以防止勒索病毒帶來的巨大損失。

(六) 組建應急小組

為了在面臨網絡攻擊時能快速響應,啟動應急預案排程技術人員,在護航期間臨時成立應急小組。

(七)全面的安全監控

對網際網路出/入口網絡流量、業務通路、伺服器漏洞基線、資料庫SQL等内容進行全面實時的監控預警,及時發現異常。

二、護航保障

護航期間,袋鼠雲組織安全團隊為客戶提供全過程的安全護航工作,期間提供每日安全巡檢、應急響應以及攻擊阻斷與政策優化相關工作。

每日安全巡檢主要檢視網際網路出/入流量、DDOS高防、WAF、SLB、雲安全中心等各個重要監控名額狀态有無異常,并對有異常的事件進行上報處理。

對安全預警實時響應通報并對攻擊事件進行分析研判,期間我們對大量的CC攻擊進行多次的政策優化工作對異常通路進行精準通路控制,及時封堵攻擊減輕攻擊帶來的業務影響。