雲栖号資訊:【 點選檢視更多行業資訊】

在這裡您可以找到不同行業的第一手的上雲資訊,還在等什麼,快來!

一、架構

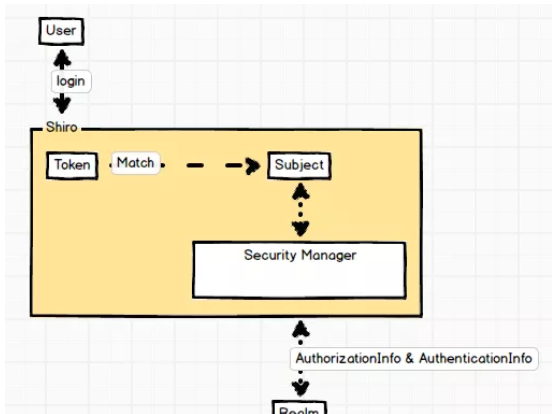

要學習如何使用Shiro必須先從它的架構談起,作為一款安全架構Shiro的設計相當精妙。Shiro的應用不依賴任何容器,它也可以在JavaSE下使用。但是最常用的環境還是JavaEE。下面以使用者登入為例:

1、使用使用者的登入資訊建立令牌

UsernamePasswordToken token = new UsernamePasswordToken(username, password); token可以了解為使用者令牌,登入的過程被抽象為Shiro驗證令牌是否具有合法身份以及相關權限。

2、執行登陸動作

SecurityUtils.setSecurityManager(securityManager); // 注入SecurityManager

Subject subject = SecurityUtils.getSubject(); // 擷取Subject單例對象

subject.login(token); // 登陸 Shiro的核心部分是SecurityManager,它負責安全認證與授權。Shiro本身已經實作了所有的細節,使用者可以完全把它當做一個黑盒來使用。SecurityUtils對象,本質上就是一個工廠類似Spring中的ApplicationContext。

Subject是初學者比較難于了解的對象,很多人以為它可以等同于User,其實不然。Subject中文翻譯:項目,而正确的了解也恰恰如此。它是你目前所設計的需要通過Shiro保護的項目的一個抽象概念。通過令牌(token)與項目(subject)的登陸(login)關系,Shiro保證了項目整體的安全。

我整理了架構師系列視訊教程 ,關注微信公衆号「網際網路架構師」回複 2T 下載下傳。

3、判斷使用者

Shiro本身無法知道所持有令牌的使用者是否合法,因為除了項目的設計人員恐怕誰都無法得知。是以Realm是整個架構中為數不多的必須由設計者自行實作的子產品,當然Shiro提供了多種實作的途徑,本文隻介紹最常見也最重要的一種實作方式——資料庫查詢。

4、兩條重要的英文

我在學習Shiro的過程中遇到的第一個障礙就是這兩個對象的英文名稱:AuthorizationInfo,AuthenticationInfo。不用懷疑自己的眼睛,它們确實長的很像,不但長的像,就連意思都十分近似。

在解釋它們前首先必須要描述一下Shiro對于安全使用者的界定:和大多數作業系統一樣。使用者具有角色和權限兩種最基本的屬性。例如,我的Windows登陸名稱是learnhow,它的角色是administrator,而administrator具有所有系統權限。這樣learnhow自然就擁有了所有系統權限。那麼其他人需要登入我的電腦怎麼辦,我可以開放一個guest角色,任何無法提供正确使用者名與密碼的未知使用者都可以通過guest來登入,而系統對于guest角色開放的權限極其有限。

同理,Shiro對使用者的限制也采用了這樣的方式。AuthenticationInfo代表了使用者的角色資訊集合,AuthorizationInfo代表了角色的權限資訊集合。如此一來,當設計人員對項目中的某一個url路徑設定了隻允許某個角色或具有某種權限才可以通路的控制限制的時候,Shiro就可以通過以上兩個對象來判斷。說到這裡,大家可能還比較困惑。先不要着急,繼續往後看就自然會明白了。

二、實作Realm

如何實作Realm是本文的重頭戲,也是比較費事的部分。這裡大家會接觸到幾個新鮮的概念:緩存機制、雜湊演算法、加密算法。由于本文不會專門介紹這些概念,是以這裡僅僅抛磚引玉的談幾點,能幫助大家更好的了解Shiro即可。

1、緩存機制

Ehcache是很多Java項目中使用的緩存架構,Hibernate就是其中之一。它的本質就是将原本隻能存儲在記憶體中的資料通過算法儲存到硬碟上,再根據需求依次取出。你可以把Ehcache了解為一個Map對象,通過put儲存對象,再通過get取回對象。

<?xml version="1.0" encoding="UTF-8"?>

<ehcache name="shirocache">

<diskStore path="java.io.tmpdir" />

<cache name="passwordRetryCache"

maxEntriesLocalHeap="2000"

eternal="false"

timeToIdleSeconds="1800"

timeToLiveSeconds="0"

overflowToDisk="false"

statistics="true">

</cache>

</ehcache> 以上是ehcache.xml檔案的基礎配置,timeToLiveSeconds為緩存的最大生存時間,timeToIdleSeconds為緩存的最大空閑時間,當eternal為false時ttl和tti才可以生效。更多配置的含義大家可以去網上查詢。

2、雜湊演算法與加密算法

md5是本文會使用的雜湊演算法,加密算法本文不會涉及。散列和加密本質上都是将一個Object變成一串無意義的字元串,不同點是經過散列的對象無法複原,是一個單向的過程。例如,對密碼的加密通常就是使用雜湊演算法,是以使用者如果忘記密碼隻能通過修改而無法擷取原始密碼。但是對于資訊的加密則是正規的加密算法,經過加密的資訊是可以通過秘鑰解密和還原。

3、使用者注冊

請注意,雖然我們一直在談論使用者登入的安全性問題,但是說到使用者登入首先就是使用者注冊。如何保證使用者注冊的資訊不丢失,不洩密也是項目設計的重點。

public class PasswordHelper {

private RandomNumberGenerator randomNumberGenerator = new SecureRandomNumberGenerator();

private String algorithmName = "md5";

private final int hashIterations = 2;

public void encryptPassword(User user) {

// User對象包含最基本的字段Username和Password

user.setSalt(randomNumberGenerator.nextBytes().toHex());

// 将使用者的注冊密碼經過雜湊演算法替換成一個不可逆的新密碼儲存進資料,散列過程使用了鹽

String newPassword = new SimpleHash(algorithmName, user.getPassword(),

ByteSource.Util.bytes(user.getCredentialsSalt()), hashIterations).toHex();

user.setPassword(newPassword);

}

} 如果你不清楚什麼叫加鹽可以忽略散列的過程,隻要明白存儲在資料庫中的密碼是根據戶注冊時填寫的密碼所産生的一個新字元串就可以了。經過散列後的密碼替換使用者注冊時的密碼,然後将User儲存進資料庫。剩下的工作就丢給UserService來處理。

那麼這樣就帶來了一個新問題,既然雜湊演算法是無法複原的,當使用者登入的時候使用當初注冊時的密碼,我們又應該如何判斷?答案就是需要對使用者密碼再次以相同的算法散列運算一次,再同資料庫中儲存的字元串比較。

4、比對

CredentialsMatcher是一個接口,功能就是用來比對使用者登入使用的令牌和資料庫中儲存的使用者資訊是否比對。當然它的功能不僅如此。本文要介紹的是這個接口的一個實作類:HashedCredentialsMatcher

public class RetryLimitHashedCredentialsMatcher extends HashedCredentialsMatcher {

// 聲明一個緩存接口,這個接口是Shiro緩存管理的一部分,它的具體實作可以通過外部容器注入

private Cache<String, AtomicInteger> passwordRetryCache;

public RetryLimitHashedCredentialsMatcher(CacheManager cacheManager) {

passwordRetryCache = cacheManager.getCache("passwordRetryCache");

}

@Override

public boolean doCredentialsMatch(AuthenticationToken token, AuthenticationInfo info) {

String username = (String) token.getPrincipal();

AtomicInteger retryCount = passwordRetryCache.get(username);

if (retryCount == null) {

retryCount = new AtomicInteger(0);

passwordRetryCache.put(username, retryCount);

}

// 自定義一個驗證過程:當使用者連續輸入密碼錯誤5次以上禁止使用者登入一段時間

if (retryCount.incrementAndGet() > 5) {

throw new ExcessiveAttemptsException();

}

boolean match = super.doCredentialsMatch(token, info);

if (match) {

passwordRetryCache.remove(username);

}

return match;

}

} 可以看到,這個實作裡設計人員僅僅是增加了一個不允許連續錯誤登入的判斷。真正比對的過程還是交給它的直接父類去完成。連續登入錯誤的判斷依靠Ehcache緩存來實作。顯然match傳回true為比對成功。

5、擷取使用者的角色和權限資訊

說了這麼多才到我們的重點Realm,如果你已經了解了Shiro對于使用者比對和注冊加密的全過程,真正了解Realm的實作反而比較簡單。我們還得回到上文提及的兩個非常類似的對象AuthorizationInfo和AuthenticationInfo。因為Realm就是提供這兩個對象的地方。

public class UserRealm extends AuthorizingRealm {

// 使用者對應的角色資訊與權限資訊都儲存在資料庫中,通過UserService擷取資料

private UserService userService = new UserServiceImpl();

/**

* 提供使用者資訊傳回權限資訊

*/

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principals) {

String username = (String) principals.getPrimaryPrincipal();

SimpleAuthorizationInfo authorizationInfo = new SimpleAuthorizationInfo();

// 根據使用者名查詢目前使用者擁有的角色

Set<Role> roles = userService.findRoles(username);

Set<String> roleNames = new HashSet<String>();

for (Role role : roles) {

roleNames.add(role.getRole());

}

// 将角色名稱提供給info

authorizationInfo.setRoles(roleNames);

// 根據使用者名查詢目前使用者權限

Set<Permission> permissions = userService.findPermissions(username);

Set<String> permissionNames = new HashSet<String>();

for (Permission permission : permissions) {

permissionNames.add(permission.getPermission());

}

// 将權限名稱提供給info

authorizationInfo.setStringPermissions(permissionNames);

return authorizationInfo;

}

/**

* 提供賬戶資訊傳回認證資訊

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

String username = (String) token.getPrincipal();

User user = userService.findByUsername(username);

if (user == null) {

// 使用者名不存在抛出異常

throw new UnknownAccountException();

}

if (user.getLocked() == 0) {

// 使用者被管理者鎖定抛出異常

throw new LockedAccountException();

}

SimpleAuthenticationInfo authenticationInfo = new SimpleAuthenticationInfo(user.getUsername(),

user.getPassword(), ByteSource.Util.bytes(user.getCredentialsSalt()), getName());

return authenticationInfo;

}

} 根據Shiro的設計思路,使用者與角色之前的關系為多對多,角色與權限之間的關系也是多對多。在資料庫中需要是以建立5張表,分别是:

使用者表(存儲使用者名,密碼,鹽等)

角色表(角色名稱,相關描述等)

權限表(權限名稱,相關描述等)

使用者-角色對應中間表(以使用者ID和角色ID作為聯合主鍵)

角色-權限對應中間表(以角色ID和權限ID作為聯合主鍵)

具體dao與service的實作本文不提供。總之結論就是,Shiro需要根據使用者名和密碼首先判斷登入的使用者是否合法,然後再對合法使用者授權。而這個過程就是Realm的實作過程。

6、會話

使用者的一次登入即為一次會話,Shiro也可以代替Tomcat等容器管理會話。目的是當使用者停留在某個頁面長時間無動作的時候,再次對任何連結的通路都會被重定向到登入頁面要求重新輸入使用者名和密碼而不需要程式員在Servlet中不停的判斷Session中是否包含User對象。

啟用Shiro會話管理的另一個用途是可以針對不同的子產品采取不同的會話處理。以淘寶為例,使用者注冊淘寶以後可以選擇記住使用者名和密碼。之後再次通路就無需登陸。但是如果你要通路支付寶或購物車等連結依然需要使用者确認身份。當然,Shiro也可以建立使用容器提供的Session最為實作。

三、與SpringMVC內建

有了注冊子產品和Realm子產品的支援,下面就是如何與SpringMVC內建開發。有過架構內建經驗的同學一定知道,所謂的內建基本都是一堆xml檔案的配置,Shiro也不例外。

1、配置前端過濾器

先說一個題外話,Filter是過濾器,interceptor是攔截器。前者基于回調函數實作,必須依靠容器支援。因為需要容器裝配好整條FilterChain并逐個調用。後者基于代理實作,屬于AOP的範疇。

如果希望在WEB環境中使用Shiro必須首先在web.xml檔案中配置

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="http://java.sun.com/xml/ns/javaee"

xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_3_0.xsd"

id="WebApp_ID" version="3.0">

<display-name>Shiro_Project</display-name>

<welcome-file-list>

<welcome-file>index.jsp</welcome-file>

</welcome-file-list>

<servlet>

<servlet-name>SpringMVC</servlet-name>

<servlet-class>org.springframework.web.servlet.DispatcherServlet</servlet-class>

<init-param>

<param-name>contextConfigLocation</param-name>

<param-value>classpath:springmvc.xml</param-value>

</init-param>

<load-on-startup>1</load-on-startup>

<async-supported>true</async-supported>

</servlet>

<servlet-mapping>

<servlet-name>SpringMVC</servlet-name>

<url-pattern>/</url-pattern>

</servlet-mapping>

<listener>

<listener-class>org.springframework.web.context.ContextLoaderListener</listener-class>

</listener>

<listener>

<listener-class>org.springframework.web.util.Log4jConfigListener</listener-class>

</listener>

<context-param>

<param-name>contextConfigLocation</param-name>

<!-- 将Shiro的配置檔案交給Spring監聽器初始化 -->

<param-value>classpath:spring.xml,classpath:spring-shiro-web.xml</param-value>

</context-param>

<context-param>

<param-name>log4jConfigLoaction</param-name>

<param-value>classpath:log4j.properties</param-value>

</context-param>

<!-- shiro配置 開始 -->

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

<async-supported>true</async-supported>

<init-param>

<param-name>targetFilterLifecycle</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!-- shiro配置 結束 -->

</web-app> 熟悉Spring配置的同學可以重點看有綠字注釋的部分,這裡是使Shiro生效的關鍵。由于項目通過Spring管理,是以所有的配置原則上都是交給Spring。DelegatingFilterProxy的功能是通知Spring将所有的Filter交給ShiroFilter管理。

接着在classpath路徑下配置spring-shiro-web.xml檔案

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:p="http://www.springframework.org/schema/p"

xmlns:context="http://www.springframework.org/schema/context"

xmlns:mvc="http://www.springframework.org/schema/mvc"

xsi:schemaLocation="http://www.springframework.org/schema/beans

http://www.springframework.org/schema/beans/spring-beans-3.1.xsd

http://www.springframework.org/schema/context

http://www.springframework.org/schema/context/spring-context-3.1.xsd

http://www.springframework.org/schema/mvc

http://www.springframework.org/schema/mvc/spring-mvc-4.0.xsd">

<!-- 緩存管理器 使用Ehcache實作 -->

<bean id="cacheManager" class="org.apache.shiro.cache.ehcache.EhCacheManager">

<property name="cacheManagerConfigFile" value="classpath:ehcache.xml" />

</bean>

<!-- 憑證比對器 -->

<bean id="credentialsMatcher" class="utils.RetryLimitHashedCredentialsMatcher">

<constructor-arg ref="cacheManager" />

<property name="hashAlgorithmName" value="md5" />

<property name="hashIterations" value="2" />

<property name="storedCredentialsHexEncoded" value="true" />

</bean>

<!-- Realm實作 -->

<bean id="userRealm" class="utils.UserRealm">

<property name="credentialsMatcher" ref="credentialsMatcher" />

</bean>

<!-- 安全管理器 -->

<bean id="securityManager" class="org.apache.shiro.web.mgt.DefaultWebSecurityManager">

<property name="realm" ref="userRealm" />

</bean>

<!-- Shiro的Web過濾器 -->

<bean id="shiroFilter" class="org.apache.shiro.spring.web.ShiroFilterFactoryBean">

<property name="securityManager" ref="securityManager" />

<property name="loginUrl" value="/" />

<property name="unauthorizedUrl" value="/" />

<property name="filterChainDefinitions">

<value>

/authc/admin = roles[admin]

/authc/** = authc

/** = anon

</value>

</property>

</bean>

<bean id="lifecycleBeanPostProcessor" class="org.apache.shiro.spring.LifecycleBeanPostProcessor" />

</beans> 需要注意filterChainDefinitions過濾器中對于路徑的配置是有順序的,當找到匹

器不會再繼續尋找。是以帶有通配符的路徑要放在後面。三條配置的含義是:

/authc/admin需要使用者有用admin權限

/authc/**使用者必須登入才能通路

/**其他所有路徑任何人都可以通路

說了這麼多,大家一定關心在Spring中引入Shiro之後到底如何編寫登入代碼呢。

@Controller

public class LoginController {

@Autowired

private UserService userService;

@RequestMapping("login")

public ModelAndView login(@RequestParam("username") String username, @RequestParam("password") String password) {

UsernamePasswordToken token = new UsernamePasswordToken(username, password);

Subject subject = SecurityUtils.getSubject();

try {

subject.login(token);

} catch (IncorrectCredentialsException ice) {

// 捕獲密碼錯誤異常

ModelAndView mv = new ModelAndView("error");

mv.addObject("message", "password error!");

return mv;

} catch (UnknownAccountException uae) {

// 捕獲未知使用者名異常

ModelAndView mv = new ModelAndView("error");

mv.addObject("message", "username error!");

return mv;

} catch (ExcessiveAttemptsException eae) {

// 捕獲錯誤登入過多的異常

ModelAndView mv = new ModelAndView("error");

mv.addObject("message", "times error");

return mv;

}

User user = userService.findByUsername(username);

subject.getSession().setAttribute("user", user);

return new ModelAndView("success");

}

} 登入完成以後,目前使用者資訊被儲存進Session。這個Session是通過Shiro管理的會話對象,要

擷取依然必須通過Shiro。傳統的Session中不存在User對象。

@Controller

@RequestMapping("authc")

public class AuthcController {

// /authc/** = authc 任何通過表單登入的使用者都可以通路

@RequestMapping("anyuser")

public ModelAndView anyuser() {

Subject subject = SecurityUtils.getSubject();

User user = (User) subject.getSession().getAttribute("user");

System.out.println(user);

return new ModelAndView("inner");

}

// /authc/admin = user[admin] 隻有具備admin角色的使用者才可以通路,否則請求将被重定向至登入界面

@RequestMapping("admin")

public ModelAndView admin() {

Subject subject = SecurityUtils.getSubject();

User user = (User) subject.getSession().getAttribute("user");

System.out.println(user);

return new ModelAndView("inner");

}

} 本篇内容大多總結自張開濤的《跟我學Shiro》原文位址:

http://jinnianshilongnian.iteye.com/blog/2018936【雲栖号線上課堂】每天都有産品技術專家分享!

課程位址:

https://yqh.aliyun.com/zhibo立即加入社群,與專家面對面,及時了解課程最新動态!

【雲栖号線上課堂 社群】

https://c.tb.cn/F3.Z8gvnK

原文釋出時間:2020-05-29

本文作者: 冷豪

本文來自:“

網際網路架構師 微信公衆号”,了解相關資訊可以關注“

網際網路架構師”