目錄

一.零信任介紹

1.什麼是零信任

2.為什麼選擇零信任網絡

3.零信任網絡與傳統安全模型

4.零信任參考架構

5.零信任網絡設計原則

6.零信任安全體系的實踐原則

二.零信任産品廠商

1.奇安信

2.Google

3.Akamai

4.思科

5.其他廠商及其産品

三.參考文章

一、零信任介紹

1.什麼是零信任

“零信任”是一個安全術語也是一個安全概念,它将網絡防禦的邊界縮小到單個或更小的資源組,其中心思想是企業不應自動信任内部或外部的任何人/事/物、不應該根據實體或網絡位置對系統授予完全可信的權限,應在授權前對任何試圖接入企業系統的人/事/物進行驗證、對資料資源的通路隻有當資源需要的時候才授予。

簡單來說,“零信任”的政策就是不相信任何人。除非網絡明确知道接入者的身份,否則任誰都無法接入到網絡。現有傳統的通路驗證模型隻需知道IP位址或者主機資訊等即可,但在“零信任”模型中需要更加明确的資訊才可以,不知道使用者身份或者不清楚授權途徑的請求一律拒絕。使用者的通路權限将不再受到地理位置的影響,但不同使用者将因自身不同的權限級别擁有不同的通路資源,而過去從外網登陸内網所需的V**也将被一道廢棄。零信任對通路控制進行了範式上的颠覆,引導安全體系架構從“網絡中心化”走向“身份中心化”,其本質訴求是以身份為中心進行通路控制。這與無邊界網絡概念有點類似。在無邊界網絡概念中,最終使用者并不是所有都位于辦公室以及防火牆後,而是在遠端工作,使用他們的iPad或者其他移動裝置。網絡需要了解他們角色的更多資訊,并明确哪些使用者被允許連接配接網絡來工作。

零信任架構是對企業級網絡發展趨勢的回應,企業級網絡開始包含遠端使用者和位于企業網絡邊界的基于雲的資産。零信任架構關注于保護資源、而非網絡分段,因為網絡位置不再被視為資源安全态勢的主要組成部分。

2.為什麼選擇零信任網絡

a.雲技術的崛起打破了傳統網絡架構

如今企業的IT部門為什麼急需一種新的安全思維,直接原因是大部分是網絡邊界已經不存在了,純内部系統組成的企業資料中心不再存在,企業應用一部分在辦公樓裡,一部分在雲端—-分布各地的雇員、合作夥伴和客戶通過各種各樣的裝置通路雲端應用。根本原因是雲技術近幾年的大力發展初顯成效,雲防火牆技術逐漸成熟、雲計算的算力不斷提升導緻雲伺服器幾乎成為了每家企業的必要裝置。而随着雲技術的不斷深入可能導緻各種人員通過不同方式接入企業網絡,對原有的企業内網架構造成沖擊,到時候内網可能回和外網一樣透明,毫無隐私而言,這一點與當初架構的設計理念可以說是大相徑庭,是以我們必須尋求一種能适應雲服務的全新架構,而“零信任架構“也能滿足這個需求。綜上所述,由于種種宏觀變化,都推動了“零信任網絡“的發展與流行,面對工作更加移動化和雲端化,曾經給過我們無數安全感的”防火牆“不得不逐漸退後,割舍自己曾經”主導的陣地“,一直後退到需要保護的資産身邊。這也恰恰是“零信任網絡”所追求的場景。

b.網絡安全形勢日趨嚴峻,急需一種有效的解決方案

直至今年,網絡犯罪導緻的經濟損失越來越多,資料洩露事件的規模不斷提升,企業越來越意識到如果僅僅依靠現有安全方法并不足以應對愈趨嚴峻的安全态勢,他們需要更好的東西,而零信任模型恰好就能得到最好的結果。

零信任模型”基本上打破了舊式邊界防護思維,舊式思維專注防禦邊界,假定已經在邊界内的任何事物都不會造成威脅,因而邊界内部事務基本暢通無阻,全部擁有通路權限。但越來越多的安全專家和技術專家并不認同邊界防禦的效果。尤其是最近幾起嚴重的資料洩露事件都是因為黑客突破了外部防禦後,便潛伏于企業内網,利用内部系統漏洞和管理缺陷逐漸獲得更進階權限,而黑客在公司内網下的橫向移動過程中幾乎沒遇到什麼阻礙。這也證明曾經大多數人主張的“内部網絡是安全的”這一論點從根本上就是錯誤的。

3.零信任網絡與傳統安全模型

傳統的安全模型是以邊界模型為基礎而逐漸完善的,傳統的基于邊界的網絡安全架構通過防火牆、WAF、IPS等邊界安全産品/方案對企業網絡邊界進行重重防護。它的核心思想是分區、分層(加強縱深防禦)。邊界模型專注防禦邊界,将攻擊者盡可能擋在外面,假定已經在邊界内的任何事物都不會造成威脅,是以邊界内部基本暢通無阻。而反觀“零信任架構”,“零信任網絡“強調的是永不信任和始終驗證,不信任任何人、事、物。

JohnKindervag在提出“零信任”概念時提出過三個原則:①不應該區分網絡位置,②所有的通路控制都應該是最小權限且嚴格限制,③所有的通路都應當被記錄和跟蹤。如果說傳統網絡安全模型是用“城牆”将人民保護在一起,那麼“零信任網絡”則是“城門大開”,但是每個群眾都配備一個士兵保護。相比于用廣闊的“城牆”來防護,這種“點到點”的防護政策顯得更加靈活與安全。

那麼我們是否可以徹底舍棄城牆,完全轉為這種靈活的安全政策呢?答案顯然是否定的,傳統防火牆至今仍可以抵禦80%以上的攻擊,如果完全舍棄防火牆一類的傳統安全産品全部使用“零信任“的政策,由于”零信任“需要足夠強的帶寬來支撐大量的通路控制請求,那麼勢必會消耗大量的網絡資源,造成卡頓,請求逾時等等後果還有可能影響業務功能的正常使用。是以在傳統邊界防護的基礎上搭建”零信任架構“才是最好的選擇。

4.零信任參考架構

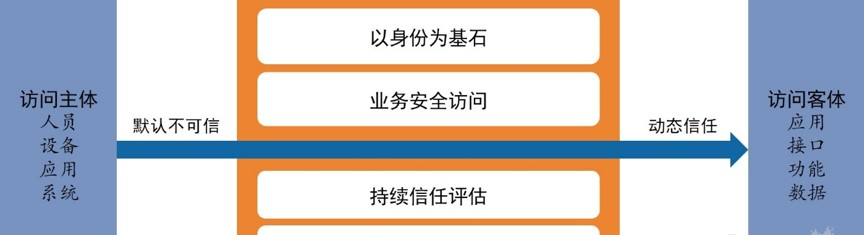

零信任架構的關鍵能力包括:以身份為基石、業務安全通路、持續信任評估和動态通路控制。

零信任的本質是在通路主體和客體之間建構以身份為基石的動态可信通路控制體系,通過以身份為基石、業務安全通路、持續信任評估和動态通路控制的關鍵能力,基于對網絡所有參與實體的數字身份,對預設不可信的所有通路請求進行加密、認證和強制授權,彙聚關聯各種資料源進行持續信任評估,并根據信任的程度動态對權限進行調整,最終在通路主體和通路客體之間建立一種動态的信任關系,如下圖所示。

零信任架構下,通路客體是核心保護的資源,針對被保護資源建構保護面,資源包括但不限于企業的業務應用、服務接口、操作功能和資産資料。通路主體包括人員、裝置、應用和系統等身份化之後的數字實體,在一定的通路上下文中,這些實體還可以進行組合綁定,進一步對主體進行明确和限定。

零信任架構核心邏輯架構元件,如下圖所示:

對4這種關鍵模型和核心邏輯架構元件的詳細解釋可參考Gartner與奇安信聯合釋出的《零信任架構及解決方案》白皮書(譯文)。

連結:https://www.secrss.com/articles/18624

5.零信任網絡設計原則

“零信任架構”提供了旨在消除在資訊系統和服務中實施準确通路決策時的不确定性的一系列概念、思想群組件關系(體系結構)。為了減少不确定性,“零信任”在網絡認證機制中減少時間延遲的同時更加關注認證、授權、以及可信域。通路規則被限制為最小權限。

在Evan Gilman《零信任網絡》一書中,根據“零信任網絡”的建立理念在合理的推測下被描述為建立在以下五個基本斷言上:

① 應該始終假設網絡充滿威脅。

② 外部和内部威脅每時每刻都充斥着網絡。

③ 不能僅僅依靠網絡位置來建立信任關系。

④ 所有裝置、使用者和網絡流量都應該被認證和授權。

⑤ 通路控制政策應該是動态的基于盡量多的資料源進行計算和評估。五個斷言簡單易懂但又直擊要害,由此可以看出,“零信任”的理念已經從邊界模型“信任但驗證”轉換到“從不信任,始終驗證”的模式。

是以我們在此基礎上進一步推理可以總結出在“零信任架構”的設計下要遵循的六點基本原則:

① 所有的資料源和計算服務都被認為是資源。

② 所有的通信都是安全的,而且安全與網絡位置無關。

③ 對單個企業資源的通路的授權是對每次連接配接的授權。

④ 對資源的通路是通過政策決定的,包括使用者身份的狀态和要求的系統,可能還包括其他行為屬性。

⑤ 企業要確定所有所屬的和相關的系統都在盡可能最安全的狀态,并對系統進行監控來確定系統仍然在最安全的狀态。

⑥ 使用者認證是動态的,并且在允許通路前嚴格執行。

6.零信任安全體系的實踐原則

(1) 明確定護的目标

很難想象,在連保護目标都不知道的情況下如何保證安全性。當你不知道保護目标的時候或者保護目标雖然知道但是不可描述的時候,你隻能竭力去識别可能的“壞人”,你隻能進行面面俱到的通用防護,或者對于臆想中的攻擊進行場景式防禦。資料安全不同于網絡安全,它定義了一個明确的保護目标:資料。每一份資料都有其固有的特征和行為,我們可以圍繞着這些固有的特征和行為來建構保護和防禦體系。

(2) 保護要由内而外,而不是由外而内

當我們明确定義了資料是保護目标時,由内而外的保護就成為我們自然的選擇。越靠近資料的地方,保護措施就越健壯,這是一個常識性認知。由内而外的層層保護都本着相同的目的——更加有效地保護資料安全。

(3) 以身份為基礎而不是以賬戶為基礎

定義資料本身通路的時候,并非以賬戶為基礎。賬戶僅僅是一個資訊化符号,是通路資料庫、業務、作業系統等的一個憑證,但并非是通路資料的憑證。我們總是盡可能以接近于人的真實身份來定義資料的通路,定義某個人或者某個身份可以通路特定的資料。或者定義特定的資料可以被特定的代表身份的規則所通路。

(4) 知白守黑,從正常行為和特征來推斷安全

當我們明确了保護目标的資料時,發現通路資料的正常行為是可以被定義和窮盡的。是以,所有在窮盡的通路定義清單之外的通路都是不合規、不安全的。而且,通過對于曆史通路行為的學習,可以刻畫出正常通路的特征,不符合正常通路特征的通路行為都是不合規的、不安全的。

(5) 消除特權賬戶

消除特權賬戶是零信任安全體系建設的前提條件。引進多方關聯監督制約機制,是零信任安全的基礎實踐。

二、零信任産品廠商

1. 奇安信

産品:奇安信TrustAccess動态可信通路控制平台、奇安信TrustID智能可信身份平台、奇安信ID智能手機令牌及各種終端Agent組成。

1) 奇安信TrustAccess動态可信通路控制平台

奇安信TrustAccess提供零信任架構中動态可信通路控制的核心能力,可以為企業快速建構零信任安全架構,實作企業資料的零信任架構遷移。TrustAccess的核心元件包括:可信應用代理TAP、可信API代理TIP、可信通路控制台TAC、智能身份分析系統IDA、可信終端環境感覺系統TESS和可信網絡感覺系統TNSS。

2) 奇安信TrustID智能可信身份平台

奇安信TrustID智能可信身份平台是零信任參考架構身份安全基礎設施的産品實作,是一種現代身份與權限管理系統。

TrustID可為企業提供更進階、更靈活的現代身份與權限管理能力,當TrustAccess自帶的基礎身份和權限管理能力,或企業現有的身份基礎設施無法滿足企業的管理需求時,可借助TrustID對身份與權限管理方面的能力進行提升,達到零信任架構對身份安全基礎設施的能力要求。除了為TrustAccess服務,TrustID也可為企業的業務系統和其他需要身份、認證、授權的場景提供身份及權限基礎服務。

3) 奇安信零信任安全解決方案與參考架構的關系

奇安信零信任安全解決方案在零信任參考架構的基礎上對産品元件進行了拆分和擴充,但在總體架構上保持了高度一緻,将其産品元件映射到零信任參考架構。

另外,奇安信零信任安全解決方案和奇安信豐富的安全産品和平台之間可以實作關聯,比如,和奇安信的移動安全解決方案關聯,可以實作強大的移動零信任解決方案;和奇安信的資料安全解決方案關聯,可以實作資料通路場景的零信任解決方案;和奇安信雲安全管理平台關聯,可以實作雲及虛拟化場景的零信任解決方案。

2. Google

産品:BeyondCorp

首先,我們來看一下BeyondCorp建立的目标:讓每位谷歌員工都可以在不借助V**的情況下通過不受信任的網絡順利開展工作。這意味着需要擯棄對企業特權網絡(企業内網)的依賴并開創一種全新的安全通路模式。在這種全新的無特權内網通路模式下, 通路隻依賴于裝置和使用者身份憑證,而與使用者所處的網絡位置無關。是以,BeyondCorp在實施過程中始終遵循:

1) 發起連接配接時所在的網絡不能決定你可以通路的服務;

2) 服務通路權限的授予以我們對你和你的裝置的了解為基礎;

3) 對服務的通路必須全部通過身份驗證, 獲得授權并經過加密。

結合組網圖( BeyondCorp元件圖和通路資料流)總結一下BeyondCorp組網的幾個特點:

1)企業應用程式和服務不再對公網可見

整個BeyondCorp對外暴露的元件隻有通路代理(AP, Access Proxy), 單點登入(SSO)系統和在谷歌大樓中的RADIUS元件, 以及間接暴露的通路控制引擎元件。其中通路代理和通路控制引擎元件共同組成前端通路代理(GFE), 集中對通路請求進行認證和授權。BeyondCorp系統通過DNS CNAME方式, 将通路代理元件暴露在公網中, 所有對企業應用或服務的的域名通路, 都指向了通路代理, 由通路代理集中進行認證, 授權和對通路請求的轉發。

2)企業内網的邊界消失

發起連接配接的裝置或終端所在網絡位置和IP位址不再是認證授權的必要因素。無論裝置或終端在哪裡, 是在谷歌大樓内, 還是在家裡, 或者在機場, 所有對企業應用或服務的通路請求, 都必須經過一個邏輯集中通路代理元件的認證和授權。

3)基于身份, 裝置, 環境認證的精準通路

隻有公司的裝置清單資料庫元件中的受控裝置(公司購買并管控), 并且使用者必須在使用者/群組資料庫元件中存在, 才能通過認證; 然後經過信任推斷元件的計算後, 才會獲得相應的授權。

4)僅對特定應用,而非底層網絡授予通路權限

BeyondCorp的使命就是替代V**, 最終使用者裝置獲得授權僅僅是對特定應用的通路。

5)提供網絡通信的端到端加密

使用者裝置到通路代理之間經過TLS加密, 通路代理和後端企業應用之間使用谷歌内部開發的認證和加密架構 LOAS(Low Overhead Authentication System)雙向認證和加密。

有關BeyondCorp的效果:

1)BeyondCorp 如今已融入大部分谷歌員工的日常工作,針對谷歌的核心基礎架構提供基于使用者和裝置的身份驗證與授權服務

2)IAP(Cloud Identity-Aware Proxy) 已經商用: 在谷歌内部,已經能夠将在BeyondCorp 工作中所學到的東西應用到其他項目和服務中。其中最顯著的就是最近為谷歌雲平台(Google Cloud Platform,即 GCP) 增加的新服務(比如:基于身份識别的通路代理 IAP)

有關BeyondCorp的缺點:

曆時時長: 從2011到2017, 曆時6年才完成大部分的企業應用的系統改造。

僅僅對Web系統有較好的支援: 對企業采購第三方軟體, 遠端桌面, UDP協定之類的軟體支援, 需要做較大的改造或者體驗上的犧牲。

不支援BYOD: 僅僅是受控裝置即企業采購并可管理的裝置, 才能納入到BeyondCorp的安全管理體系。

最後,值得注意的是,BeyondCorp是一個零信任安全模型, 并不是一個産品。是以, 它隻是在谷歌公司内部實踐, 谷歌沒有将整個BeyondCorp的安全能力抽象成一個産品, 僅僅抽象一部分能力做成了商業化的産品(IAP)在GCP上釋出。

3. Akamai

産品:Enterprise Application Access

特點:主要針對企業終端使用者,在邊緣上傳遞自适應通路與威脅防護。給企業帶來最直接的作用就是免去昂貴的裝置投入,降低管理成本。Akamai的零信任産品經過獨家設計,可以在實作最低權限通路、應用程式漏洞保護以及進階威脅防護的同時,提供更優化且安全的使用者體驗。此外,Akamai提供詳細且具體的企業零信任實施教程,是基于實踐的經驗沉澱。

4. 思科

産品:DUO Security、Tetration、SD-Access

DUO Security

幫助建立了對人員及其裝置的信任,可以從任何地方通路應用,防止使用者及其裝置遭到憑證竊取、網絡釣魚和其他基于身份的攻擊。它會驗證使用者身份并建立裝置可信度,在確定安全無虞後才授予應用通路權限。

Tetration

可保護通過工作負載,進而保護應用程式,跨越資料中心和多雲之間的所有連接配接。通過确定工作負載并實施政策,深入洞察正在運作的工作負載和關鍵工作負載。通過應用微分段來遏制攻擊并盡量減少橫向移動。通過持續監控感染名額并做出響應,在發生違反政策的情況時發出警報或阻止通信。

SD-Access

可劃分工作場所,確定整個網絡的使用者和裝置安全連接配接。通過網絡身份驗證和授權,向使用者和裝置授予正确級别的網絡通路權限。通過網絡分段功能,對網絡中的使用者、裝置和應用進行分類并劃分不同網段。通過持續監控威脅并做出響應,遏制受感染的終端并撤銷網絡通路權限。

随着時間的推移,信任級别會動态調整以應對新的風險級别,可通過以下三步來長期確定信任:1)建立信任2)實施基于信任的控制3)持續驗證信任。結合思科的網絡和裝置工具,針對分析和雲負載的新産品以及Duo對使用者和端點的關注,支援多元件、部署和易用性成為了整個産品組合的特點。

5. 其他廠商及其産品

1)Zscaler

産品:ZPA

特點:對内部托管應用程式的安全通路,功能包括安全應用通路、應用保護等。

2)Okta

産品:okta identify cloud

特點:強大的身份識别,精簡的管理界面

3)Cloudflare

産品:Cloudflare Access

特點:邊緣實施通路規則,身份驗證與okta合作

4)Netscope

産品:new edge

特點:全分布式雲原生安全平台,為企業提供雲和WEB安全防護

這些企業或多或少在以下領域曾有特定的積累:

CASB:CASB的供應商,平台根植于雲,員工/合作夥伴可以友善遠端登入使用企業各種網絡服務,不會導緻企業的敏感資訊洩露。有着天然的優勢轉型零信任。

WAF: WEB應用程式通過基于反向代理的WAF來提供服務,進行流量檢查。同樣具備演變零信任架構的基礎。

三、參考文章

[1] 締盟雲安全. 盤點:國内外最值得關注的零信任安全廠商.

https://baijiahao.baidu.com/s?id ... r=spider&for=pc

[2] 虎符智庫. Gartner&奇安信聯合白皮書: 《零信任架構及解決方案》.

https://www.secrss.com/articles/18624。

[3] FreeBuf. 完美世界何藝:零信任架構的開發和落地.

https://www.freebuf.com/articles/people/232177.html

[4] FreeBuf. 初識“零信任安全網絡架構”

https://www.freebuf.com/company-information/228879.html

[5] FreeBuf. 零信任安全體系架構和實踐

https://www.freebuf.com/articles/security-management/209821.html

[6] 安全牛. 5分鐘了解谷歌BeyondCorp零信任安全模型

https://www.aqniu.com/vendor/61460.html