對于滲透,太小型的網站沒有太大價值,而大型網站(比如各種電商平台)對于代碼審計往往非常嚴格,新手基本找不到漏洞,而一些比較容易搞掉的站點(政府.gov、各種教育網站.edu或者很多商業中型站點)滲透又有喝茶甚至受到刑事處罰的危險(參考世紀佳緣案件),是以搭建本地的滲透靶場環境是比較有價值的, 同時從源碼學習(白盒測試),對于新手幫助很大。

首先嘗試運作環境:Ubutun16.04 + Apache + php + Mysql,但是關于apache的網站根目錄的var/www配置沒有成功,是以暫時轉用Windows + WampServer,最後成功配置DVWA靶場環境和sqli-labs靶場環境。

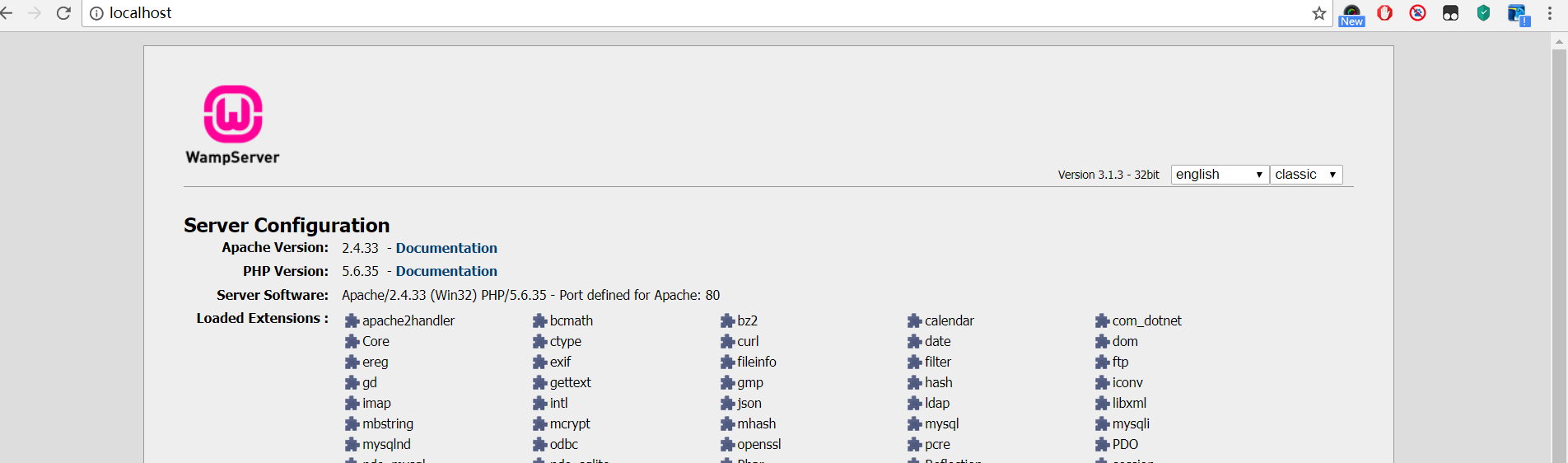

WampServer環境

登陸http://localhost 或是 http://127.0.0.1 驗證是否配置成功:

配置成功

DVWA

DVWA(Damn Vulnerable Web Application)教學包含了SQL注入、XSS、盲注等常見安全漏洞

github網站:https://github.com/ethicalhack3r/DVWA

配置成功:

DVWA index.php

Sqli-labs

闖關遊戲教程,新手打怪更新适用

github網站:https://github.com/Audi-1/sqli-labs

成功配置資料庫

進入第一個Demo站點:

Lesson 1

運作成功,然後就可以開始愉快地玩耍了。

Summary

- Ubuntu下使用chmod 777修改檔案的讀寫權限很重要,不然每次都需要sudo修改檔案

- 靶場配置時基本都需要初始化配置Mysql的root和password,比如DVWA-master/config裡的config.inc.php

- 使用firefox和HackBar工具提高效率

- 雖然Ubuntu下環境的配置更加艱難,但是還是感覺Linux比Windows在權限設定上更加清晰,管理者、使用者群組群的權限差別很明顯,缺點就是要使用更繁雜的指令去修改和區分權限。