l

I P S E C ipsec (IP Security)----ip 安全! ------- 是一種基于三層的隧道加密協定 ! 是資料在傳輸的過程中提供安全保證! 在特定的方向上進行加密和資料源認證的方式; 相關的安全服務: [1] 、機密性:在發送方發送傳輸包之前對爆進行加密! [2] 、完整性:在接受方對發送方送來的包進行認證,以確定資料在傳輸過程中資訊的的可靠性和完整性; [3] 、來源認證:在接受端可以認證發送封包的發送端是否是合法的; [4] 、防止重新的發放:在接受發可以檢測和拒絕接受時的過時或重複的封包! IPSEC 概念: 1 、 SA 安全協會 ipsec 在兩個端點之間提供安全的通信,兩個對應的端點被稱為: 對等體; sa 是 的基礎,也是本質, 是單向的,在對等體之間雙向通信,是以需要兩個 來分别的對兩個方向的資料進行安全保護。如果兩個對等體同時使用 AH 或者 ESP 進行安全通信,則每個對等體都會針對每一種協定建構一個獨立的 SA SA 都是由三元組累唯一辨別,包括: SPI ,目的 ip 位址和安全的協定号 (AH ESP) 二、封裝的模式; 、隧道 ---tunnel 模式:使用者把整個 資料包被用來計算 頭, 頭以及 加密使用者資料被封裝在一個新的 資料包中,通常的情況下應用在兩個網關之間的通信! 、傳輸 ---transport 模式:隻是傳輸資料被用來計算 或 頭中, 加密的使用者資料被放在 包後部,傳輸模式應該在兩台主機之間的通信,或者一台主機和一個安全網關之間。 三、認證加密算法 有兩種認證的算法: [1] MD5 通過輸入任意長度的消息!産生 128bit 消息。 [2] SHA-1 通過輸入長度小于 2 的 64bit 消息,産生 160bit 的消息 【 MD5 算法計算速度比 SHA 算法快,而 算法安全強度比 算法高;】 加密的算法: DES (常用的) 使用 56bit 密鑰對一個 的明文塊進行加密! 3DES 168bit 密鑰對明文進行加密; [3] AES 128 , 192 256bit 密鑰對明文進行加密! 四、協商的方式: [1] 、手工方式 ---manual 配置比較複雜,建立 所需的全部的資訊都要手工的配置,不支援一些進階的特性 ( 更新密鑰 ) ,不依賴 ike 而單獨實作 功能! [2] 、自動協商 ---IKE(isakmp) 方式比較單一和簡單,隻要配置好 協商的安全政策,由 自動協商來維護和建立 【小型靜态環境中,使用手工配置;對于中大型動态環境,推薦使用 IKE 協商建立 】 前四種為了建構安全隧道而存在的: 安全隧道是建立在本端和對端之間的一個通道,它有一個或者多對 組成。 配置任務的流程: 、配置通路控制清單 、安全提議 、配置安全政策 、在接口上應用安全政策 、安全提議: ipsec proposal name ----- 建立安全提議并進入安全提議視 圖; transform ah|ah-esp|esp------ 安全提議采用的安全協定; esp encryption-algorithm [3des|aes|des]------- 加密算法; esp authentication-algorithm [md5|sha1]---- 認證算法; encapsulation-mode [transport|tunnel]---- 協定封裝; 、安全政策: ipsec policy name 建立一條安全政策并進入; security acl name 政策引用的通路控制清單; proposal name 引用的安全提議; tunnel local ip 位址 隧道起點; tunnel remote ip 隧道終點; sa spi {inbound|outbound} {ah|esp} spi-number---- 安全參數引用; sa string-key {inbound|outbound} esp key ---- 安全密鑰;案例:

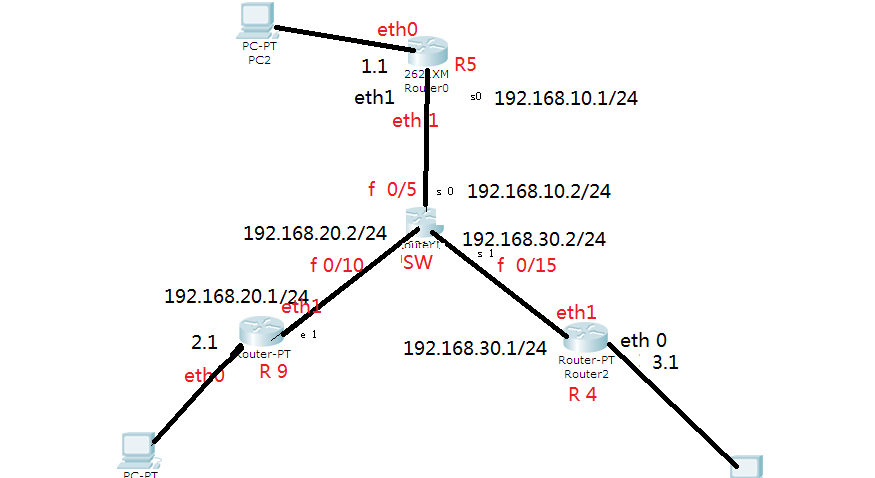

拓撲圖: