近年來随着社會資訊化不斷推進、網際網路行業持續發展,網絡上的黑客行為、黑灰産業等成為行業問題和痛點。在網絡這個“沒有硝煙的戰場”上,攻與防的交戰從未停止。

而随着“上雲”成為大多數政企機關的選擇,網絡黑産、幫派也将目光投向了雲上海量的資訊和計算資源。但雲上大資料賦能的防護,有了比過去傳統機房時代更為堅固的“铠甲”——阿裡雲安全每日攔截約50億次雲上攻擊,緻力于建構和維護更安全的網絡環境。

這些攻擊來自何處,使用了什麼入侵手段,又對哪些目标進行攻擊呢?與傳統概念中相比,黑灰産的“武器”又有了怎樣的“更新換代”?

下面我們将從攻擊來源、入侵手段、攻擊目标三方面對網絡攻擊行為進行剖析和解讀,以期讓讀者尤其是安全從業人員,能夠對網絡攻擊技術的變化趨勢有更深入的了解。

摘要

- 攻擊來源方面,部分雲和IDC廠商的IP被用于黑客攻擊,防禦方可對來自特定廠商的流量予以特殊注意。

- 黑灰産利用秒撥IP繞過防禦政策,檢測難度高,防禦方需及時建立應對秒撥IP的機制。

- 黑客對新漏洞利用速度進一步加快,蠕蟲手法常有更新,防禦方需盡快修補漏洞,以及增強蠕蟲檢出能力。

- Webshell連接配接加密更新,防禦方需要加強對webshell尤其是新型工具的檢測。

- 針對管理端口和資料庫的攻擊呈上升趨勢,防禦方應引起重視。

攻擊來源

來自雲和IDC廠商的攻擊源IP值得關注

IP位址作為網絡中最常用的身份辨別,是衆多安全和風控措施的基礎,包括基于IP的行為進行通路限速、攻擊攔截等;IP位址同時也是網絡黑産和幫派作惡時必須借助的核心資源。

過去絕大多數的攻擊都來自于直屬電信營運商的IP,如家庭寬帶上網的ADSL等。而越來越多的廠商開始涉足雲和IDC業務,不少黑客開始将目光投向了這些廠商所掌握的計算和IP資源。

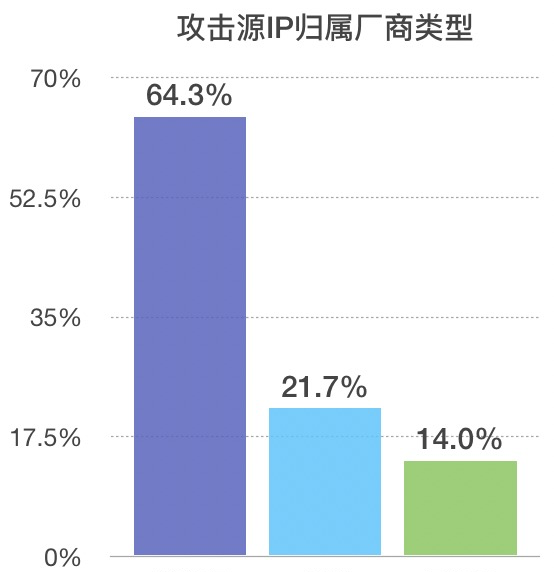

盡管攻擊IP源中營運商仍然占了大多數,但我們觀察到經由代理和來自雲/IDC廠商的攻擊源IP數量有所上升。下圖展示了攻擊源IP歸屬廠商類型的占比:

目前直接屬于電信營運商的攻擊源IP居多(64.3%),另有21.7%的攻擊通過代理IP進行,并且目前有14%的攻擊源IP來自于雲廠商和IDC提供商,這個數字在未來還有可能繼續上升。

這說明一些雲廠商和IDC廠商的部分資源可能已經被網絡黑産組織和幫派控制,用以發起網絡攻擊。下圖展示了來自雲和IDC廠商的攻擊源IP具體歸屬廠商占比:

攻擊源IP歸屬廠商占比最高的是一家南非的VPS廠商CloudInnovation,達29.6%,是排行第二的新加坡廠商Webzilla占比的近6倍。雲和VPS廠商資源開始成為攻擊源與使用者缺乏安全意識以及雲平台逐漸開始成為主流平台相關。防禦方可将上述情況納入考慮,對來自特定廠商的流量多加注意,如加以屏蔽或采取更為嚴格的政策,進而降低受到攻擊的可能性。

秒撥ip技術成為黑灰産青睐工具

早年黑灰産主要利用網絡上公開的代理伺服器獲得ip資源,但ip數量有限且穩定性堪憂,然而近年來,“秒撥”ip使黑灰産能夠利用大量的ip資源,對抗基于ip的安全和風控措施。

秒撥ip提供商利用家用寬帶上網,斷線重連後便會擷取新ip的特點,将掌握大量寬帶資源經過“軟路由”等技術手段,整合成秒撥ip服務向黑灰産售賣。

下面兩幅圖分别展示了目前秒撥ip在所有代理ip中的占比,以及秒撥ip營運商的占比分布。目前營運商層面,約72%的秒撥ip屬于電信,其次是聯通占比28%,移動占比最少不到1%。這樣的占比可能與中國移動經常使用NAT轉換的ip有關,且網絡沒有電信和聯通穩定。

秒撥ip來源地區來源地區層面,來自江蘇、浙江和山東的秒撥ip數量最多,三者合起來占總ip數的一半以上,如下圖所示:

秒撥ip對基于ip的安全和風控措施構成了嚴峻的挑戰:一方面秒撥ip數量巨大,因為地區級的寬帶ip池往往有十萬甚至百萬級别的ip數;另一方面,秒撥ip可做到秒級切換,且與正常使用者共用ip池,使用者可能在極短時間内從正常使用者變為黑灰産,導緻識别難度較大。

秒撥ip的檢測能力在與黑灰産的對抗中至關重要,是以網絡安全的防禦方需考慮引入或者自建針對此類高頻變化的攻擊源IP的檢測和對抗方式,進而為多項安全和風控業務的開展奠定基礎。

攻擊手段

新漏洞層出不窮,修補時間視窗進一步縮小

進入2019年以來,從作業系統預設服務到web中間件,各種程式的新漏洞層出不窮,不斷重新整理着公衆的認知。其中可能導緻遠端指令執行,或以其他方式使得攻擊者能夠直接操控受害者主機資源的漏洞,可能造成極大危害,也是攻擊者最“迫切”于開發和使用的。

2019年漏洞從公開曝光到出現批量利用的時間間隔較2018年的更短。下面兩個表格分别展示了2019年和2018年,危害較大的漏洞從公開曝光到網絡上出現批量利用的間隔時間統計。

2019年:

2018年:

通過這些數字不難看出,漏洞從曝光到被批量利用的時間較2018年有所下降,從“1個月”、“10個月”縮短到“10~15天”,甚至有兩個漏洞分别在曝光2天和4天後,網絡上就出現了批量利用的行為。

這一現象将導緻防守方可用于修補漏洞的時間視窗進一步縮小,是以防守方需要更及時地關注新披露可利用漏洞,以及采取緩解措施或進行修複,必要時可考慮選用安全産品幫助保障安全。

蠕蟲手法常更新,應對需預防、處置相結合

盡管由于虛拟貨币價格普遍未能回到2017年底的高點,今年網絡上蠕蟲不似前兩年那樣地新聞頻出和“熱鬧”,但仍然有蠕蟲持續“悶聲發大财”,并且出現了不少新的技術手法。

今年除了Ddgs等已有許多相關研究的蠕蟲外,也出現了一些新的蠕蟲。下圖展示了2019年各蠕蟲傳播量排行情況:

圖中的Ddgs, Kerberods等蠕蟲在2019年之前就已經出現,并在網絡上持續肆虐至今,請參考我們之前的文章《watchbog再更新,企業黃金修補期不斷縮小,或面臨蠕蟲和惡意攻擊》、《Solr dataimport成挖礦團夥新型利用方式》等,此處不再贅述。

更加值得注意的是MinerGuard、CryptoSink、SystemdMiner這些“新面孔”,以及它們所采用的新的入侵、傳播和持久化手段。

Linux/Windows雙平台傳播

跨平台傳播有多種實作手段:可能是通過使用跨平台語言編寫惡意程式(如MinerGuard使用Golang編寫蠕蟲程式),也可以是攻擊者針對兩個平台各編寫一套惡意程式(如CryptoSink)。

過去大多數蠕蟲都僅在Linux和Windows其中一個平台進行傳播,如Ddgs僅攻擊Linux主機,而Bulehero蠕蟲的惡意代碼都是針對Windows平台。

而今年包括MinerGuard、Kworkerds和CryptoSink在内的多個蠕蟲都能夠同時在Linux和Windows上傳播,這使得它們潛在的受害者範圍進一步擴大。

通過Sinkhole技術遏制競争對手

與其他針對主控端的手段不同,Sinkhole技術主要被蠕蟲用于對抗同一主控端上的其他蠕蟲。其原理非常簡單:修改/etc/hosts檔案,将”競争對手“使用的伺服器位址,指向127.0.0.1或0.0.0.0。這樣當其他蠕蟲嘗試從伺服器拉取檔案,或嘗試發送上線資訊時,請求将會被定向到本機而無法正常發送。

在出現這一技術并被廣泛運用之前,蠕蟲“消滅”其競争對手主要采用殺死包含特定關鍵詞的程序的方式。然而許多蠕蟲存在定時執行的機制,程序會不斷重新開機,是以僅殺死包含特定關鍵詞的程序是不夠的。相比之下,後出現的Sinkhole技術能夠更一勞永逸地遏制競争對手。

入侵已有僵屍網絡借勢傳播

除了”遏制競争對手“這種操作之外,另有部分蠕蟲打起了入侵其他已有僵屍網絡的主意。

今年4月,”著名“僵屍網絡Ddgs的C&C活躍度突然斷崖式下跌。多種迹象表明,該現象是由于另一蠕蟲SystemdMiner入侵了Ddgs的基礎設施,并在其主要腳本的末尾添加了自己的惡意代碼所緻。

由于Ddgs的節點數較大,即便Ddgs的控制者在數日後奪回了控制權,但SystemdMiner控制的主機數量在初期仍獲得了爆發式增長,并從那時開始活躍至今。

Webshell連接配接工具的“進化”對檢測提出新的挑戰

Webshell是php、jsp等格式的網頁檔案,也稱為網頁後門,黑客入侵網站後,通常會上傳Webshell到網站伺服器web目錄,并通過通路webshell檔案得到指令執行環境,達到控制網站伺服器的目的。

除黑産入侵外,Webshell在網絡攻防演練中同樣有着大量應用。

傳統的webshell連接配接工具為”中國菜刀“,但由于其僅預設僅有簡單的base64編碼,容易被識别和攔截;後續出現的蟻劍和冰蠍兩種工具,在webshell連接配接通信上有較大的改進:蟻劍提供多種編碼方式,包括CHR 16, ROT13等,且使用随機十六進制值作為參數名,代替預設的"z0","z1"等;冰蠍則将雙向通信進行AES加密,使流量完全沒有規律可循。

據觀察目前每日的webshell管理工具的連接配接通信中,約有9%是使用蟻劍和冰蠍這兩種工具,如下圖所示:

盡管目前這一比例不大,但随着攻防對抗技術性逐漸增強,将來這一數字很可能大幅上升,是以防禦方應及時部署針對蟻劍、冰蠍等工具的加密webshell連接配接的檢測,避免被入侵後完全不知情的情況發生。

攻擊目标和趨勢

今夏攻擊增多

據觀察,今年6-8月的平均攻擊量,無論是同比還是環比都有顯著增高,可以說是一個不平靜的夏天。如下圖所示為2019和2018年的1-9月,平均每個ip遭受攻擊的數量變化情況:

針對管理端口和資料庫的攻擊呈上升趨勢,高風險服務應妥善管理

據觀察,今年以來針對管理端口(SSH, RDP等)、資料庫服務(MySQL, Redis等)的攻擊有所上升。網絡上各種類型服務被攻擊次數的占比如下圖所示:

管理端口(SSH, RDP等)、資料庫、web服務和包含IPC,SMB在内的其他服務,都是某種意義上的高危服務,需要妥善管理,如内部服務應僅向指定機器開放,并禁止來自網際網路的通路。

下圖展示了針對資料庫和針對管理端口的攻擊的數量趨勢:

針對SSH, RDP等管理端口的攻擊,不僅數量在總的攻擊中占比較大,且呈波動中上升的趨勢,側面反映出存在弱密碼、ACL權限管理不夠嚴格的問題仍然普遍存在,需要給予足夠的重視。

而針對資料庫服務的攻擊次數盡管在總的攻擊中占比不大,但其數量也在穩定攀升中,且資料庫被入侵後可能有操作整個系統的權限,是以同樣亟待重視。

Windows和Linux的“安全”之争

一直以來,IT界流傳着“Linux系統比Windows安全”的說法,對于網絡安全來說是否真的如此?

基于Linux的系統在實際應用中占比超過75%,但受到攻擊數量的比例略低于這個數值,是以從機率上來講,Linux系統的确比Windows系統“安全”一些,因為Windows系統更容易吸引攻擊者的“火力”,如下圖所示:

但無論是哪種系統類型,網際網路上都有大量針對性的攻擊;并且如前文所述,網絡攻擊并不局限于作業系統層面,而是覆寫了資料庫、web應用等,無論哪一層存在漏洞,都可能導緻攻擊者入侵成功。是以,無論使用哪種作業系統,都不可掉以輕心。

安全建議

- 對于較多IP被用于黑客攻擊的雲和IDC廠商,防禦方可對來自其的流量加以特殊注意和防禦(如采取更嚴格的安全政策)

- 在黑灰産的防控方面,需要及時建立應對秒撥IP的機制,避免安全政策被秒撥IP巨大的數量繞過

- 當有涉及自身業務的新漏洞爆出後,應盡快修補漏洞,否則可能在極短時間内被黑産人員利用

- 增強對webshell、蠕蟲等安全風險的檢測和防護能力,包括但不限于應用和部署主機安全工具、WAF等

- 對于管理端口和資料庫等高危服務,可采取隔離手段使攻擊者無法通路,也可使用防火牆進行防護

- 雲上由大資料賦能、凝聚大量專家經驗的防護,比傳統機房更安全;安全人員可建議暫未“上雲”的機關逐漸采用雲上基礎設施,以降低安全風險和營運成本

參考文章

- “CryptoSink” Campaign Deploys a New Miner Malware

- 生存還是毀滅?一文讀懂挖礦木馬的戰略戰術

作者:

悟泛 桑铎

緻謝:

晃星 蒼珀 目明 惜君 紫宜 虛正 南浔 suddy

(排名不分先後)