6月11日,阿裡雲安全團隊發現WebLogic CVE-2019-2725更新檔繞過的0day漏洞,并第一時間上報Oracle官方, 6月12日獲得Oracle官方确認。由于Oracle尚未釋出官方更新檔,漏洞細節和真實PoC也未公開,為保障客戶的安全性,阿裡雲Web應用防火牆(WAF)緊急更新規則,已實作對該漏洞的預設防禦。

一、漏洞簡介

WebLogic Server是美國甲骨文(Oracle)公司開發的一款适用于雲環境和傳統環境的應用服務中間件,被廣泛應用于保險、證券、銀行等金融領域。

此次發現的WebLogic CVE-2019-2725更新檔繞過的0day漏洞曾經因為使用HTTP協定,而非T3協定,被黑客利用進行大規模的挖礦等行為。WebLogic 10.X和WebLogic 12.1.3兩個版本均受到影響。

鑒于該漏洞的高危嚴重性,阿裡雲提醒雲上客戶高度關注自身業務是否使用WebLogic,是否開放了/_async/ 及 /wls-wsat/的通路路徑。另外由于公安部護網期間,請護網客戶重點關注。

二、WebLogic Server漏洞發現

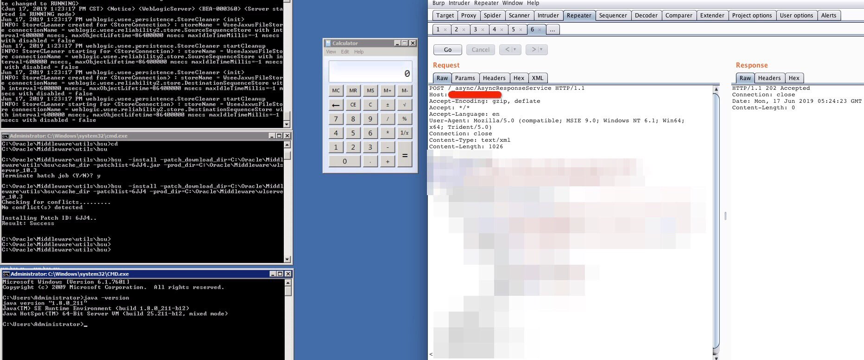

阿裡雲安全團隊使用Oracle官方JDK8u211版本,并打了其在4月份提供的CVE-2019-2725的更新檔,進行測試,發現了該漏洞的存在。由于WebLogic Server的廣泛應用,可見該漏洞影響之大。

漏洞攻擊示範

該漏洞利用JDK1.7及以上版本的JDK特性繞過了CVE-2019-2725更新檔裡對XMLDecoder标簽的限制,以下是CVE-2019-2725的更新檔針對class标簽的過濾

三、安全建議

由于Oracle官方暫未釋出更新檔,阿裡雲安全團隊給出如下解決方案:

1.請使用WebLogic Server建構網站的資訊系統營運者進行自查,發現存在漏洞後,立即删除受影響的兩個war包,并重新開機WebLogic服務;

2.因為受影響的兩個war包覆寫的路由較多,如下圖所示,是以建議通過政策禁止 /_async/ 及 /wls-wsat/ 路徑的URL通路;

wls-wsat.war的路由

bea_wls9_async_response.war的路由

3.接入阿裡雲WAF,對接入網站進行該漏洞的預設防護,避免造成更大的損失。

若您監測到該漏洞,可以掃描下方二維碼,加入應急支援群,我們将為您提供24小時免費應急服務,為您進行漏洞處置争取時間。