什麼是流量攻擊?

流量攻擊:合法的資料請求技術(大量)+傀儡機器的通路(大量)=DDoS(分布式拒絕服務攻擊)

類型:DDoS攻擊分為兩種:

- 第一類:大資料+大流量→壓垮網絡裝置與伺服器鍊路(4層的DDOS)

- 第二類:大量無法完成的不完全請求→快速耗盡伺服器資源(7層的CC)

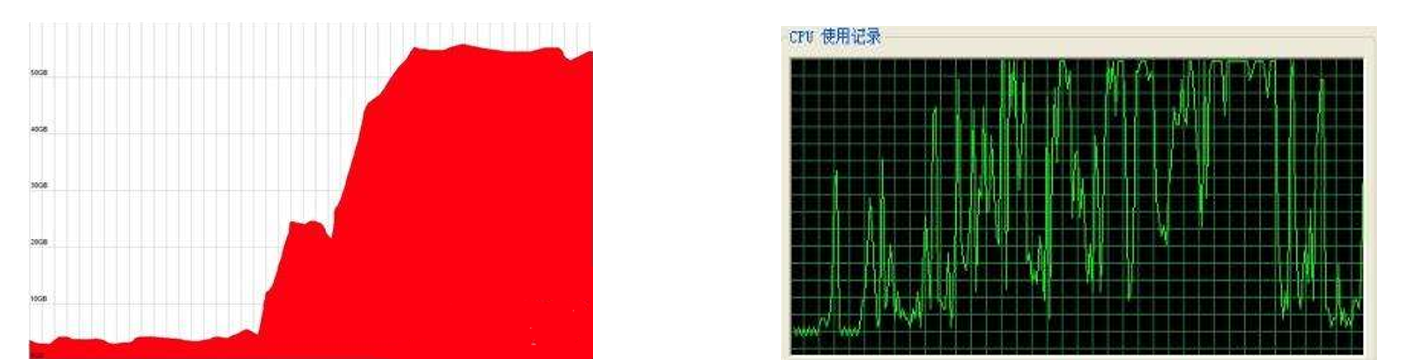

具體表現在:

前面聊到了兩種類型的攻擊所帶來的主機側與網絡側的變化,那麼實際上的效果是什麼樣的呢?

最直覺的感受就是用戶端連接配接出錯,伺服器崩潰。

如何檢視被攻擊的流量情況?

可以通過DDoS基礎防護的管理控制台檢視曆史被流量攻擊的情況。

同時,可以在對應被打的ECS下,下載下傳被打的證據,通過抓封包件進行分析攻擊類型。

步驟1:找到DDOS基礎防護管理控制台,按照箭頭操作。點選對應的IP位址,在執行個體詳情側點選證據下載下傳。具體操作如圖。

步驟2:下載下傳後會有相應的cap檔案,如圖

步驟3:使用抓包工具(例如Wireshark)後,可以看到具體包的情況,如圖

步驟4:分析

上圖中,我們可以看到該攻擊主要是SSDP的反射型攻擊。可以參考

https://security.pconline.com.cn/668/6686289_1.html,其中第三章有對該攻擊的詳細講解。能确認該攻擊是CC+DDOS的混合攻擊。

該如何防護呢?

防護方法1:如果确認該攻擊并不具有競争對手的惡意打擊,或者是不法分子的故意攻擊,可以嘗試更換IP位址解決。(前提需要該業務伺服器不是核心業務伺服器。)

防護方法2:部署阿裡雲新BGP高防IP,針對DDOS與CC攻擊都可以有很好的防護效果。

https://help.aliyun.com/document_detail/69319.html防護方法3:如果一定要繼續通過該IP位址對外提供對外服務,可以考慮購買DDOS抗D流量包企業版來解決問題。

https://common-buy.aliyun.com/?commodityCode=ddosbgp#/buy但是由于針對7層的CC攻擊防護包的效果不是特别理想是以需要同時部署WAF

https://www.aliyun.com/product/waf