視訊學習

CC防護分析大家好,雲吞鋪子又和大家見面了;我叫楓凡,是技術服務中心的工程師;借這個機會主要和大家分享一下,Web網站應用在受到CC攻擊的情況分析以及防護的一些心得。

一鍵防護

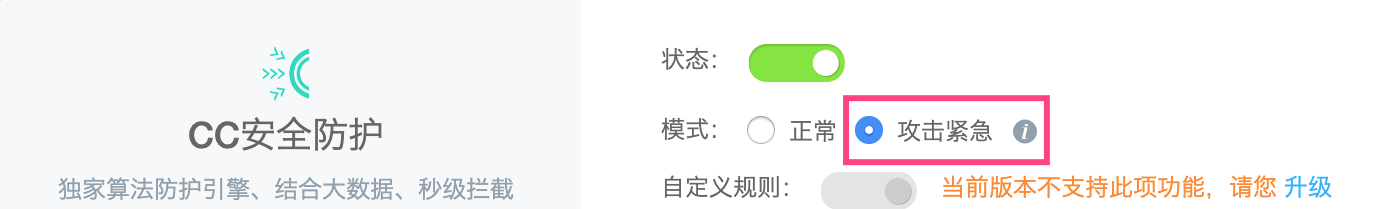

當網站受到CC攻擊時,第一優先級為想辦法恢複業務;可以嘗試直接在Web應用防火牆開啟CC安全防護 攻擊緊急,需要注意的是,攻擊緊急模式适用于網頁/H5頁面,但不适用于API/Native App業務(會造成大量誤殺),針對後面這個情況,我們建議使用CC自定義防護;根據攻擊者所攻擊的特征配置防護規則。

CC防護思路

- 分析請求日志找出攻擊者的特征;

- 針對攻擊者的特征,使用工具将惡意的請求進行封堵;

在分析日志之前,我們先來看看常見的網站CC攻擊一般有哪些特征。

1、攻擊的目标URL異常集中;

2、攻擊的源IP異常集中;

3、攻擊的源IP在某幾個IP段或者某幾個省;

4、使用相同的Referer或者User-Agent等; 操作實踐

有了這些概念,那麼我們根據這幾個特征去通過分析日志。 我們以這個網站為例:www.xxxx.cn 在如圖的這個時間段内,峰值最高打了13W左右的QPS。

碰到這個情況,我們根據之前的CC攻擊特征;先分析被攻擊的URL是哪個?我們這裡使用的是自動化的分析工具sls日志服務;

分析日志

使用sls日志服務查詢得到結果絕大部分的請求都在通路 //xxx/index.php這個URL,而正常情況下這個URL,不太可能有那麼高的通路

發現了這個攻擊特征之後,那麼在WAF的控制台上查到CC自定義防護中配置這個路徑進行防護。

配置防護

配置如下:URI使用我們通過日志分析出來的路徑完全比對;檢測10S,單一源IP通路5次,執行封禁,封禁30分鐘;

可以了解為,一個源IP在10S内通路超過5次,就觸發封禁;這是一個比較嚴格的政策;這個頻率可以根據自己業務的經驗進行調整;

當然如果發現防護效果不好,可以初步的設定更加嚴格的政策。同時也可以選“人機識别”進行防護,人機識别是WAF傳回一段特殊的代碼給用戶端(WAF傳回200狀态碼),判斷用戶端是否可能正常執行這個代碼;如果能夠執行則通過驗證,然後放行;如果無法執行,這個用戶端IP就會加黑對應的時間。如果在網站架構中,WAF前端有高防或者CDN之類的産品,推薦使用人機識别進行防護。

深挖攻擊特征

在這個時候網站業務正在慢慢恢複;我們繼續分析日志,找到更加精确的攻擊特征加以防護,

1.分析用戶端IP分布

我們通過分析用戶端真實IP位址時,TOP10的IP位址以及地域分布情況如下,看不出明顯的異常。

2.分析user_agent特征

有大量的請求使用到的UA是“"Mozilla/5.0 (Macintosh; U; Intel Mac OS X 10.4; en-US; rv:1.9b5) Gecko/2008032619 Firefox/3.0b5”這個UA,看着是一個MAC OS系統下FireFox的浏覽器,由于業務是APP類型的;很少會有MAC OS系統下的通路,同時我們對比正常時間段通路記錄的user_agent 沒有發現 Firefox 字樣的user_agent記錄;可以判斷該user_agent 是異常的;

根據這個攻擊特征,我們使用WAF的精準通路控制政策對該user_agent進行控制,配置如下,對于包含Firefox進行封禁;阻斷的政策

通過這種組合政策的防護政策能夠更好保護業務正常對外提供服務。