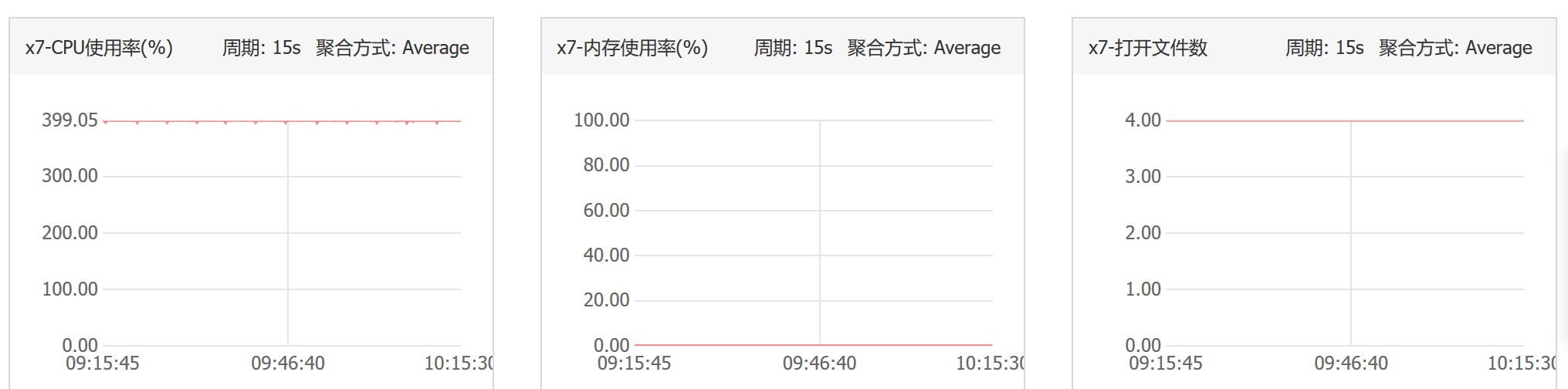

阿裡雲雲監控到有兩台redis伺服器CPU被某程序消耗400%cpu資源

系統檢視Top 情況并未找到高消耗程序X7但CPU100%ni

Netstat 查找到了一些異常請求,初步判斷出元件被提權入侵了

嘗試查找異常程序X7關聯的檔案,排查還在/etc/hosts發現增加了如下異常映射,檢視相關異常檔案内容後進一步确定問題,挖礦程式~

一路賺錢?? 挖礦來了!

http://www.yiluzhuanqian.com/還有首頁介紹,Nice!

Unhide工具掃描/proc後也看到了隐藏程序

挖礦修改了centos 的動态連結庫配置檔案ld.so.preload内容并引用了/usr/local/lib/libjdk.so,開始top未查找到異常程序是由于該病毒涉及到 Linux 動态連結庫預加載機制,是一種常用的程序隐藏方法,而 top 等指令都是受這個機制影響的,是以一開始并未看到相關程序。

問題至此,先清理動态連結庫

[root@redis01 ~]# cp /etc/ld.so.preload /etc/ld.so.preload.bak

[root@redis01 ~]# vi /etc/ld.so.preload

删除相關内容

[root@redis02 ~]# echo $LD_PRELOAD

結果為空

清理完成後,top已經可以看到之前隐藏程序

lsof進一步檢視該程序打開了哪些相關檔案,問題定位清楚了,直接删除相關病毒檔案 ,清理相關程序,調整 /etc/hosts檔案,cpu回歸正常負載,細查crontab暫時未發現非正常任務,觀察狀态。

問題主要由于使用root啟動了redis導緻被爆提權而後引起這一系列的後果...靜思前後,任重道遠~