2021-11-15

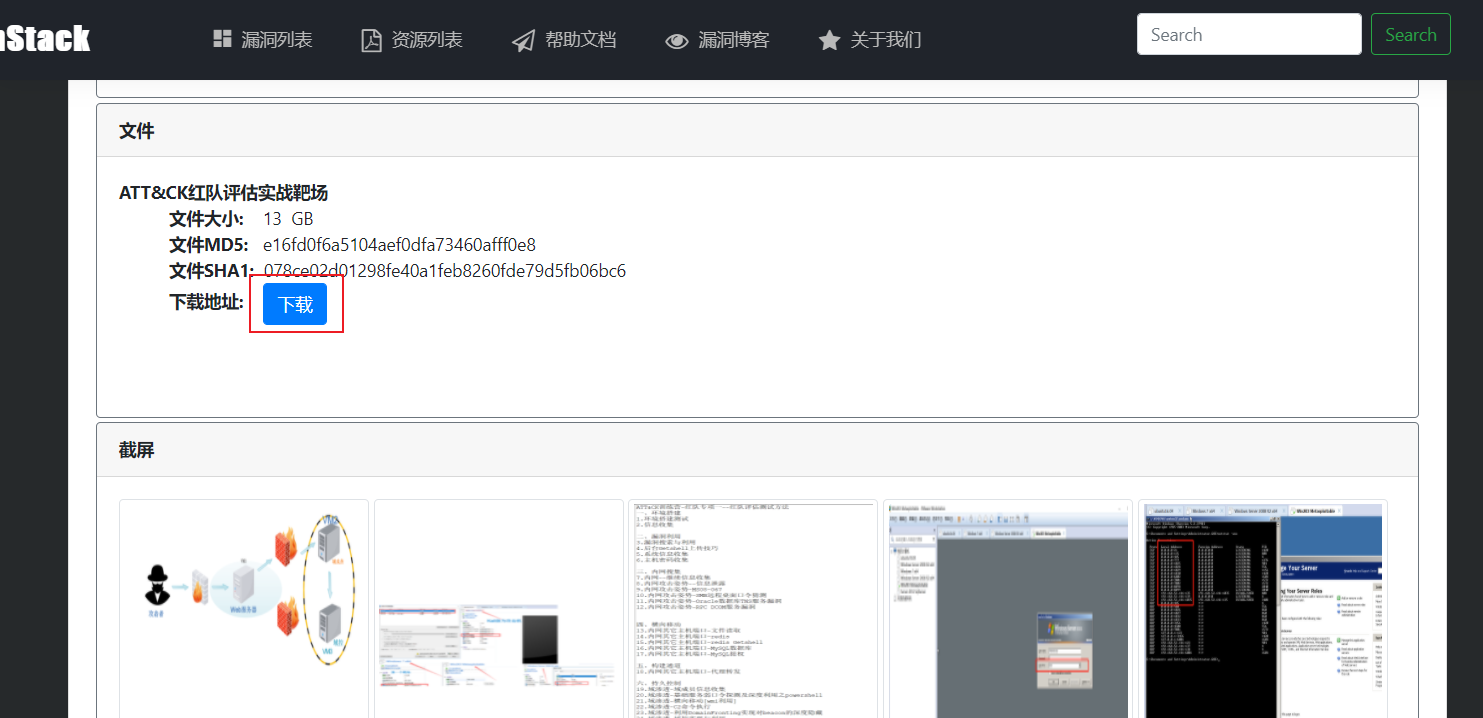

靶場下載下傳位址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

進入後點選會彈出下載下傳連接配接,是百度雲盤的,沒有會員的話要耐心下載下傳一會了。

環境拓撲:

環境配置:

拓撲大緻意思為web伺服器(win7)可以出網,但vm3(win2008r2)和vm2(win2003)不出網。

是以就很好實作了,win7配置兩張網卡,一個NAT一個僅主機模式。另外兩台内網主機配置為僅主機模式。

添加虛拟網卡:

添加自己需要的網卡後,修改僅主機模式的内網網段:

配置好網卡後win7可能會出現這種情況:

這是因為靶機下載下傳後已經配置好了靜态ip,是以隻要将win7的兩個網卡換下位置就好。就是如果原來的網絡擴充卡是僅主機模式,就把他改為NAT,如果是NAT就改為僅主機模式;網絡擴充卡2同樣如此。最終我的兩個ip長這樣:

各主機擷取ip後,進入win7,運作phpstudy,模拟web環境。

最終就大公告成啦,各主機ip:

資訊收集:

nmap

dirsearch:

找到不少好東西,通路下80

Php探針,有個mysql檢測,預設密碼試試root/root

目錄猜解有個phpmyadmin,登入成功

想到寫一句話進去,試一試

Select variables like “%secure%”

當secure_file_priv的值為null ,表示限制mysqld 不允許導入|導出

當secure_file_priv的值為/tmp/ ,表示限制mysqld 的導入|導出隻能發生在/tmp/目錄下

當secure_file_priv的值沒有具體值時,表示不對mysqld 的導入|導出做限制

不允許導入導出,是以sql寫shell不可行。

是以考慮phpmyadmin拿shell的另一種方式。

Mysql日志導入木馬。

先檢視日志狀态:

現在general_log是關閉狀态。當它為開啟狀态時,所有執行的指令都會被儲存到日志檔案裡,這個檔案的位置就是“general_log_file”的值。

執行sql語句:

網站絕對路徑這個問題,phpstudy可以猜測,但實戰并不是這樣。由此想到當時的一次面試,跟師傅聊到考PTE,師傅說那就講講怎麼拿權限的吧。然後鄙人開始一步一步講,不清楚為什麼,當時那位師傅問得很詳細很詳細,甚至問到每一步語句怎麼寫的。然後聊到phpmyadmin拿權限的問題,一種寫日志,一種是寫木馬。當時考試用的是intooutfile寫木馬,權限都符合條件,能看到資料庫路徑。隻剩網站目錄不知道,然後尋思入門考試應該不會設定很複雜的路徑,可能會有什麼www/,www/html/這種路徑。然後資料庫的路徑記得是兩級C:\\aaa\bbb。這幾個路徑互相穿插排列組合下來超不過十種情況,索性嘗試。果然最後成功了,但當時路徑是什麼忘記了,考試很有意思。可惜的是當時面試不知道怎麼表述這種情況就慌了,面試師傅比較好奇吧,可能也在想是不是我在說謊,一來二去,頭腦亂了。如果當時有紙有筆多好,怪自己這張笨嘴。然後師傅問了幾個鄙人沒聽說過的問題,好了,如果有需要我們會再聯系你的。.....整個過程持續了一個多小時,面完之後最大的感覺是為什麼一個小時過得這麼快...哦哦哦我在幹嘛,這種靶場和當時考試時情況差不多,就好像phpstudy網站根目錄可能是C:\\phpstudy\www,C:\\phpstudy\www\html,C:\\phpstudy_pro\www一樣,不妨試試,可能有驚喜。

通路下試試有沒有寫進去:

寫進去了,上馬。用冰蠍自帶的php馬吧,會報錯,但是沒關系,隻要執行sql語句,指令就會寫到日志裡。

冰蠍連結:

内網:

使用cs上線,kali上開啟服務端:

本機開啟用戶端,設定監聽器:

生成後門:

然後把生成的exe上傳到目标系統,鄙人傳到了www目錄下:

在冰蠍自帶終端運作目标檔案,成功上線 (無殺軟) :

靶機資訊收集:

自己搭建靶場不考慮流量檢測的事情,是以索性sleep1吧,效率高一些

看看權限:

瞧瞧ip,發現是雙網卡:

看看使用者:

這裡可能會報1722錯,RPC伺服器不可用。解決辦法,在win7靶機hosts添加:

看看系統資訊:

密碼資訊:

可以考慮提升到system權限,鄙人用的ms15-051(謝公子的插件)提權,14058什麼的都可以:

擷取System權限:

靶機資訊收集到此為止。

内網域資訊收集:

區域網路主機發現,有兩個東西,72這個東西是怎麼來的不清楚,很奇怪。希望懂的師傅可以幫幫小弟了解[花花]:

Arp試試,發現了倆主機,.138主機名叫OWA是坐實了,141是什麼不知道,

主機加入的域:

運作在哪個域上,名稱相關資訊:

檢視域内的工作組:

查域管名字:

檢視域内其他主機名,主機名“ROOT----”也在域中,上面netview結果可知,此域成員ip為72.14.185.43,但這個ip有點奇怪emm:

檢視域控,這個環境隻有一個域控:

得到了域控主機名,從上面net view結果可知,域控對應ip為192.168.52.138。

還有一個問題沒有解決,arp主機發現的141是什麼機器?如果在真實環境中的話,難道隻是區域網路内機器麼,好奇。在本題環境下,arp隻發現了兩台機器,newview發現了域控和一個不知什麼東西,檢視域内使用者發現除了域控owa外還發現了root什麼什麼的使用者。不免聯想這個奇怪的ip會不會跟域成員rootxx有點關系。是以隻要證明141的主機名是rootxx,那這台區域網路主機就是我們的最終目标了。

冰蠍上傳nbtscan,這個小東西挺好用的:

探測區域網路存活主機以及列印主機名,果然是它⭐:

橫向移動:

使用win7作為跳闆機,拿下域控和域成員機器。

轉移到msf吧,師傅說強大友善[xixi]。第一次時候msf在公網vps,這次就在本地做好了。Msf隻要和靶機互通就行,當然和攻擊機也要通。

Msf開啟監聽:

派生會話:

選擇剛剛建立的監聽器:

點選choose,然後msf就會收到會話了:

目的是通過這台靶機去擷取域内其他資産,是以現在要做的是把本地當作跳闆。

檢視下路由資訊

Msf目前的路由表:

靶機上的路由表:

添加路由表,添加0.0.0.0/0的話,隻要被控靶機可以通路的msf也可以通路:

使用,ms17_010,失敗,沒有session傳回。換種方法吧

還有其他方法,pth,psexec,

用smb

建立smb的監聽器:

派生會話,選擇剛剛建立的監聽器:

會變成這樣:

然後找到剛剛探測到的主機,45開頭的是剛剛72開頭的主機,剛剛電腦喝了點水關機了

然後把靶機當作跳闆機,使用psexec登入。

這裡利用psexec有幾個條件。登入域控的話,需要使用域管理者組内使用者登入;登入普通域成員的話,普通域成員使用者或本地administrator使用者都可以登入。

是以要拿下owa,需要域管理者組内使用者。

檢視域管理者組内使用者:

繼續剛剛的操作,選擇psexec

使用者選擇這仨個都可以,監聽器選擇beaconsmb,會話選擇smb派生出來的會話:

會發現它運作了這三條指令:

beacon> rev2self

beacon> make_token GOD\Administrator mimamimaxx

beacon> jump psexec OWA smb

最終:

同理,仍然以靶機為跳闆機,psexec拿下141

最終結果: