MongoDB安全主要包括以下4個方面

1、實體隔離

系統不論設計的多麼完善,在實施過程中,總會存在一些漏洞。如果能夠把不安全的使用方與MongoDB資料庫做實體上的隔離,即通過任何手段都不能連接配接到資料庫,這是最安全的防護。但,通常這是不現實的。一些重要的資料可能會儲存下來,放置到實體隔離的機房中

2、網絡隔離

許多公司的開發機處于内網環境中。即使資料庫存在漏洞,外部環境也沒有機會利用,因為根本無法通路内網

3、防火牆隔離

可以利用防火牆配置IP白名單,隻允許某些IP通路資料庫,也可以從一定程度上增加MongoDB的安全性

4、使用者名密碼鑒權

相對于以上3種方式,使用者名密碼鑒權機制是最常見的MongoDB安全措施。如果密碼設定的比較簡單,或者連接配接環境不是加密環境,很可能被第三方擷取到使用者名和密碼,進而造成MongoDB資料庫的危險

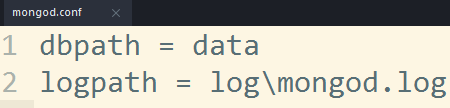

mongodb存儲所有的使用者資訊在admin資料庫的集合system.users中,儲存使用者名、密碼和資料庫資訊。mongodb預設不啟用權限認證,隻要能連接配接到該伺服器,就可連接配接到mongod。若要啟用安全認證,需要更改配置檔案參數authorization,也可以簡寫為auth。

然後,重新開機mongod。檢視日志檔案,發現權限認證已經開啟

但是,不使用使用者名和密碼依然可以連接配接到資料庫。這是因為,我們還沒有建立使用者。在使用者建立,并且開啟權限認證之後,如果不使用使用者名和密碼将不能夠連接配接到資料庫

在進行使用者管理之前,首先要先了解角色管理

MongoDB支援基于角色的通路控制(RBAC)來管理對MongoDB系統的通路。一個使用者可以被授權一個或者多個:ref:角色 <roles> 以決定該使用者對資料庫資源和操作的通路權限。在權限以外,使用者是無法通路系統的

資料庫角色在建立使用者中的role參數中設定。角色分為内建角色和自定義角色

【内建角色】

MongoDB内建角色包括以下幾類

1、資料庫使用者角色

2、資料庫管理者角色

3、叢集管理角色

4、備份恢複角色

5、所有資料庫角色

6、超級使用者角色

7、内部角色

【自定義角色】

除了使用内建的角色之外,MongoDB還支援使用db.createRole()方法來自定義角色

[注意]隻能在admin資料庫中建立角色,否則會失敗

role: 自定義角色的名稱

privileges: 權限操作

roles:繼承的角色。如果沒有繼承的角色,可以設定為空數組

【建立使用者】

使用createUser指令來建立使用者

user: 使用者名 pwd: 密碼

customData: 對使用者名密碼的說明(可選項)

roles: {role:繼承自什麼角色類型,db:資料庫名稱}

1、建立管理者使用者

MongoDB沒有預設管理者賬号,是以要先添加管理者賬号。切換到admin資料庫,添加的賬号才是管理者賬号

在admin資料庫中,添加一個使用者并賦予<code>userAdminAnyDatabase</code>角色

2、重新登入資料庫,并驗證權限

如果auth()方法傳回0則代表授權失敗,傳回1代表授權成功

3、添加普通使用者

一旦經過認證的使用者管理者,可以使用<code>db.createUser()</code>去建立額外的使用者。 可以配置設定mongodb内置的角色或使用者自定義的角色給使用者

[注意]需要在admin資料庫下進行認證,否則認證不成功

由于該使用者隻有讀權限,是以會寫入資料失敗

4、建立超級使用者

【檢視使用者】

【删除使用者】

【添加使用者權限】

給在db1資料庫中隻讀的x使用者,添加寫權限

【修改密碼】

本文轉自 zddnd 51CTO部落格,原文連結:http://blog.51cto.com/13013666/1949218