Important:

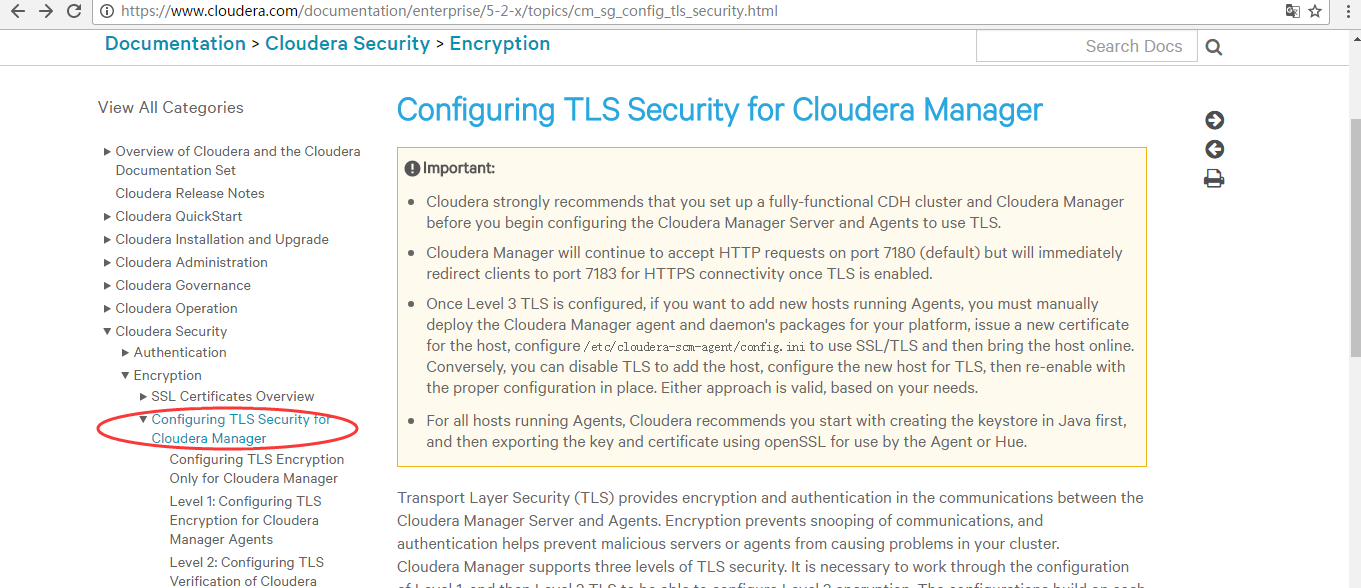

Cloudera strongly recommends that you set up a fully-functional CDH cluster and Cloudera Manager before you begin configuring the Cloudera Manager Server and Agents to use TLS.

Cloudera Manager will continue to accept HTTP requests on port 7180 (default) but will immediately redirect clients to port 7183 for HTTPS connectivity once TLS is enabled.

Once Level 3 TLS is configured, if you want to add new hosts running Agents, you must manually deploy the Cloudera Manager agent and daemon's packages for your platform, issue a new certificate for the host, configure /etc/cloudera-scm-agent/config.ini to use SSL/TLS and then bring the host online.

Conversely, you can disable TLS to add the host, configure the new host for TLS, then re-enable with the proper configuration in place. Either approach is valid, based on your needs.

For all hosts running Agents, Cloudera recommends you start with creating the keystore in Java first, and then exporting the key and certificate using openSSL for use by the Agent or Hue.

翻譯就是:

重要:

Cloudera強烈建議您在開始配置Cloudera Manager伺服器和代理使用TLS之前,設定完整功能的CDH群集和Cloudera Manager。

Cloudera Manager将繼續接收端口7180上的HTTP請求(預設值),但一旦啟用TLS,它将立即将用戶端重定向到端口7183以進行HTTPS連接配接。

一旦配置了3級TLS,如果要添加運作代理的新主機,則必須手動部署适用于您的平台的Cloudera Manager代理和守護程式軟體包,為主機發出新的證書,配置/ etc / cloudera-scm-agent / config.ini使用SSL / TLS,然後使主機聯機。

相反,您可以禁用TLS添加主機,配置TLS的新主機,然後重新啟用适當的配置。任何一種方法都是有效的,根據您的需要。

對于運作代理的所有主機,Cloudera建議您首先使用Java建立密鑰庫,然後使用openSSL導出密鑰和證書以供代理或色相使用。

Transport Layer Security (TLS) provides encryption and authentication in the communications between the Cloudera Manager Server and Agents. Encryption prevents snooping of communications, and authentication helps prevent malicious servers or agents from causing problems in your cluster.

Cloudera Manager supports three levels of TLS security. It is necessary to work through the configuration of Level 1, and then Level 2 TLS to be able to configure Level 3 encryption. The configurations build on each other to reach Level 3 which is the strongest level of TLS security.

翻譯就是:

傳輸層安全性(TLS)在Cloudera Manager伺服器和代理之間的通信中提供加密和身份驗證。 加密可防止通信偵聽,并且身份驗證有助于防止惡意伺服器或代理在群集中引起問題。

Cloudera Manager支援三種級别的TLS安全性。 有必要通過配置1級,然後2級TLS才能配置3級加密。 配置互相建立,達到3級,這是TLS安全性最強的級别。

級别1(好) - 此級别僅配置浏覽器和Cloudera Manager之間以及代理和Cloudera Manager伺服器之間的加密通信。請參閱僅為Cloudera Manager配置TLS加密,然後按照級别1:為Cloudera Manager代理配置TLS加密,以擷取說明。 1級加密可以防止對代理和Cloudera Manager之間的通信進行窺探。

級别2(更好) - 此級别包括代理和伺服器之間的加密通信,以及代理對Cloudera Manager伺服器證書的強大驗證。請參閱第2級:由代理配置Cloudera Manager伺服器的TLS驗證。級别2通過驗證由Cloudera Manager伺服器提供的證書的信任,為代理提供額外的安全級别。

級别3(最佳) - 代理和伺服器之間的加密通信。 3級TLS包括代理和伺服器之間的加密通信,由代理對Cloudera Manager伺服器證書進行強大的驗證,并使用自簽名或CA簽名的證書将代理驗證到Cloudera Manager伺服器。請參閱第3級:将代理的TLS驗證配置到Cloudera Manager伺服器。級别3解決了不受信任的網絡場景,您需要防止群集伺服器被主機上運作的不受信任的代理人欺騙。 Cloudera建議您在啟用Kerberos身份驗證之前,為不受信任的網絡環境配置3級TLS加密。這提供了Cloudera Manager伺服器和叢集中經過驗證的代理之間的keytab的安全通信。

要啟用運作Cloudera Manager管理控制台和Cloudera Manager伺服器的Web浏覽器之間的所有連接配接的TLS加密,請參閱Level 1:為Cloudera Manager代理配置TLS加密的前兩步。

有關如何通過Cloudera Manager代理和Cloudera管理服務守護程式處理HTTPS通信的各個方面的更多詳細資訊,請參閱Cloudera Manager中的HTTPS通信。

<b>本文轉自大資料躺過的坑部落格園部落格,原文連結:</b><b>http://www.cnblogs.com/zlslch/p/7131061.html</b><b>,如需轉載請自行聯系原作者</b>