資料加密

現在越來越多的應用是基于網際網路:傳輸檔案,網上購物,收發郵件等。而在傳送任何東西的時候,其安全性是首先應該考慮的。然而我們現在最常使用的tcp/ip協定棧,由于其出現的時間很早,沒有考慮到其安全性,是以加密技術就顯的很重要了。

常見的加密方式有三種:

1. 單向加密

2. 對稱加密

3. 非對稱加密

以下分别介紹這幾種方法

單向加密:僅提取了一段資料的特征碼,不論對于多長的資料,我們都可以得到相同長度的特征碼。這樣隻能保證資料的完整性,加密過程是不可逆的,有雪崩效應,即源資料有小的改變加密結果很很大的改變。常見的方法有MD5(120bit),SHA-1(160bit)

對稱加密:主要指加密和解密使用同樣的密鑰。其方法是将原文和密碼(自己設定的)通過某種算法得到一堆的密文,其安全性主要是通過對其密碼的保密來提供的,算法是大家公認的。在加密時為了提高加密的速度通常将源資料分成長度相同的段,對每個塊分别加密。在分塊兒計算時有兩種方法(ECB,CBC)。對稱加密得到的密文解密時必須需要密碼。在設定密碼時盡可能的讓其随即,或增加其長度,這樣可以增大破解的難度。常見的對稱加密算法有DES(已經廢棄),3DES,AES(密鑰是變長的),Blowfish,Twofish。對稱加密算法不能進行身份認證。

非對稱加密算法(公鑰加密算法):主要用于對使用者身份的确認,是電子商務應用的基礎,這種方法也被稱為PKI(Public Key Instructure)。非對稱加密有一組Public key和Private key,通過公鑰加密的用私鑰可以解密,反之同理。在對網上銀行,等一些對安全性要求高的網站在通路的時候都要求我們下載下傳證書(Certificate),證書中存儲的其實就是公鑰和一些證書持有者的資訊,有證書就需要證書頒發機構CA。CA的作用就是對使用者的公鑰就行認證并簽發證書。非對稱加密還解決了密碼分發的問題。由于非對稱加密的密鑰長度大于1024位加密速度非常慢,是以最長用作身份認證。

CA簡介:CA的作用主要是确定雙方的身份。CA首先是雙方都認可的機構。獲驗證書的方法是将自己公鑰和一些必要的資訊發送給證書頒發機構,然後又CA對公鑰進行簽名。

簽名:計算證書的特征碼并用自己的私鑰加密特征碼放在其後面

PKI公鑰基礎設施:其核心是CA,但還包括對其的管理,包括頒發,吊銷,等一些維護。

IKE網際網路密鑰交換,是雙發的密碼不在網際網路上傳送,而得到相同的密碼。主要通過DH算法

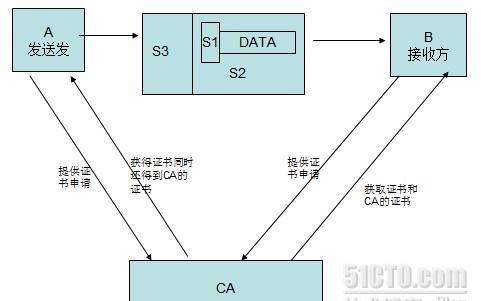

下面一張圖将詳細介紹加密資料在網際網路上傳輸加密的過程:

圖中以主機A向B發送資料為例,發送資料DATA首先經過單行加密得到密碼,為保證資料的來源,将密碼用A的私鑰加密得到S1附加到DATA的後面,為了保證資料安全性同時有不至于占用過長的時間,在使用對稱加密将前面的資料後加密的得到S2,同時将密碼用B的公鑰加密得到S3,然後再将以上說有資料資料傳送給B。B得到資料先使用自己的私鑰解密S3得到解密S2的密碼,對S2解密的到S1和DATA,将S1用A的公鑰解密得到對DATA加密的密碼,然後對DATA進行單向加密和對S1解密的密碼比較是否相同,如果相同則表示資料正确。

在傳送過程中CA的作用就是确定雙發的公鑰,如A向B傳送資料時需要的B的公鑰時怎樣确認B的公鑰就是B的呢,如果有人從中間更改了怎麼辦?這就需要CA了,CA對傳輸資料的雙發的公鑰進行确認,其過程就是用自己的私鑰對申請者的公鑰進行簽名。當傳輸時确認對方的公鑰時,從證書機構的到其證書,就可以對對方的證書進行解密,如果證書是正确的,就可以看到申請證書時提供的資訊,進而就确認了傳輸方的身份了。但是對于怎樣得到CA的證書,這個看你個人的決定了,這也是現在的網絡唯一不能不能保證安全了。但是現在的系統都内置了全球的一些著名CA的證書了友善了使用。

通過以上的方法就可以安全在網絡上傳輸資料了