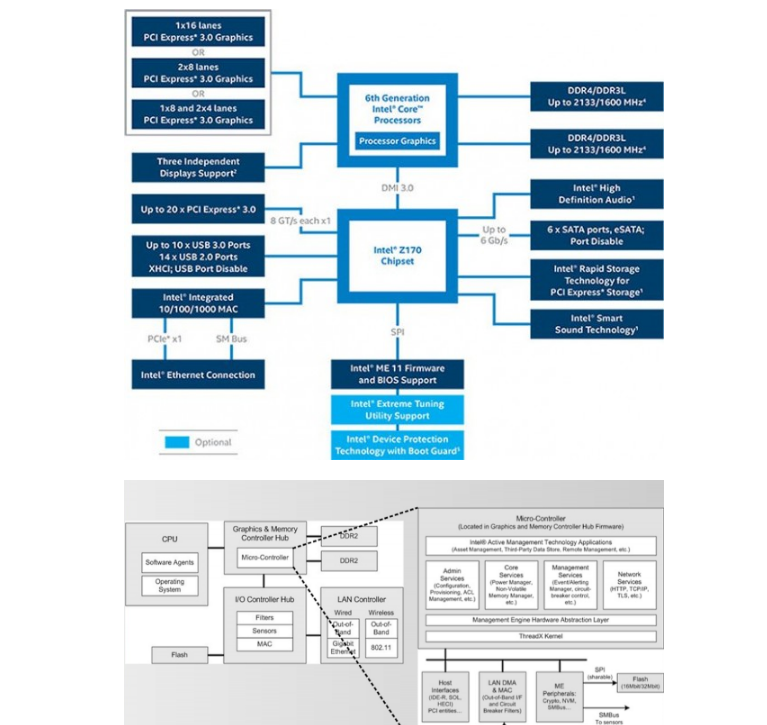

硬件安全专家damien zammit称,新款intel x86 处理器藏有隐蔽子系统,作为单独的处理器在处理器内运行,不能禁用,并且无人可以查看封闭的专有代码。这个名为“intel 管理引擎(me)”的子系统嵌入x86芯片集内,运行自己的封闭原始码固件。intel称,me是为了(amt)让大企业通过主动管理技术远程管理计算机,当然,会收取费用。

zammit表示,amt通过用户可能安全的操作系统单独运行,可以在任何配置下访问计算机。

创建tcp/ip服务器,偷偷访问存储器

为了让amt具备所有这些远程管理功能,me平台在不需要具备x86 处理器知识的情况下访问存储器,还在网络接口创建tcp/ip服务器。zammit表示,无论操作系统是否运行防火墙,这个服务器可以发送并接收流量。

zammit指出了存在的安全隐患:

第一,intel总部以外的任何人均未看见过me平台的源代码。

第二, me固件使用长密钥(rsa 2048)加密签名,无法暴力破解。

第三,更新的intel core2 处理器系列中,me均不能禁用,因为处理器将拒绝开机。

第四点也是最后一点,没有办法审核me固件的安全性。安全研究人员将无法搜索任何所谓的nsa后门,并不能查看计算机处理器是否被攻击者的rootkit入侵。

堪称完美的后门?无法移除的rootkit?

zammit指出,除了无所不能的intel工程师,竟无人可以访问这个处理器内置cup,zammit在综合类博客网站boingboing中写到,“me安全模式大致就是“隐藏式安全”,许多安全人员将这种做法视为最差的安全类型。如果me隐私被盗用(最后将被研究人员或恶意组织盗用),整个me安全模式将崩溃,会将每个新型的intel系统暴露在最差的rootkit下。

安全研究人员先前就指出intel固件的隐藏代码存在隐患(但这是智能平台管理接口(ipmi)协议)。ipmi是amt的前身,amt目前包含在me内。