please_read.warning

攻击由2月12日凌晨00:15发起,在短短30个小时内,攻击者拿下了成百上千个暴露在公网的mysql服务器。经调查人员发现,在此次勒索攻击中,所有的攻击皆来自相同的ip地址,109.236.88.20,属于荷兰的一家网络托管服务提供公司worldstream。

攻击者(可能)利用了一台被盗的邮件服务器,该服务器同样可以提供http(s)和ftp服务器所提供的服务。

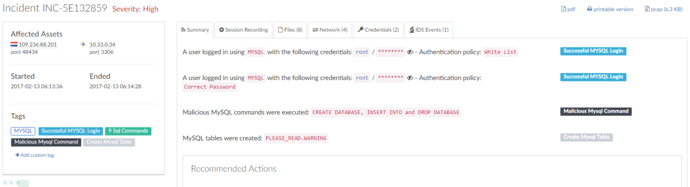

攻击以“root”密码暴力破解开始,一旦成功登陆,该黑客会获取已有mysql数据库及其表的列表,ta在已有的数据库中新建一个名为warning的表,插入信息包括一个邮箱地址、比特币地址和支付需求。

还有一种情况是,该黑客会新建一个名为 ‘please_read’的数据库再添加warning表,然后删除存储在服务器和本地数据库,有时甚至不转存任何数据。

两种攻击版本

以下是两种版本的勒索信息:

guardicore的专家表示:

我们不能确定这个做法是否是攻击者想让受害者相信支付赎金能恢复数据。

请确保你的数据还在对方手中

0.2比特币似乎已成了国际惯例,先前有不少企业选择支付赎金的方式息事宁人。

建议受害者在决定支付之前检查日志,并查看攻击者是否手握获取你们的数据。

如果公司真的决定支付赎金,支付前应当询问对方是否真的有你们的数据。

总结

0.2比特币、成百上千的数据库被入侵、warning勒索信息等线索不由让人联想到先前被屠戮的mongodb,不知这次的mysql是否会成为第二个mongodb。

这不是mysql服务器第一次被勒索。2015年发生了同样的事,当时攻击者使用未修复的phpbb论坛劫持了数据库并对网站进行勒索,史称ransomweb攻击。

如果it团队遵循安全规范操作比如使用自动化服务器备份系统并且删除mysql root 帐户或者至少使用强且难以被暴力破解的密码,就不会发生这种事。

mysql数据库被勒索攻击的事件不容小嘘,瞬间暴涨的被勒索mongodb数据库数量就是前车之鉴。(文章回顾传送门)