本节书摘来自华章出版社《vmware vsphere设计(原书第2版)》一 书中的第2章,第2.6节,作者:[美] 福布斯·格思里(forbes guthrie)斯科特·罗威(scott lowe)肯德里克·科尔曼(kendrick coleman),更多章节内容可以访问云栖社区“华章计算机”公众号查看。

从设计角度看,很多host的配置都很重要。你可以将这些配置包含到脚本安装中的安装后环节。使用一个独立的vma或powershell脚本,通过host profile将这些配置推送出去,或者手动配置它们。但是你应该设置它们,因为没有这些host设计是不完整的。

esxi服务器部署时,你应该考虑如下安装任务:

主机名和ip寻址 在交互式esxi安装过程中,是没有设定主机名和ip地址的。如果你用的是auto deploy,那么这些信息都会在配置过程中提供。你可以在dhcp中配置网络设置,或者指定静态ip地址。已在dns上注册主机名的esxi host最好使用静态ip地址,因为它的很多功能都依赖于域名解析和可信赖的ip连接。手动安装后,登录到dcui然后设定静态ip地址、默认网关、子网掩码,如果是trunk连接的话,还要指定vlan id。设置dns服务器和fqsn(全域名,fully qualified domain name),然后选择test management network 选项。然而,你可能更倾向于使用dhcp通过max地址为服务器分配ip地址。但是,使用动态ip地址分配的方式的方法不值得推荐,因为host的ip地址会不断改变 。

网络配置 安装后,你需要为vmotion、ft日志、nfs或软件iscsi,以及虚拟机端口组等连接配置host网络。第5章将详细介绍主机的网络设计。

ntp 你应该配置esxi host,使其指向一个权威的时间资源或ntp(network time protocol)服务器。vmkernel的很多方面都依赖于准确的时间,比如日志生成、性能图生成、ad校验等,而且虚拟机还可以通过vmware工具使用这个时间来实现时间同步。

主机证书 所有的esxi 5 主机都有一个基于自身全域名的唯一的证书。这是一个替代默认证书的好的安全实践。这些证书可以确保host 和vcenter相互信任并加密相互间的通信。替换默认证书的最佳时机就是在将host加入到vcenter前,因为如果后面再做的话,更新证书的时候可能无法访问所有的host。每个esxi host证书(也包括所有的vsphere 5 证书)是一个x.509 v3 base 64位编码的ssl证书。

连接到vcenter 如果vcenter有授权的话,你可以把host加入到数据中心、文件夹或者集群。连接esxi host和vcenter会自动创建一个本地vpxuser用户,同时激活vmware-vpxa进程。根据vcenter位置和设置的不同,其他软件,如ha的fdm进程也会在这个时候自动配置。

授权 每个esxi host都需要一个有效的授权码。在没有授权码的情况下,host会以评估模式运行60天,之后就必须得申请授权码了。通常,vcenter用来集中管理授权码,当host加入到vcenter时,就可以申请授权。但是如果vcenter不可用,你还可以通过vsphere客户端直接申请授权码。服务器使用多个物理socket给host授权。如果没有授权,60天后host会降到上一章介绍过的受限的vsphere hypervisor级别。

打补丁 部署完esxi host后,将服务器投入生产环境正式上线之前,应该检查并确保所有最新的补丁都安装了。可以使用vum或esxi shell来打补丁。

存储 安装后,你还需要配置host的存储和连接。详情请参见第6章的主机存储设计。

scratch分区 正如本章所介绍的,有几个场景都没有创建scratch分区,而且scratch目录是保存在不稳定的ramdisk上的。你需要检查host的配置并采取必要的补救措施。主要的方法就是在vmfs卷上创建共享的scratch目录,然后将所有的host都指向它。可以在每个host的高级配置scratchconfig.configuredscratchlocation中设置这些信息。

转储收集器 有状态安装中,vmkdiagnostic分区是用来存储host异常崩溃时内核内存的转储信息的。如果想集中存储这些信息用于后续调试,特别是无法保留转储信息的无状态host,你可以通过vcenter服务器的安装介质在windows服务器上安装转储收集器服务。此外,vcsa中也有转储收集器服务。

如果vsphere 5.0的host使用的是vds,那么导出转储信息时会出错。这会很麻烦,因为auto deploy部署的host通常都是连接到vds的交换机,而且需要将转储信息存到其他地方。vsphere 5.1修复了这个问题,如果你要使用auto deploy,这是另一个你要选择5.1的原因。

你可以通过如下方法在host中启用转储收集器服务:在host profile中选择config-uration→network coredump settings→fixed network coredump policy。

共享的vmware工具目录 当用auto deploy部署esxi时,通常我们会使用没有vmware tool的简化版镜像。如果这样的话,创建集中的vmware 工具目录就很重要了,host可以访问该目录,并重新配置host。

创建共享目录和配置host的简要步骤如下:

将安装了vmware工具的esxi服务器上的/productlocker中的内容拷贝到共享数据存储中的适当创建的文件夹中,且所有host都可以访问这个文件夹。

将host profile中的uservars.productlockerlocation属性设置为point to the shared 数据存储 folder。

重启服务器使新的host profile设置生效。

esxi 5.0 ga 和共享的vmware工具目录

esxi 5.0 ga使用共享vmware工具目录有一个缺陷。请确保你使用的至少是5.0 update1 版本,以避免这个缺陷。

snmp硬件监控 除了cim无代理监控外,esxi还可以使用snmp发送关于服务器硬件和虚拟机的监控trap。vsphere 5.0在hostd服务中嵌入了snmp代理,但在5.1中已经进行了去耦合处理,所以snmp代理已经是一个独立的进程。vsphere 5.1还将snmp升级到了v3(5.0使用的是snmp v2),这样就提高了安全性。要在host中启用snmp监控,需要使用esxcli system snmp命令(在5.0中,需使用vicfg-snmp)。

本地用户许可 本地用户许可有多个选项。你可以通过vcenter服务器为大多数用户分配权限,还可以创建本地用户。如果没有vcenter的访问权限,本地用户还是很重要的。每个host都要配置本地用户,还要像vcenter的角色那样通过给用户赋予角色来分配不同等级的访问和控制权限。如果用户想通过vsphere 客户端、dcui、或esxi shell直接连接host,那么本地host的访问就很重要。vsphere 5.1中,使用esxi shell时已经不需要用root用户了。被赋予管理员角色的本地用户对shell有完全使用权限。这意味着所有session都可以根据本地用户来记录日志并审核。vsphere 5.1还可以在每个host上使用host profile来创建本地用户并赋予权限。

活动目录校验 继承ad校验为管理esxihost的本地访问提供了一个安全且方便的方式。使用ad校验的前提是将host加入到ad,并且用户和组被赋予了相应的权限。默认的ad组使esx 管理用户可以简化流程,因为这个组已经自动添加到每个host中,且被赋予完全管理员权限。

为了限制访问,你可能还想创建特别的ad组,仅提供到某些host的指定级别的访问权限。通过host中的高级设计还能设置组织esx admin组来获取完全管理权限:: config.hostagent.plugins.hostsvc.esxadminsgroupautoadd。

如果使用auto deploy 部署host,一个叫as校验代理的小工具可以避免在host profile中保存域管理员的用户名和密码。这个校验代理工具在vcsa或vcenter iso镜像中的windows可安装应用上可以随时拿来使用。

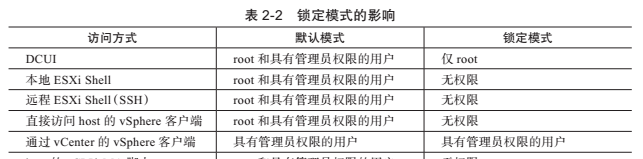

锁定模式 锁定模式是一个vcenter特性,通过强制使所有交互都通过vcenter增强了esxi host的安全性。它禁用除vcenter的vpxuser用户外的所有用户的远程访问。这意味着它可以充分利用vcenter的集中角色和权限让vcenter来审计所有远程范文。root用户通过dcui界面仍可以在本地访问esxi host。

锁定模式不会禁用本地esxi shell或远程esxi shell 服务,但是它会阻止任何用户(包括root)的访问,因为校验权限被锁定了。

你只能在连接了vcenter的host上启用锁定模式。默认是禁用的,但可以通过vsphere客户端或dcui来启用。vsphere客户端上的锁定模式界面如图2-4所示。表2-2显示了锁定模式是如何影响host的远程访问方法的。

每个host上使用cim broker的第三方监控软件也会受到锁定模式的影响。cim用户肯定会直接连接到host来获取硬件信息,但是在锁定模式下还必须从vcenter去获取校验ticket,这样才能允许使用vpxuser的鉴权信息从hostcim接口收集详细信息。

锁定模式是可逆的,可以挨个host禁用掉。虽然锁定模式默认是禁用的,但是在整个企业范围内启用它还是很值得的。如果需要远程访问host,那么可以在执行本地管理任务时临时禁用锁定模式,完成后再启用它。然而,通过dcui启用锁定模式会导致本地用户和组的权限丢失。为了保留本地权限,请通过vcenter来启用锁定模式。

对于每个安全设置,请再执行一步完全锁定模式。通过启用这个模式可以同时启用锁定模式并禁用dcui。这个操作只能通过vcenter执行,禁止任何人通过root用户在本地用dcui禁用锁定模式。但是如果禁用了dcui,那么当vcenter发生故障时,就不能再恢复默认状态了。要想以管理员权限访问host,唯一的方法就是重装esxi。

安全profile 通过安全profile可以配置esxi的内部防火墙以保护管理网络端口。默认情况下,除了关键服务使用的端口外,其他端口都是禁用的。

在esxi host上,你可以启用或禁用对指定远程服务的访问,如图2-4所示。但是只能设置列出的进程是启动还是停止,以及它们的运行级别。在web客户端上已经列出来了最常用的服务,但是其他端口还需要额外添加作为常规的防火墙规则。你还可以通过ip地址或子网来限制访问。除了使用web客户端,还可以通过powercli、esxcli以及host profile来调整安全profile。

防火墙端口 最终,如果host和其他基础设施设备是被防火墙隔离的,那么你还需要开启一些端口。不要将其与刚才介绍的esxi本地安全profile防火墙机制混淆。主要端口如表2-3所示,其他端口还包括88/389/445/464/1024 ad、161/162 snmp, 445 smb、514/8001 syslog、11/2049 nfs、 3260 iscsi、6500/8000 dump collector、6501/6502 auto deploy、 8100/8200 ft和8182 ha。