本节书摘来自异步社区《ccna无线640-722认证考试指南》一书中的第15章,第15.3节配置wlan,作者 【美】david hucaby,更多章节内容可以访问云栖社区“异步社区”公众号查看

15.3 配置wlan

ccna无线640-722认证考试指南

控制器默认无任何配置,也就是说没有任何wlan,因而在创建新wlan之前,必须考虑以下参数:

ssid;

控制器接口和vlan号;

所需的无线安全类型。

15.3.1 配置radius服务器

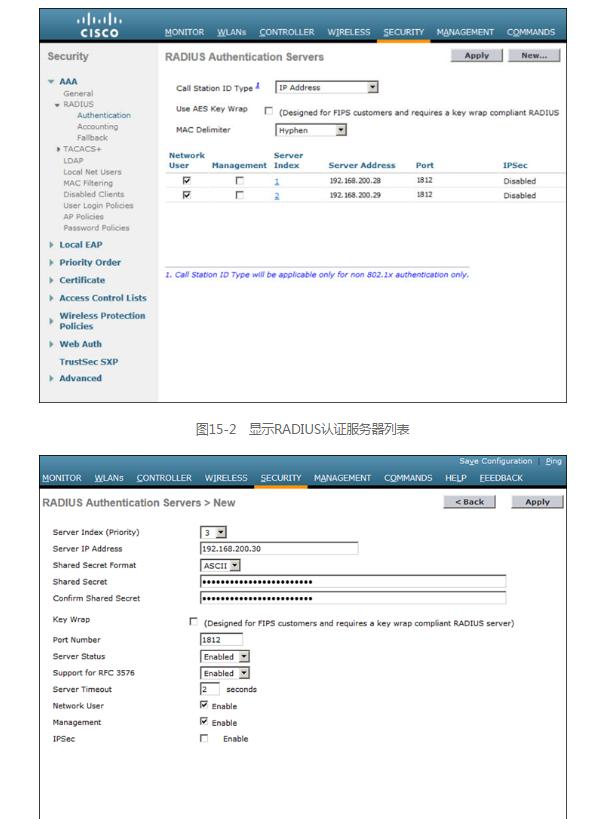

如果新wlan使用的安全方案需要用到radius服务器,那么就需要首先定义radius服务器。选择security > aaa > radius > authentication即可看到已配置的radius服务器(如图15-2所示)。如果已经定义了多个服务器,那么控制器将依次尝试使用这些服务器。点击new可以创建一个新服务器。

接下来输入radius服务器的ip地址、共享秘密密钥以及端口号(如图15-3所示)。由于该控制器已经配置了两个radius服务器,因而地址为192.168.200.30的raidus服务器索引号为3。一定要将该服务器的状态设置为enabled,以便控制器可以开始使用该服务器。在配置页面的底部,可以选择由该服务器认证的用户类型。选中network user(网络用户),表示认证无线客户端。选中management(管理),则表示认证将访问控制器管理功能的无线管理员。点击apply按钮即可完成radius服务器的配置工作。

15.3.2 创建动态接口

第10章曾经解释过不同类型的控制器接口。动态接口负责将控制器连接到有线网络的vlan上。在创建新wlan的时候,必须将动态接口(和vlan)绑定到无线网络上。

如果要创建动态接口,可以选择controller > interfaces,应该可以看到目前已配置的所有控制器接口列表。点击new按钮即可定义一个新接口,然后输入该接口的名称以及将要绑定的vlan号。从图15-4可以看出,名为engineering的接口被映射到有线vlan 100上。最后点击apply按钮。

接下来输入该接口的ip地址、子网掩码以及网关地址。此外还要定义一个主用和备用dhcp服务器地址,控制器在转发绑定到该接口的客户端的dhcp请求时需要用到该信息。图15-5显示了为接口engineering配置ip地址192.168.100.10的方式。点击apply按钮即可完成接口配置并返回接口列表。

接下来需要输入一个描述性的名称作为配置文件名以及ssid文本字符串。为了直观起见,图15-7将配置文件名和ssid都设置为相同值。id号被用作控制器上定义的wlan列表中的索引,在cisco ncs(network control system,网络控制系统)或pi(prime infrastructure,主要基础设施)上利用模板同时在多个控制器上配置wlan时,该id号将非常有用。

利用status复选框可以控制是否启用该wlan。虽然general页面显示该wlan有一个特定的安全策略(默认基于802.1x的wpa2),但完全可以在后面的步骤中通过security标签页更改该设置。

在radio policy(无线电策略)下,选择将要提供给该wlan的无线电类型,默认该wlan将被提供给加入该控制器的所有无线电。也可以选择更精确的无线电策略,如802.11a only、802.11a/g only、802.11g only或802.11b/g only。例如,如果要为仅支持2.4ghz无线电的设备配置新wlan,那么同时在2.4ghz频带和5ghz频带上宣告该wlan明显是不合理的。

接下来选择将要绑定到该wlan的控制器接口。下拉菜单列表中包含所有可用的接口名称。图15-8中名为engineering的新wlan将被绑定到engineering接口上。

最后利用broadcast ssid(广播ssid)复选框来选择ap是否在信标中广播该ssid名称。广播ssid对用户来说通常更为方便,因为用户设备能够自动获知并显示这些ssid名称。隐藏ssid(即不广播ssid)名称并不能提供真正有效的安全性,只能阻止用户设备发现ssid并试图将其用作默认网络。

15.3.4 配置wlan安全

选择security(安全)标签即可配置wlan的安全设置。默认选中layer 2 security(二层安全)标签,然后在layer 2 security的下拉菜单中选择希望使用的安全方案。表15-2列出了可用的安全类型。此外,还可以选中mac filtering(mac过滤)复选框,将客户端mac地址用作认证凭证。

如果选择了要求radius服务器的二层安全方案,那么控制器将使用在security > aaa > radius >authentication下定义的服务器全局列表。虽然也可以修改该服务器列表,但需要注意的是,在wlan配置中最多只能定义3个特定的radius服务器。查看aaa servers标签页,然后在每个服务器下,从全局定义的服务器下拉菜单中选择特定的服务器ip地址,控制器将依次尝试server 1,、server 2和server 3,直到某个服务器做出响应为止。图15-10显示了从192.168.200.28、192.168.200.29和192.168.200.30的服务器列表中选择并设置server 1。

控制器默认通过其管理接口联系radius服务器。也可以选中紧挨着radius server overwrite interface(radius服务器更改接口)的复选框来修改该默认行为,此时控制器将通过关联到该wlan的动态接口发起radius请求。

15.3.5 配置wlan qos

选择qos标签即可进行wlan的服务质量设置(如图15-11所示)。控制器默认将wlan中的所有帧均视为普通数据,采取尽力而为的处理模式。也可以设置quality of service(qos)下拉菜单,将所有的帧分为以下几类:

platinum (voice)(白金[语音]);

gold (video)(金[视频]);

silver (best effort) (银[尽力而为]);

bronze (background) (铜[背景])。

此外,还可以在qos配置页面设置wmm(wi-fi multimedia,wi-fi多媒体)策略以及cac(call admission control,呼叫准入控制)策略。

15.3.6 配置wlan的高级设置

最后,选择advanced(高级)标签即可配置各种高级的wlan设置,包括启用覆盖盲区检测、点到点阻塞、客户端驱逐以及客户端负载限制等特性(如图15-12所示)。

虽然大多数高级设置都已经超出了ccna无线考试的范围,但还是应该了解一些可能影响无线客户端的默认特性。

在默认情况下,客户端与wlan之间的会话被限制在1800秒(30分钟)以内。一旦会话超时,就要求客户端进行重认证。该设置是由enable session timeout(企业会话超时)复选框和timeout(超时)字段控制的。

控制器维护了一组用来检测潜在恶意无线客户端的安全策略。如果某客户端表现出一些特定行为,那么控制器就可以将该客户端从wlan中驱逐出去一段时间。默认所有的客户端都要接受security > wireless protection policies > client exclusion policies下配置的安全策略的管理。这些安全策略包括802.11关联失败次数过多、802.11认证失败次数过多、802.1x认证失败次数过多、web认证失败次数过多以及ip地址被盗或重用。违反这些安全策略的客户端将被自动驱逐或阻塞60秒钟,从而达到遏制无线网络攻击的目的。

提示:

60秒钟时间是否足够遏制来自无线客户端的攻击行为呢?对于利用字典概率来猜测密码的暴力攻击来说,60秒钟时间足以中断并推迟该攻击进程。有了客户端驱逐策略,原本只需要2分钟即可找到匹配密码的攻击将被延长到15年左右。

15.3.7 完成wlan配置

如果对wlan配置标签页面上的所有设置均满意,那么就可以点击apply按钮。此后将创建一个新wlan并被添加到控制器的配置中。从图15-13可以看出,名为engineering的wlan已经被添加为wlan id 2,而且已经被启用。