<b>互联网金融的安全现状</b>

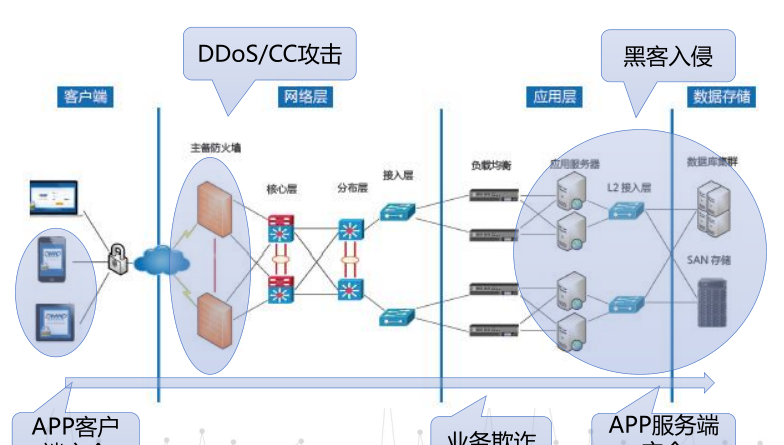

从互联网金融业务的架构来说,基本上会按照从客户端的接入到网络层,运营商的链路,到应用层,再到数据存储的层面。所有的业务都是按照这个流程走下来的,整个流程里会遇到很多问题,比如在云计算出口的位置会遇到ddos攻击、cc攻击,还有web应用攻击。

<b>互联网金融的业务风险</b><b></b>

<b> </b>

<b></b>

从互联网金融的业务风险来说,首先要考虑移动app的安全,然后对app的漏洞、病毒木马、仿冒行为做检查。在云上也要考虑在线的业务,其中涉及到ddos攻击、黑客入侵,还有业务欺诈、数据泄露等等。

<b>ddos</b>

据网贷天眼不完全统计,2014年国内1000多家网贷平台,80%以上都受到过不同程度的ddos攻击,多家p2p代表企业也都曾遭受过ddos攻击。

很多人都存在一个理解误区:用防火墙和ids/ips能够缓解ddos攻击。事实上,防火墙不是用来阻挡ddos的,目前的ddos攻击大部分基于合法数据包,防火墙难以有效监测;同时,防火墙是高强度的检查作为代价来进行防护的,ddos攻击中的海量流量会造成防火墙性能急剧下降。

那么,ddos防护难点在哪呢?主要有以下几个方面:

带宽受限:自维平台受到专线带宽的限制,一旦攻击流量超过专线带宽,出口即被拥塞,任何手段都无解;托管平台受到idc清洗能力限制,一旦超过idc能承受的攻击流量(一般远小于20g),会强制将机器下线。

攻击复杂多变:流量型:udp

flood,http flood;连接型:syn flood,cc(最难防护);反射型:dns flood,ntp flood。

ddos攻防专家:ddos攻防需要扎实的协议分析知识;对常见的攻击行为能快速判断。

<b>垃圾注册</b>

业务安全方面,垃圾注册是非常严重的问题,它已经形成了一个黑色的产业链,从产业链的上游,有专门的打码平台和手机验证码平台帮助黑客避开正常网站的注册行为,中游把这些开发软件给注册团队去用,然后把网站的一些垃圾注册账号信息获取到后,直接在下游进行售卖,这就形成了一个完整的产业链。

<b>撞库</b>

撞库就是黑客通过技术手段,获取到一个数据库的权限后,把数据库里面的账户密码获取到然后分类,拿着低安全级别的网站上获取到的账户信息,建立一个社工库,拿着信息去尝试其他网站上的资源。

<b>如何使用互联网金融的“保险箱”?</b><b></b>

针对这么多的安全问题,阿里云如何解决呢?这主要依托云盾的三大能力:

对威胁的感知能力,要处理危险首先要能够看到危险;

对威胁进行止血,做攻击的防护;

对威胁进行反击,在一些特定的时候启动攻击的反击。

以ddos攻击来讲,云盾会在一秒钟之内感知到,在两秒钟之内把攻击阻断在网络上,然后把正常用户的流量回注到用户的业务服务器上。

金融的业务系统基本的拓扑结构如图所示,通过app安全进行app端加固和漏洞识别,把app的安全风险控制在应用里面,然后在云端的出口部署ddos高防和waf产品,把网络攻击阻断在网络出口位置,防止内部负载均衡、路由交换、服务器和应用受到影响。

进而,通过安骑士对主机侧进行加固,对一些漏洞进行第一时间修复,同时,从app到应用系统之间,在整个链路的传输过程都采用https进行加密,再存储到数据库里。在这个基础之上部署先知计划,它是阿里云提供的一个第三方的漏洞测试平台。

云盾的防护体系就像用安全防护产品(ddos、waf、反业务欺诈、主机安全、app安全、反数据泄露)建盾防护攻击风险的基础上,再以先知为矛,去试探盾的防护能力,尝试发现深藏的防护缺陷,修复缺陷,使得云盾防护体系螺旋向上,不断的降低安全风险。

以上就是互联网金融安全的应用场景。

本文根据阿里云安全专家经伦(花名)在5月17日举办的2016云栖大会·武汉峰会上的演讲整理而成。