距離“想哭”勒索病毒爆發已經過去了兩周時間,然而永恒之藍勒索蠕蟲并沒有就此停下腳步,此次基于ms17-010多個漏洞也極有可能會一直存活下去,持續制造麻煩。以下為360威脅情報中心提供的關于“永恒之藍”勒索蠕蟲及值得警惕的趨勢。

360威脅情報中心從截至到5月26日的資料中監測到,5月23日以來,對445端口發起掃描的獨立ip數在大量增加,又開始呈現上升趨勢,26日創下曆史新高,甚至高出5月12日永恒之藍爆發時11%左右。

這個現象令人不安,暗示着基于nsa工具的smb服務漏洞正在被積極地蠕蟲式利用傳播。

在永恒之藍勒索蠕蟲肆虐期間就出現了很多個去除kill switch修改版本,之後還發現了捆綁nsa幾乎所有可用smb漏洞攻擊工具進行傳播的eternalrocks(永恒之石)家族,這些派生和其他家族理論上具備更強的傳播力,甚至會逐漸取代永恒之藍蠕蟲的主流地位。

如果利用smb漏洞進行傳播的蠕蟲隻是秘密地潛伏控制,不做更多引起使用者注意的事情,則可能持續保持活動狀态,2008年爆發的conficker蠕蟲到現在都還處于活躍狀态。

此次基于ms17-010多個漏洞的蠕蟲(不一定是“永恒之藍”)也極有可能會一直存活下去,持續地制造麻煩。

目前掃描源ip數量的持續增長暗示還有很多系統沒有打上更新檔,蠕蟲還能進入大量系統掃描攻擊傳播。

永恒之藍勒索蠕蟲的現狀

距離永恒之藍勒索蠕蟲(wannacry)的爆發已經差不多兩周時間了,360威脅情報中心一直在做持續地跟蹤。

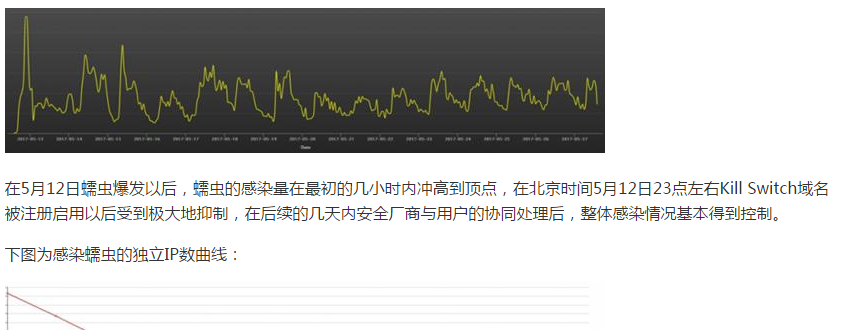

基于360網絡研究院的資料,顯示“永恒之藍”勒索蠕蟲的感染量在初期的暴增以後在近期保持平穩,偶有不大的起伏。

下圖為wannacry蠕蟲家族kill switch域名的通路量曲線:

可以看到蠕蟲的感染量基本保持穩定,但近幾天有少量的增長。

值得警惕的趨勢

以上的分析顯示“永恒之藍”勒索蠕蟲家族已經得到的很大程度地控制,但是360威脅情報中心在分析全網掃描活動的資料後發現了一個令人不安的趨勢:對445端口發起掃描的獨立ip數在大量增加。

下圖是蠕蟲爆發前的5月2日對445端口進行掃描的獨立ip數:

在永恒之藍勒索蠕蟲肆虐期間就出現了很多個去除kill switch修改版本,之後還發現了捆綁nsa幾乎所有可用smb漏洞攻擊工具進行傳播的eternalrocks(永恒之石)家族,這些派生和其他家族理論上具備更強的傳播力,甚至會逐漸取代“永恒之藍”蠕蟲的主流地位。

“永恒之藍”蠕蟲的加密勒索行為會促使中招使用者盡快處置,重裝系統安裝更新檔,減少後續的感染源。

但是,如果其他利用smb漏洞進行傳播的蠕蟲隻是秘密地潛伏控制,不做更多引起使用者注意的事情,則可能持續地保持活動狀态,2008年爆發的conficker蠕蟲到現在都還處于活躍狀态,此次基于ms17-010多個漏洞的蠕蟲(不一定是“永恒之藍”)也極有可能會一直存活下去,持續地給我們制造麻煩。

處理建議

無論是什麼蠕蟲,封堵其進入管道永遠是最有效最根本的解決方案,是以打更新檔無論怎麼強調都不過分。

對網絡始終保持監控也是體系化防禦的重要部分,做網絡安全不能有銀彈思維,攻擊者通過利用漏洞取得突破而不被檢測到是完全可能的,但後續掃描探測的行為則可能有可檢測的迹象。

具體到利用nsa工具smb漏洞的蠕蟲,如果通過某些漏網未打更新檔的系統進入内網,安全系統能夠及時發現其自動化的掃描行為加以處置也不算太晚。

可以預見,利用ms17-010漏洞的蠕蟲的掃描活動在網際網路上會作為背景攻擊長期存在,我們需要時刻保持警惕,加強門窗随時恭候來砸門的僵屍。