漏洞描述

kernel / ptrace.c中的ptrace_link錯誤地處理了想要建立ptrace關系的程序的憑據記錄,這允許本地使用者通過利用父子的某些方案來擷取root通路權限 程序關系,父程序删除權限并調用execve(可能允許攻擊者控制)。 一個影響因素是對象壽命問題(也可能導緻恐慌)。 另一個影響因素是将ptrace關系标記為特權,這可以通過(例如)Polkit的pkexec幫助程式與PTRACE_TRACEME進行利用。擷取root權限。

影響版本:Linux Kernel < 5.1.17

但是經過實驗來說,對ubuntu影響更大,debian和centos高一點的就提不了權。

測試版本Ubuntu18.04.1

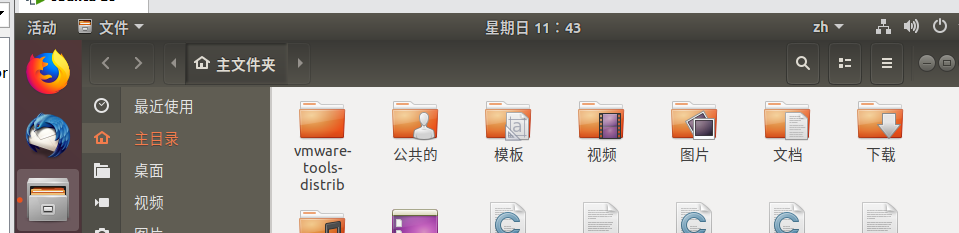

1、漏洞exp下載下傳,防在Home目錄下

在unbuntu下面git clone以下就可以了

2、對下載下傳好的漏洞exp進行編譯,運作編譯好的檔案

gcc cve-2019-13272.c -o cve-poc

./cve-poc

3、成功擷取root權限