概念

SSL 虛拟私有網絡是通過SSL協定實作遠端安全接入的虛拟私有網絡技術。

安全套接層俗稱secure socket layer(SSL)是網景公司1990年開發,用于保障www通訊的安全。主要任務是提供私密性、資訊完整性和身份認證。1994年改版為sslv2,1995年改版為sslv3

TLS全稱是transport layer security,傳輸層安全協定。1999年由IETF釋出,整體來說TLS非常類似于SSLV3,隻是對SSLV3做了些增加和修改。

SSL是一個不依賴于平台和應用程式的協定,用于保障TCP-based應用安全,SSL在TCP層和應用層之間,可以了解為其是應用層連接配接到TCP連接配接的一個插口。

目的和場景

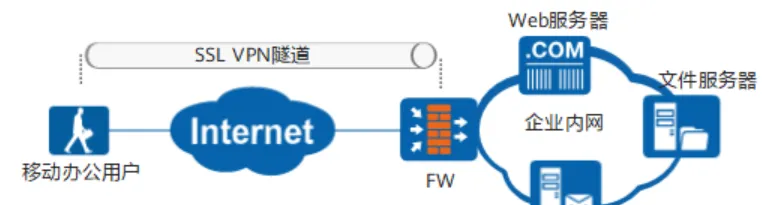

企業出差員工,需要在外地遠端辦公,并期望能夠通過internet随時随地的遠端通路企業内部資源。同時企業為了保證内網資源的安全性,希望能對移動辦公使用者進行多種形式的身份認證,并對移動辦公使用者可通路内網資源的權限做精細化控制。

能實作與ipsec、l2tp相同的功能:通過internet遠端通路企業内網資源

優點

與ipsec、l2tp相比的優點:

1、企業通過多種方式實作對接入使用者的身份認證

2、企業基于接入使用者的身份精細化控制可通路資源

3、免安裝用戶端軟體

4、組網靈活

5、部署和維護簡單

業務

SSL 虛拟私有網絡為了更精細的控制移動辦公使用者的資源通路權限,将内網資源劃分為了Web資源、檔案資源、端口資源和IP資源這4種類型。每一類資源有與之對應的通路方式,例如移動辦公使用者想通路企業内部的Web伺服器,就需要使用SSL 虛拟私有網絡提供的Web代理業務;想通路内網檔案伺服器,就需要使用檔案共享業務。

web代理

通路内網web資源(屬于IP資源)時使用web代理業務

檔案共享

直接通過浏覽器通路内網檔案伺服器(屬于IP資源),如基于smb協定的windows共享檔案夾、基于nfs協定的linux共享目錄等。可以在浏覽器上建立和浏覽目錄,進行下載下傳、上傳、改名、删除等檔案操作。

端口轉發

适用于基于TCP端口的應用服務(屬于IP資源),包括telnet、遠端桌面、FTP、Email等。提供了一種端口級的安全通路内網資源的方式。

網絡拓展

通常在不區分使用者通路的資源類型時為對應使用者開通此業務。

原理

虛拟網關

虛拟網關是公網使用者通過SSL 虛拟私有網絡通路企業内網資源的統一入口。(通常是防火牆的公網出口)

虛拟網關可以建立多個,互相獨立,基于不同的虛拟網關可以配置各自的使用者和資源。

虛拟網關的配置由fw的系統管理者完成。

資源通路過程

使用者登入

在浏覽器中輸入SSL 虛拟私有網絡虛拟網關的IP位址或域名,請求建立SSL連接配接。虛拟網關向遠端使用者發送自己的證書,遠端使用者對虛拟網關的證書進行身份認證。認證通過後,遠端使用者與虛拟網關成功建立SSL連接配接,進入SSL 虛拟私有網絡虛拟網關時的登入頁面。

使用者認證

在登入頁面輸入使用者名和密碼,虛拟網關對該使用者進行身份認證。方式包括:本地認證、伺服器認證、證書匿名認證、證書挑戰認證等。

本地認證

遠端接入使用者的使用者名、密碼等身份資訊儲存在fw本地,由fw自身完成使用者身份認證。

- 移動辦公使用者在SSL 虛拟私有網絡虛拟網關登入界面輸入使用者名和密碼,這些身份資訊被送往虛拟網關。

- 虛拟網關将移動辦公使用者的身份資訊發送至認證域進行認證。

如果該虛拟網關中指定了認證域,則使用者資訊被發送到指定的認證域進行驗證。如果虛拟網關沒有指定認證域,則虛拟網關會根據使用者名中攜帶的“@”後的字元串(該字元串代表認證域的名稱)來決定送往哪個認證域進行認證。使用者名中不攜帶“@”時,預設由default認證域進行認證。

認證域中存放有使用者身份資訊及其使用者所屬的組資訊。使用者身份資訊包括該使用者的使用者名、密碼、描述等。另外,身份認證方式也是在認證域下指定的。認證域依據指定的認證方式決定采用本地認證還是伺服器認證,此處以本地認證方式為例。

- 認證域向虛拟網關傳回認證結果。

如果身份認證通過,則繼續下一步。如果身份認證不通過,則使用者會在虛拟網關登入頁面看到“認證失敗”的提示。

- 虛拟網關向移動辦公使用者推送資源頁面。

虛拟網關會從角色授權清單中查找該使用者所屬的角色資訊,并将該角色對應的資源連結推送給使用者。

伺服器認證

遠端接入使用者的使用者名、密碼等身份資訊儲存在認證伺服器上,由認證伺服器完成使用者身份認證。認證伺服器類型包括:RADIUS伺服器、HWTACACS伺服器、AD伺服器和LDAP伺服器。

- 移動辦公使用者在SSL 虛拟私有網絡虛拟網關登入界面輸入使用者名和密碼,這些身份資訊被送往虛拟網關。

- 虛拟網關将移動辦公使用者的身份資訊發送至認證域進行認證。

如果該虛拟網關中指定了認證域,則使用者資訊被發送到指定的認證域進行驗證。如果虛拟網關沒有指定認證域,則虛拟網關會根據使用者名中攜帶的“@”後的字元串(該字元串代表認證域的名稱)來決定的送往哪個認證域進行認證。使用者名中不攜帶“@”時,預設由default認證域進行認證。

- 認證域指定為伺服器認證時,認證域将使用者身份資訊轉發給認證伺服器。

- 認證伺服器向認證域傳回認證結果。

如果身份認證通過,則繼續下一步。如果身份認證不通過,則使用者會在虛拟網關登入頁面看到“認證失敗”的提示。

- 認證域将認證結果轉發給虛拟網關。

- 虛拟網關向移動辦公使用者推送資源頁面。

虛拟網關會從角色授權清單中查找該使用者所屬的角色資訊,并将該角色對應的資源連結推送給使用者。虛拟網關會在本地查找使用者所屬的角色資訊,是以需要提前将使用者資訊從認證伺服器導入到認證域中。此處使用者資訊的作用不是認證,而是授權。

證書認證

遠端接入使用者以數字證書作為登入虛拟網關的身份憑證。虛拟網關針對證書提供了兩種認證方式,一種是證書匿名,一種是證書挑戰。

證書匿名認證

證書匿名方式下,虛拟網關隻是檢查使用者所持證書的有效性,比如證書的有效期是否逾期,證書是否由合法CA頒發等),不檢查使用者的登入密碼等身份資訊。

對于使用證書認證的雙方(遠端接入使用者和防火牆),首先需要FW管理者從CA中心擷取所需的證書。管理者需要從CA中心擷取CA憑證和用戶端證書,CA中心稽核通過後,會把CA憑證和用戶端證書發放給管理者,FW管理者将擷取到的CA憑證導入到FW,該CA憑證用來驗證移動辦公使用者用戶端證書的有效性。管理者将用戶端證書發放給移動辦公使用者,由移動辦公使用者将用戶端證書導入個人裝置,該用戶端證書作為移動辦公使用者的身份憑證。

- 分别将用戶端證書和CA憑證導入到移動辦公使用者的主機和FW上。

- 移動辦公使用者在SSL 虛拟私有網絡虛拟網關登入界面選擇導入的用戶端證書,該證書被送往虛拟網關。

- 虛拟網關将使用者的用戶端證書發送給證書子產品進行證書認證。

證書子產品會根據虛拟網關引用的CA憑證檢查使用者提供的用戶端證書是否可信。

- 如果經過CA憑證檢驗,使用者提供的用戶端證書可信(即用戶端證書由CA憑證所在的CA中心頒發),且該用戶端證書在有效期内,則身份認證通過,繼續下一步。

- 如果使用者的用戶端證書不可信,或是證書不在有效期内,則身份認證不通過,使用者會在虛拟網關登入頁面看到“認證失敗”的提示。

- 證書子產品向虛拟網關傳回認證結果。

- 虛拟網關向移動辦公使用者推送資源頁面。

虛拟網關從使用者用戶端證書中提取使用者名,并從角色授權清單中查找該使用者所屬的角色資訊,并将該角色對應的資源連結推送給使用者。

認證挑戰認證

證書挑戰方式下,虛拟網關不僅檢查使用者證書是否是可信證書以及證書是否在有效期内,還要檢查使用者的登入密碼。檢查使用者登入密碼的方式可以選擇本地認證或者伺服器認證。

對于使用證書認證的雙方(遠端接入使用者和防火牆),首先需要從CA中心擷取各自所需的證書。移動辦公使用者需要先向CA中心申請用戶端證書作為自己的身份憑證,CA中心稽核通過後,會把用戶端證書發放給申請人。申請人再将申請到的用戶端證書導入個人裝置。FW管理者需要從CA中心擷取CA憑證,并将擷取到的CA憑證導入到FW。該CA憑證用來驗證移動辦公使用者用戶端證書的有效性。

- 分别将用戶端證書和CA憑證導入到移動辦公使用者的主機和FW上。

- 移動辦公使用者在SSL 虛拟私有網絡虛拟網關登入界面選擇導入的用戶端證書并輸入登入密碼,該證書被送往虛拟網關。

- 虛拟網關将使用者的用戶端證書發送給證書子產品進行證書認證。

證書子產品會根據虛拟網關引用的CA憑證檢查使用者提供的用戶端證書是否可信。

- 證書子產品傳回認證結果。

- 如果經過CA憑證檢驗,使用者提供的用戶端證書可信(即用戶端證書由CA憑證所在的CA中心頒發),且該用戶端證書在有效期内,則證書認證通過,繼續下一步。

- 如果使用者的用戶端證書不可信,或是證書不在有效期内,則證書認證不通過,使用者會在虛拟網關登入頁面看到“認證失敗”的提示。

- 虛拟網關将使用者名和密碼發往認證域進行身份認證。

虛拟網關會根據使用者過濾字段的設定從使用者用戶端證書中提取使用者名,密碼是使用者登入虛拟網關時輸入的密碼。

如果該虛拟網關中指定了認證域,則使用者資訊被發送到指定的認證域進行驗證。如果虛拟網關沒有指定認證域,則虛拟網關會根據使用者名中攜帶的“@”後的字元串(該字元串代表認證域的名稱)來決定送往哪個認證域進行認證。使用者名中不攜帶“@”時,預設由default認證域進行認證。

- 認證域傳回認證結果。

- 虛拟網關向移動辦公使用者推送資源頁面。

虛拟網關從使用者用戶端證書中提取使用者名,并從角色授權清單中查找該使用者所屬的角色資訊,并将該角色對應的資源連結推送給使用者。

角色授權

認證通過後,基于使用者角色進行授權,根據角色推送相應服務和資源。

虛拟網關有兩種授權方式,一種是本地授權,另一種是伺服器授權。

本地授權

是以FW本地存放的使用者資訊為準,來确定使用者所屬的角色資訊。

伺服器授權

是以第三方伺服器上存放的使用者資訊為準,來确定使用者所屬的角色資訊。FW将使用者資訊發送給伺服器,伺服器從存放的使用者資訊中查找使用者所屬的組,并将使用者所屬組資訊發回給FW,FW依據使用者所屬組對應的角色權限為該使用者授權。

資源通路

點選虛拟網關資源清單中的連接配接就可以通路對應資源。

實驗:SSL 虛拟私有網絡配置執行個體

1、fw1基本配置

sys FW1

int g0/0/2

ip add 202.100.1.10 24

int g0/0/3

ip add 192.168.1.10 24

fire zone trust

add int g0/0/3

fire zone untrust

add int g0/0/2

#配置路由

ip rou 0.0.0.0 0 202.100.1.254 2、配置SSL

2.1、建立SSL 虛拟私有網絡,建立虛拟網關,設定網關名稱和網關接口

2.2、選擇TLS 1.0版本

2.3、啟用web代理、網絡拓展、檔案共享、端口轉發、主機檢查

2.4、配置web代理

web代理是指通過FW做代理通路内網的web伺服器資源,即url資源。

web代理功能的基本實作原理是将移動辦公使用者通路web server的過程被分成了兩個階段。首先是移動辦公使用者與FW虛拟網關之間建立HTTPS會話,然後FW虛拟網關再與web server 建立HTTP會話。虛拟網關在移動辦公使用者通路企業内網web server中起到了改寫、轉發web請求的作用。

(有點類似于nat server+伺服器ssl)

web代理按照實作方式的不同分為了web改寫和web link兩種。

web改寫

遠端使用者在點選虛拟網關資源清單中的連結時,虛拟網關會将使用者要通路的真實url進行加密。如真實URL是http://website/resource.html,而經過Web改寫以後URL可能會顯示為http://website/D%3A/0–2+resource.html。通過web改寫,起到隐藏内網web資源真實url的目的,進而保護内網web伺服器的位址安全。

不同的終端裝置使用不同的作業系統和浏覽器,需要防火牆不僅能夠将内網web資源轉發給遠端使用者,而且還要對web資源進行“改寫”,使之能夠識别這些不同的終端。啟用web代理功能後,fw會自動對web資源進行改寫。

注意:通過對web資源頁面中的元素進行改寫,實作web代理功能。如果使用Web改寫,由于FW與該内網Web資源之間隻能使用TLS1.0協定,是以必須在内網Web資源中啟用TLS1.0。

web link

不會對url進行加密和适配,隻做單純的轉發。由于web link少了加密和适配的環節,是以業務處理效率較之web改寫要高。而web改寫由于做了加密和适配,是以在安全性方面要比web link高。

注意:内網Web資源以https方式提供服務時,通過在虛拟網關用戶端頁面中安裝ActiveX控件,推薦使用Web Link,

轉發流程

1、遠端使用者通過域名(如:https://100.1.1.1)通路虛拟網關。

2、登入虛拟網關成功後,在頁面上看到自己被授權可以通路的資源清單。

3、遠端使用者點選自己要通路的資源連結,該連結的url為http://website/resource.html,fw根據此url請求内網真實的伺服器。内網伺服器根據url傳回資源,fw轉換成公網url,這個url實際上是兩個url拼接起來的(即https://100.1.1.1+website/resource.html)。傳回給遠端使用者。

4、fw收到上述url後,會向web server重新發起一個http請求,這個http請求就是web資源實際的url(http://website/resource.html)

5、web server以http方式向fw傳回資源頁面。

6、虛拟網關将web server傳回的資源頁面,再經過https方式轉發給移動辦公使用者。

封包封裝原理

遠端使用者的通路過程本質上是由HTTPs和HTTP這兩個會話銜接而成。其中,遠端使用者與虛拟網關建立HTTPS會話時,使用的源端口為随機端口,目的端口是443.虛拟網關與web server建立HTTP會話時,源端口随機,目的端口是80.

安全政策

遠端使用者與FW間的SSL 虛拟私有網絡加密封包。此處的SSL 虛拟私有網絡加密封包會經過untrust-->local區域。

遠端使用者通路企業web server的業務封包。這些解密以後的業務封包經過的安全區域為lobal-->trust。

配置

2.5、配置網絡拓展

通過網絡拓展業務,在虛拟網關與移動辦公使用者之間建立安全的ssl 虛拟私有網絡隧道,将使用者連接配接到企業内網,實作對企業IP業務的全面通路。

互動流程

- 移動辦公使用者通過Web浏覽器登入虛拟網關。

- 成功登入虛拟網關後啟動網絡擴充功能。

啟動網絡擴充功能,會觸發以下幾個動作:

- 移動辦公使用者與虛拟網關之間會建立一條SSL 虛拟私有網絡隧道。

- 移動辦公使用者本地PC會自動生成一個虛拟網卡。虛拟網關從位址池中随機選擇一個IP位址,配置設定給移動辦公使用者的虛拟網卡,該位址作為移動辦公使用者與企業内網Server之間通信之用。有了該私網IP位址,移動辦公使用者就如同企業内網使用者一樣可以友善通路内網IP資源。

- 虛拟網關向移動辦公使用者下發到達企業内網Server的路由資訊。

虛拟網關會根據網絡擴充業務中的配置,向移動辦公使用者下發不同的路由資訊。

- 移動辦公使用者向企業内網的Server發送業務請求封包,該封包通過SSL 虛拟私有網絡隧道到達虛拟網關。

- 虛拟網關收到封包後進行解封裝,并将解封裝後的業務請求封包發送給内網Server。

- 内網Server響應移動辦公使用者的業務請求。

- 響應封包到達虛拟網關後進入SSL 虛拟私有網絡隧道。

移動辦公使用者收到業務響應封包後進行解封裝,取出其中的業務響應封包。

封包封裝過程

網絡拓展功能建立ssl 虛拟私有網絡隧道的方法有兩種:可靠傳輸模式和快速傳輸模式。

可靠傳輸模式中,以tcp協定作為傳輸協定。在網絡不穩定的環境下推薦使用。

快速傳輸模式中,以udp協定作為傳輸協定。在網絡穩定的環境下推薦使用。

可靠傳輸模式

遠端使用者和fw之間使用真實的源目位址,随機的源端口和443的目的端口(基于TCP協定)建立ssl連接配接,攜帶加密的ssl資料(6.6.6.6:随機---->1.1.1.1:443【ssl加密資料】)

fw收到後進行對ssl加密資料進行解密,得到拓展的源目位址、傳輸層協定TCP和源目端口(192.168.1.1:随機------>10.1.1.2:随機)

快速傳輸模式

遠端使用者和fw之間使用真實的源目位址,随機的源端口和443的目的端口(基于TCP協定)建立ssl連接配接,攜帶加密的ssl資料(6.6.6.6:随機---->1.1.1.1:443【ssl加密資料】)

fw收到後進行對ssl加密資料進行解密,得到拓展的源目位址、傳輸層協定UDP和源目端口(192.168.1.1:随機------>10.1.1.2:随機)

配置

保持連接配接:啟用網絡擴充的保持連接配接功能後,用戶端會定時向FW發送封包,用戶端和伺服器端的網絡擴充連接配接不會因為在SSL會話逾時時間内沒有流量通過而斷開。

隧道保活間隔:發送保活封包的時間間隔

可配置設定IP位址池範圍:SSL 虛拟私有網絡網關配置設定給使用者的虛拟IP位址的範圍,每行一個位址段範圍。

增加網絡擴充位址池時,線上使用者不會下線。

修改網絡擴充位址池時,擷取該位址池IP位址的線上使用者會被強制下線。

删除網絡擴充位址池時,如果線上使用者所使用的IP位址對應的位址池被删除,則使用者會被強制下線;否則,使用者不會下線。

路由模式

分離路由模式:通路本地子網的資料,交由真實網卡轉發,即使用真實的本機IP位址。通路其他網絡的資料,交由虛拟網卡轉發,即使用虛拟網關配置設定的位址。

全路由模式:無論是通路什麼資源,資料一概被虛拟網卡截獲,轉發給虛拟網關處理。

手動路由模式:必須手動配置可通路内網網段清單,進而為其配置靜态路由,然後用戶端識别前往該網段的資料,交由虛拟網卡轉發。隻有選擇手動路由模式時才需要配置可通路内網網段清單。

2.6、配置檔案共享

通過将檔案共享協定(SMB、NFS)轉換成基于SSL的超文本傳輸協定(https),實作對内網檔案伺服器的web方式通路。移動辦公使用者通過檔案共享業務可以在檔案伺服器的共享目錄中上傳/下載下傳檔案、删除檔案/目錄、重命名檔案/目錄以及建立目錄。企業内網檔案伺服器可以是基于SMB(Server Message Block)協定的Windows系統或者基于NFS(Network File System)協定的Linux系統。

業務互動流程

1、遠端使用者發起通路檔案的https格式請求到fw

2、fw将https格式的請求封包轉換為smb格式的封包到檔案伺服器

3、檔案伺服器發送smb格式的應答封包給fw

4、fw将smb格式的應答封包轉換為https格式傳回給遠端使用者。

安全政策

遠端使用者與fw間的ssl 虛拟私有網絡加密封包,此處的ssl 虛拟私有網絡加密封包會經過untrust---->local區域

遠端使用者通路企業檔案伺服器的業務封包。解密後的業務封包經過的安全區域為local---->trust區域

配置

2.6、配置端口轉發

通過在用戶端上擷取指定目的IP位址和端口的tcp封包,實作對内網指定資源的通路。

tcp資源是指基于tcp的上層有端口應用,比如telnet(23)、rdp(3389)、ftp(21、20)等。以遠端使用者通過telnet用戶端通路企業内網telnet伺服器為例,介紹端口轉發業務的工作過程。

轉發流程

- 移動辦公使用者通過浏覽器登入SSL 虛拟私有網絡的虛拟網關。

登入成功後,移動辦公使用者在虛拟網關頁面啟用端口轉發業務。随後,虛拟網關向移動辦公使用者的浏覽器下發監控Telnet服務的指令,浏覽器的Active控件開始實時監控本地的Telnet通路請求。

- Telnet用戶端發出通路Telnet伺服器的連接配接請求。

- Telnet連接配接請求通過SSL 虛拟私有網絡加密隧道發送到虛拟網關。

為了能讓Telnet請求通過端口轉發業務發送到虛拟網關,浏覽器的ActiveX控件就需要先捕獲到Telnet連接配接請求。具體做法是ActiveX控件會一直監控Telnet服務,一旦發現Telnet用戶端發起Telnet請求,它就會修改這個Telnet請求的目的位址和端口,将真實的目的位址修改為自身的環回位址。例如,Telnet用戶端要通路的真實Telnet伺服器IP位址是10.1.1.1,端口是23,ActiveX控件就會把真實的目的位址修改成環回位址127.0.0.1,目的端口修改為1047(1024+23),這樣就達到了捕獲Telnet連接配接請求的目的。捕獲到Telnet請求以後,再将真實的Telnet請求經過SSL加密隧道傳送到虛拟網關。

- FW解密Telnet連接配接請求,并将原始的連接配接請求轉發到Telnet伺服器。

- Telnet伺服器向FW傳回響應消息。

- FW将Telnet響應消息通過SSL 虛拟私有網絡加密隧道傳回給浏覽器。

浏覽器的ActiveX控件會解密Telnet響應消息。

- 解密後的Telnet響應消息傳回到Telnet用戶端。

安全政策

以遠端使用者通路内網telnet伺服器的過程為例,經過fw的流量分為兩類。

遠端使用者與fw間的ssl 虛拟私有網絡加密封包,此處的ssl 虛拟私有網絡加密封包會經過untrust---->local區域

遠端使用者通路企業telnet伺服器的業務封包,這些解密以後的業務封包經過的安全區域為local---->trust。

配置

注意如果是新增的功能,一定要在角色授權中再次進行添加。

2.7、配置主機檢查政策

用于檢查接入虛拟網關的主機是否符合安全要求,可配置檢查的包括:作業系統、端口、程序、防毒軟體、防火牆軟體、系統資料庫以及是否存在指定軟體。還可以配置防二次跳轉和防截屏。

防二次跳轉:檢查用戶端是否開啟遠端共享程式,防止用戶端被其他pc遠端控制。

防截屏:檢查用戶端是否開啟截屏程式,避免機密資訊洩露。

2.8、建立使用者組HCIE

2.9、建立使用者

2.10、建立角色授權

主機檢查政策通過條件中,所有政策都滿足表示角色内使用者需要通過關聯的所有主機檢查政策的檢查,才能接入虛拟網關。任意政策滿足表示角色内使用者隻要通過關聯的主機檢查政策中的任意政策的檢查,就能接入虛拟網關。

default是虛拟網關的預設角色,隻能編輯不能删除。預設情況下default内使用者不可以通路内網任何資源。如果使用者/使用者組沒有加入任何自定義角色,則預設屬于default角色,如果加入自定義角色,則不再屬于default角色。

2.11、配置安全政策

security-policy

default action permit

rule name rule_cloud_default

source-zone local

destination-zone untrust

action permit

rule name SSL

source-zone untrust

destination-zone local

destination-address 202.100.1.10 mask 255.255.255.255

service https

action permit

rule name Proxy

source-zone local

destination-zone trust

source-address 192.168.1.10 mask 255.255.255.255

destination-address 192.168.1.1 mask 255.255.255.255

service http

service netbios-session

service smb

action permit 3、驗證結果

3.0、在untrust pc(202.100.2.1)上,ping測試鍊路通聯,即使開啟ssl虛拟網關功能,但是fw的公網口依然可以ping通

3.1、測試登入虛拟網關功能

在untrust pc(202.100.2.1)上,使用ie浏覽器登入ssl 網關(202.100.1.10)

安裝activeX控件。

如果出現無法顯示網頁的故障。從一下幾個方面進行分析:

1、使用者pc與ssl 虛拟私有網絡網關路由不可達

在pc上ping虛拟網關的IP位址,前提是虛拟網關的對外接口打開ping功能(server-manager ping permit),如果不能ping通,表示路由不可達,檢查網絡狀況,并確定路由配置正确。

2、ssl 虛拟私有網絡網關的位址或端口号已經被更改

端口号可能被修改為非443,就不能使用https協定進行,就需要指定端口比如http://1.1.1.1:xxxx.

3、安全政策配置錯誤

可以先配置default action permit通路成功後檢查display firewall session table再根據實際情況放開需要的安全政策。

輸入賬号密碼登入到ssl網關

由于沒有開啟防火牆,是以安全檢查失敗

打開windows防火牆

登陸成功

如果使用者無法通路虛拟網關頁面上看到的web代理資源,可能有以下原因:

網關和内網伺服器之間的網絡故障

在fw上對内網伺服器進行ping測試,前提是放開了local---->trust的icmp封包的安全政策。

内網伺服器沒有web服務

内網伺服器沒有開啟web服務,在内網伺服器上通路http://127.0.0.1進行測試。

安全政策配置錯誤

檢查fw的安全政策配置情況。

3.2、測試web代理功能

3.3、測試檔案共享功能

輸入賬号密碼(是檔案共享配置的賬号密碼,不是fw上配置的)

3.4、測試端口轉發功能:

測試遠端桌面服務(3389)

前提是内網終端打開了遠端桌面

注意遠端桌面位址要寫實際的内網位址

通路成功

測試telnet服務(23)

3.5、測試網絡拓展功能

點選安裝相應軟體

檢查網卡發現多一塊網卡

檢查主機本地路由表

ping測試

3.6、在mgmtpc(192.168.0.100)上檢查ssl線上使用者

3.7、檢查fw的會話表

dis fire se ta ver sour inside 192.168.1.10

2022-08-02 00:13:46.460

Current Total Sessions : 2

http 虛拟私有網絡: public --> public ID: a38f33e426c58f7662e86c31

Zone: local --> trust TTL: 00:00:10 Left: 00:00:07

Recv Interface: InLoopBack0

Interface: GigabitEthernet0/0/3 NextHop: 192.168.1.1 MAC: 000c-2933-e814

packets: 7 bytes: 518

192.168.1.10:10012 --> 192.168.1.1:80 PolicyName: Proxy

TCP State: close

smb 虛拟私有網絡: public --> public ID: a48f33e426d40700d62e86c36

Zone: local --> trust TTL: 00:20:00 Left: 00:19:56

Recv Interface: InLoopBack0

Interface: GigabitEthernet0/0/3 NextHop: 192.168.1.1 MAC: 000c-2933-e814

packets: 7 bytes: 698

192.168.1.10:10013 --> 192.168.1.1:445 PolicyName: Proxy

TCP State: established

dis fire se ta

2022-08-20 15:18:46.880 +08:00

Current Total Sessions : 12

netbios-session 虛拟私有網絡: public --> public 192.168.1.10:10016 --> 192.168.1.1:139

https 虛拟私有網絡: public --> public 202.100.2.1:49250 --> 202.100.1.10:443

https 虛拟私有網絡: public --> public 202.100.2.1:49249 --> 202.100.1.10:443

https 虛拟私有網絡: public --> public 202.100.2.1:49251 --> 202.100.1.10:443

https 虛拟私有網絡: public --> public 202.100.2.1:49239 --> 202.100.1.10:443

https 虛拟私有網絡: public --> public 202.100.2.1:49238 --> 202.100.1.10:443

telnet 虛拟私有網絡: public --> public 192.168.1.10:10018 --> 192.168.1.1:23