2019年,卡巴斯基移動端檢測到3503952惡意安裝包,69777個新的手機銀行木馬,68362個新的手機勒索木馬。2019年,有兩個趨勢特别突出:攻擊者對使用者個人資料的攻擊變得更加頻繁,在應用市場上檢測到木馬軟體變得更加頻繁。本報告将以示例和統計資料更詳細地讨論每一項。

個人資訊竊取

stalkerware

過去一年,針對移動裝置使用者的個人資料攻擊增加了50%:從2018年的40386個受攻擊的唯一使用者增加到2019年的67500個。

個人資訊竊取惡意軟體可分為兩大類:Trackers和成熟的跟蹤應用程式。

Trackers通常關注兩點:受害者的坐标和短信。許多類似的免費應用可以在谷歌官方商城中找到。谷歌Play2018年底改變政策後,大多數此類惡意軟體被删除。然而仍可在開發者和第三方網站上找到。如果應用程式安裝在裝置上,使用者位置和相關資料就可以被第三方通路。這些第三方不一定隻是跟蹤使用者的第三方,有可能因為服務安全性較低,導緻資料允許任何人通路。

成熟的跟蹤應用程式的情況不同:Google Play上沒有這樣的應用程式,但它們得到了開發人員的積極維護。此類軟體屬于間諜軟體,可以在裝置上采集幾乎所有的資料:照片(包括整個檔案和個人照片,例如,在某個位置拍攝的照片)、電話、文本、位置資訊、螢幕點選(鍵盤記錄)等等。

許多應用程式利用root權限從社交網絡和即時消息程式中提取消息曆史記錄。如果無法獲得所需的通路權限,軟體會利用視窗截圖、記錄螢幕點選等方式來擷取資訊。商業間諜軟體應用程式Monitor Minor就是一個例子。

商業間諜軟體FinSpy更進一步,可以攔截secure messengers中的通信,如Signal、Threema等。為了確定攔截,應用程式通過利用CVE-2016-5195(又名“Dirty Cow”)擷取權限。若受害者使用過時作業系統核心,此漏洞可将權限提升到root。傳統的通話和文字形式使用的人越來越少,正逐漸轉向即時通訊應用。攻擊者對這些應用程式中存儲的資料越來越感興趣。

廣告app

2019年,發現廣告軟體威脅的數量顯著增加,其目的是在移動裝置上擷取個人資料。統計顯示,2019年被廣告軟體攻擊的使用者數量與2018年基本持平。

檢測到的廣告軟體安裝包數量比2018年翻了一番。

廣告軟體安裝包是自動生成的,但由于某種原因沒有達到目标閱聽人。它們可能在生成後立即被檢測到,無法進一步傳播。通常這樣的應用程式不包含任何有用的東西,隻是一個廣告軟體子產品,是以受害者會立即删除它們。

這是廣告軟體連續第二年出現在前三大威脅之中。按2019年受到攻擊的使用者數量計算,前十大移動威脅中有四個是廣告軟體類應用。

2019年,移動廣告軟體開發商不僅生成了數萬個軟體包,在技術上也做了提升,特别是繞過了作業系統的限制。例如,出于節省電池的原因,Android對應用程式背景操作設定了某些限制,這對廣告軟體産生了負面影響。KeepMusic廣告軟體為了繞過這些限制,軟體不會像惡意軟體那樣請求權限,程式開始循環靜音播放一個MP3檔案。作業系統發現音樂播放器正在運作,就不會終止KeepMusic背景程序。

盜取通路權限

2019年,出現了第一個移動金融惡意軟體樣本(AndroidOS.Gustuff.a),通過兩種方法來從銀行賬戶中竊取資金:

通過受害者手機短信:木馬會感染裝置,并向特定的銀行電話号碼發送帶有轉賬請求的文本。然後,銀行會自動将資金從裝置所有者的帳戶轉移到收件人。

通過竊取網上銀行憑證:這是近年來主導的方法,攻擊者在受害者的裝置上顯示假冒的銀行登入頁面,收集受害者的憑據。在這種情況下攻擊者需要自己進行交易,在自己的移動裝置或浏覽器上使用應用程式。

2019年,網絡罪犯掌握了第三種方法:通過操縱銀行應用程式進行盜竊。首先,受害者被說服運作應用程式并登入,例如,僞造的推送通知,受害者點選通知後會打開銀行應用程式,此時攻擊者也有權進行通路。

通路權限的濫用對使用者的個人資料構成了嚴重威脅。以前網絡犯罪者為了竊取個人資訊不得不覆寫視窗并請求一堆權限,現在受害者自己将所有必要的資料輸出到螢幕或以表格形式輸入,攻擊者可以很容易地收集到這些資料。如果惡意軟體需要更多權限,可以自己打開設定并獲得必要的權限。

Google Play

将惡意軟體放入Android應用商店比利用社會工程學攻擊受害者有更好的效果。這種方法還有更多優勢:

繞過安卓内置的防病毒保護SafetyNet:如果使用者從Google Play下載下傳應用程式,那麼在沒有其他請求的情況下系統安裝它的可能性非常高。在這種情況下,唯一能保護使用者免受攻擊的隻有第三方安全解決方案。克服心理障礙:官方應用商店比第三方“市場”享有更大的信任度,可用于更高效地分發軟體。以受害者為目标,沒有不必要的花費:Google Play可以用來托管假冒軟體,在谷歌Play上已經檢測到許多針對特定人群的惡意程式。

網絡犯罪分子還使用了其他一些技巧來最大限度地提高裝置感染率:例如,CamScanner應用程式通過更新處理廣告的代碼來添加惡意功能;假冒Google商城流行的應用程式。例如照片編輯軟體;采用大規模發帖的政策,以各種幌子上傳應用程式:從換牆紙工具和安全解決方案到流行遊戲。在某些情況下木馬程式獲得了數十萬次下載下傳。在如此短的時間内,沒有任何其他的攻擊方式能夠達到如此數量。

資料分析

2019年,發現移動惡意安裝軟體3503952個,比上年減少1817190個。

連續三年惡意安裝包數量總體下降,這種情況與移動攻擊數量相似:在2018年觀察到攻擊總數為1.165億次,在2019年,這一數字降至8000萬次。

這一數字可追溯到前一年,Asacub銀行木馬爆發前。攻擊數量與被攻擊使用者的數量相關,觀察到類似情況。

被攻擊使用者數量Top 10國家地區:

2019年,伊朗(60.64%)連續第三年高居榜首。該國最常見的威脅軟體有:Trojan.AndroidOS.Hiddapp.bn、adware.AndroidOS.Agent.fa和RiskTool.AndroidOS.Dnotua.yfe。巴基斯坦(44.43%)從第七位上升到第二位,主要是由于受廣告軟體攻擊的使用者數量上升。

威脅種類

2019年,RiskTool類威脅比例下降20個百分點(32.46%)。主要是來自SMSreg家族的威脅急劇減少。在2018年獲得了1970742個SMSreg安裝包,在2019年下降了一個數量級,193043個。

Skymobi和Paccy退出了前十家族;2019年檢測到的這些家族的安裝包數量減少了10倍。出現了新的家族:Resharer(4.62%)排名第六。廣告軟體增長了14個百分點,增長的主要來源是HiddenAd(26.81%)。

MobiDash(20.45%)和Ewind(16.34%)也有顯著增長。2018年占據領先地位的Agent家族(15.27%)跌至第四位。

與2018年相比移動木馬數量銳減,已經連續兩年出現下降趨勢,Hqwar家族的降幅最為顯著:從2018年的14.1萬件降至2019年的2.2萬件。木馬類威脅的比例上升了6個百分點,其中最常見的兩個惡意軟體家族是Boogr和Hiddapp。移動勒索軟體木馬的份額略有增加。前三名為Svpeng, Congur, Fusob。

TOP20移動惡意軟體

前20名移動惡意軟體中的第一名與前幾年一樣,是DangerousObject.Multi.Generic(49.15%),排在第二位的是Trojan.AndroidOS.Boogr.gsh(10.95%)。第三、第六和第十六位是由HIDDAP家族的成員占據。第五位和第十三位是Necro家族。第七位和第十位是銀行業木馬Asacub家族,年初該家族仍在積極傳播惡意軟體,從2019年3月開始,這個家族的活動有所下降。

第八位和第十四位是Hqwar家族。他們的活動從2018年的8萬名受攻擊使用者大幅下降至2019年的2.8萬名。

排在第九位的是Lezok家族AndroidOS.Lezok.p(1.76%)。該特洛伊木馬通常在系統目錄中以PhoneServer、GeocodeService和類似名稱命名。

手機銀行木馬

2019年檢測到69777個手機銀行木馬安裝包,是去年的一半。由于其他類别和系列移動惡意軟體的活動減少,銀行木馬在所有檢測到的威脅中所占的份額略有增加。

銀行木馬檢測到的安裝包數量以及攻擊數量受到Asacub木馬活動的影響,該活動從2019年4月開始急劇下降。

銀行木馬攻擊TOP10國家地區

銀行木馬TOP10家族

移動勒索木馬

2019年共檢測勒索木馬安裝包68362個,比上年增加8186個。整個2019年新勒索軟體有所下降。

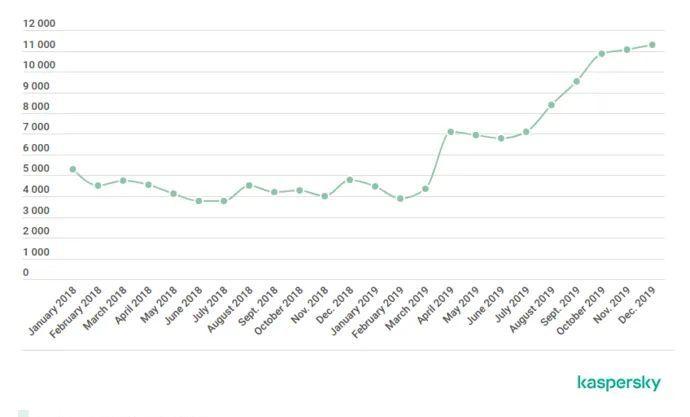

類似的情況也出現在被攻擊使用者上。在2019年初,受到攻擊的使用者數量達到了最高峰12004人,到年底這一數字下降了2.6倍。

勒索木馬攻擊TOP10國家地區

美國連續第三年排名第一。

總結

2019年出現了一些高度複雜的手機銀行威脅,特别是可以幹擾銀行應用程式正常運作的惡意軟體。這種趨勢極有可能持續到2020年,有可能出現更多的高科技銀行木馬。

在2019年,移動跟蹤武器攻擊變得更加頻繁,其目的是監測和收集有關受害者的資訊。2020年這類威脅的數量很可能會增加,受攻擊的使用者數量也會相應增加。

從統計資料來看,廣告軟體在網絡犯罪中越來越受歡迎。今後很可能會遇到此類威脅的新家族成員,最壞的情況是攻擊者在受害者的裝置上預裝廣告軟體子產品。

*參考來源:securelist,由Kriston編譯,轉載請注明來自FreeBuf.COM