常在河邊走,哪能不濕鞋。經常在網絡上遊走的人們,與病毒、***等惡意程式的“邂逅”,也是一件無奈的“榮耀”之事。對于這些不期而遇的***、病毒們,我們如何才能識破它們的陰謀詭計,将它們一網打盡呢?

利用殺毒工具雖然有時可以實作這一要求,但面對着這些經常“推陳出新”的惡意程式,主動防禦式的殺毒工具們并不能把它們逐一“殲滅”。為此,我們不妨選擇一款“防守反擊”大師“Wsyscheck”,讓它引領我們将病毒、***清掃出門。相關精彩文章謹防"小***"和"遊戲追擊手"兩變種小心郵件傳播病毒和遊戲盜号***

一.辨清程序去“殺馬”

衆所周知,許多病毒、***都是以程序的形式“鑲嵌”在系統中,并且它們還會隐藏和僞裝自己。采用服務驅勸的方式,利用一種叫做Rootkit的技術,對自身的服務進行隐藏,使它們的破壞能力得以發揮。

不過,這一切在遇到“Wsyscheck”後,它們的“隐身衣”便會不幸更新為“皇帝的新裝”:無論是普通的***、病毒,還是采用Rootkit技術的進階惡意程式,都會在“Wsyscheck”面前原形畢露。

1.驗證正常程序

該工具為綠色工具,無需安裝即可使用。運作“Wsyscheck.exe”後開啟程式主界面。

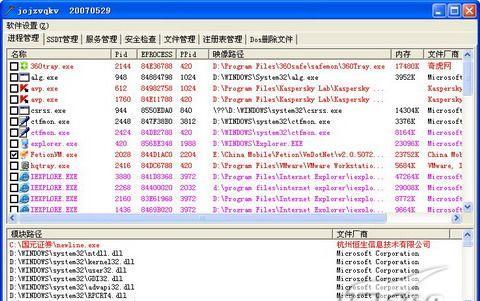

在該主界面中,單擊“程序管理”頁籤,便會顯示出目前系統中所有處于運作狀态的程序(圖1)。

在程序清單中,我們看到程序名稱上有三種不同的顔色顯示,那麼這又代表什麼呢?

黑色顯示的程序為正常的系統程序,它表現目前程序絕對安全,對于這部分程序, 我們無需關注;紅色顯示的程序表示為第三方程式程序,在這其中,既有健康無害的程序,也有可能存在***、病毒等有害程序。

通常,我們可以簡單地通過程序名稱來辨明***、病毒。一些***、病毒會起着與系統程序完全一樣或類似的名稱,比如SVCHOST.exe為正常的系統程序,而當某個程序為SVCH0ST.exe,即将數字“0”來替代英文字母“O”時,便要格外留意了。

除了上述方法外,還可通過程序清單中的映像路徑清單、檔案廠商名稱來判斷。如某些病毒、***會主動将程序路徑選擇為系統所在目錄,讓使用者誤将它認為是正常的系統程序。

小提示:單擊程序清單的某個程序名稱,可以底部的子產品框内顯示出與之相關的子產品路徑。 2.明辨DLL檔案

在程序清單中,我們還發現一種以紫色顯示的程序,它又是什麼呢?其實它也是系統程序。隻是與黑色顯示的程序相比,這種程序的身上還安插着一些“第三者”,也就是第三方程式所加載的DLL檔案和驅動。

正因為這些系統程序可以讓第三方程式的DLL、驅動駐留,才使得它們成為***、病毒們的侵犯目标。既然程序中的DLL檔案有可能是***程式,那麼我們還是選擇來為其驗明正身吧!

步驟1 單擊程序清單中某個以紫色顯示的系統程序,如IEXPLORE.EXE,在下方的子產品視窗中會顯示出所有與之相關的DLL檔案(圖2)。

這些DLL檔案共有兩種顔色顯示,分别是黑色和紅色。其中黑色是正常的系統DLL檔案,而紅色則是加載第三方子產品的DLL檔案,也就是紅色的DLL檔案就很可能就是某個***的DLL檔案。

步驟2 如果希望僅顯示紅色的DLL檔案,那麼隻要依次選擇主菜單“檔案→子產品簡潔顯示”指令即可。當再次選擇系統程序時,在子產品框内就會顯示出所有紅色的DLL檔案(圖3)。

在辨識這些DLL檔案是否為***檔案時,因為在子產品框有“子產品路徑”和“檔案廠商”這兩個字段名稱,是以作為普通使用者同樣可以通過這兩個字段名稱去判斷。

步驟3 此外還能夠通過檢視檔案屬性這一途徑來實作。比如在IEXPLORE.EXE内駐留一個名為snagitbho.dll的動态連結庫檔案。此時可以其上單擊滑鼠右鍵,選擇右鍵菜單上的“檔案屬性”指令,在彈出的對話框中單擊“版本”頁籤,即可檢視到snagitbho.dll的“真實身份”,為判定是否為***留下寶貴的線索(圖4)。

小提示:在判明***程式後,在其上單擊滑鼠右鍵,選擇右鍵菜單上的“解除安裝子產品并删除檔案”指令,就能将***清除;對于一些啟動後仍能重新生成的***,可選擇快捷菜單上的“添加至DOS删除清單”指令,這樣在系統重新開機後會自動删除***程式。

二.用服務控制***

***、病毒們除了可以利用程序這個通道外,有些***為了免遭防毒軟體的清除,經常将自己搖身一變,僞裝成系統服務讓其随系統啟動自動運作,進而不知不覺地長久控制着使用者機器。是以對付此類性質的***,不妨利用“Wsyscheck”的“服務管理”功能。

步驟1 單擊主界面上的“服務管理”頁籤,即可在開啟的頁面中看到有黑色、紅色、紫色三種顔色辨別的服務名稱(圖5)。

其中顯示黑色的服務為正常的系統服務,我們無需過問。不過若對某些服務有所懷疑,可在選擇該服務後單擊滑鼠右鍵,選擇快捷菜單上的“檢驗微軟檔案的簽名”來驗證;顯示紫色、紅色的服務都表示是帶有來自第三方的服務,此時仍然可以通過右鍵菜單上的“檔案屬性”來判斷是否為***服務。

步驟2 若确信為***服務,那麼可将其選中後,選擇右鍵菜單上的“停止服務”或“禁用”指令,将其中止或禁用。

步驟3 然後選擇“删除選中的服務”指令,這樣就能夠删除該服務在系統資料庫中的鍵值,令其無法啟動;當然,如果選擇“删除選中的服務與檔案”指令,還能夠徹底删除***服務及對應的檔案,令其再無作惡的可能。

小提示:針對重新開機後仍能“複活”的服務程式,選擇“添加到DOS删除清單”即可将其根治。

三.通過端口覓得***

目前,許多***都會通過監聽電腦上一些特别端口的方法,将有用的資訊告訴給控制方,以便控制方從中獲悉自己所需的内容。根據這個特點,我們隻需查探自己的電腦是否有異常的端×××動,就能夠确定是否有***存在。

由于***大都會選擇一些特殊端口進行監聽活動,比如3210,3333,6267等,假如我們發現這些特殊端口已經被使用,那麼很可能你的電腦已經被***所侵占了。

在“Wsyscheck”中檢視活動端口的方法很簡單。隻要單擊“安全檢查”頁籤,在下方展開的選項頁面中選擇“端口狀态”,就能夠檢視到目前系統的正在通訊的本地端口和遠端端口号(圖6)。

如果在這些端口号中恰好存在着所熟知的***特殊端口,那麼十之八九你的系統已經被***“套牢”。是以在檢視了對應的程式名稱和程序“PID”号後,再轉至“Wsyscheck”的“程序管理”頁面,找到與“PID”相對應的程序,再按上述方法對***進行的“解套”操作即可。

小提示:PID即程序ID号,也就是系統程序的唯一編号,通過這個編号可以查找到與之對應的程序名稱。

除了上述查找***、病毒的方法外,利用“Wsyscheck”還可以檢視系統資料庫鍵值的改動情況、對系統資料庫及檔案進行管理、檢測IE安全、檢查和修複被第三方DLL破壞的Winsock等操作。因篇幅所限,故在此不再多做叙述,對此感興趣的朋友不妨一試。

轉載于:https://blog.51cto.com/shitou118/217482