安全研究人員最近在APC的智能UPS裝置中發現了三個影響範圍極廣的嚴重安全漏洞,遠端攻擊者可利用這些漏洞發動網絡實體攻擊,甚至炸毀重要裝置。

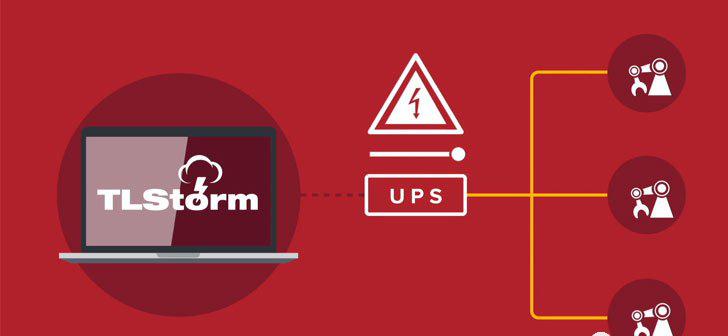

物聯網安全公司Armis的研究人員Ben Seri和Barak Hadad在周二釋出的一份報告中表示,這些漏洞統稱為TLStorm,“可以完全遠端接管Smart-UPS裝置并能夠進行極端的網絡實體攻擊”。

近八成企業面臨風險

UPS(不間斷電源)裝置在醫療設施、伺服器機房和工業系統等關鍵任務環境中充當應急備用電源。迄今為止,已在醫療(超過90%)、零售、工業和政府部門發現了大量存在上述漏洞的裝置,總計超過2000萬台,将近八成企業都在使用存在漏洞的APC UPS裝置:

TLStorm包含三個嚴重漏洞,可以通過未經身份驗證的網絡資料包觸發,無需任何使用者互動,也就是所謂的“零點選攻擊”:

- CVE-2022-22805(CVSS分數:9.0)——TLS緩沖區溢出

- CVE-2022-22806(CVSS分數:9.0)——TLS身份驗證繞過

- CVE-2022-0715(CVSS評分:8.9)–可通過網絡更新的未簽名固件更新

其中兩個漏洞(CVE-2022-22805和CVE-2022-22806)存在于TLS(傳輸層安全)協定的實施中,該協定将具有“SmartConnect”功能的Smart-UPS裝置連接配接到施耐德電氣管理雲。

第三個漏洞(CVE-2022-0715),與“幾乎所有APC Smart-UPS裝置”的固件有關,該固件未經過加密簽名,安裝在系統上時無法驗證其真實性。

雖然固件是加密的(對稱的),但它缺乏加密簽名,允許攻擊者建立它的惡意版本并将其作為更新傳遞給目标UPS裝置以實作遠端代碼執行(RCE)。

Armis研究人員能夠利用該漏洞開發惡意APC固件版本,該版本被Smart-UPS裝置接受為官方更新,根據目标執行不同的過程:

- 具有SmartConnect雲連接配接功能的最新Smart-UPS裝置可以通過網際網路從雲管理控制台更新

- 可以通過本地網絡更新使用網絡管理卡(NMC)的舊Smart-UPS裝置

- 大多數Smart-UPS裝置也可以使用USB驅動器進行更新

“爆炸性”漏洞

成功利用上述任何一個漏洞都可能導緻對易受攻擊的裝置進行遠端代碼執行(RCE)攻擊,進而可能被武器化以篡改UPS的操作,進而對裝置或與其連接配接的其他資産造成實體損壞。

“通過利用RCE漏洞,我們能夠繞過軟體保護,讓電流尖峰周期反複運作,直到直流鍊路電容器被加熱到約150攝氏度(~300F),這會導緻電容器爆裂,釋放大量電解質氣體并導緻UPS‘變磚’,同時對關聯裝置造成附帶損害。”研究人員解釋說。

更糟糕的是,固件更新漏洞可被利用在UPS裝置上植入惡意更新,使攻擊者能夠長期駐留,并将受感染的主機用作進一步攻擊的網關。

“濫用固件更新機制中的漏洞正在成為APT的标準做法,正如Cyclops Blink惡意軟體中所發現的那樣,嵌入式裝置固件的不當簽名是各種嵌入式系統中反複出現的漏洞。”研究人員說.

在2021年10月31日向施耐德電氣負責任地披露後,上述漏洞的更新檔程式已在2022年3月8日星期二的更新中釋出。建議APC客戶盡快安裝更新以降低漏洞風險。

“與許多其他數字基礎設施裝置一樣,UPS裝置經常在安裝後被遺忘。”研究人員總結道:“由于這些裝置與核心業務系統連接配接到相同的内部網絡,是以漏洞利用可能會産生嚴重影響。”

緩解建議

研究人員的報告解釋了所有三個TLSstorm漏洞的技術細節,并提供了一組保護UPS裝置的建議:

1. 安裝施耐德電氣官網提供的更新檔程式()

2. 如果您使用NMC,請更改預設NMC密碼(“apc”)并安裝公開簽名的SSL證書,這樣您網絡上的攻擊者将無法截獲新密碼。要進一步限制NMC的攻擊面,請參閱Schneider Electric Security Handbook for NMC2和NMC3。

3. 部署通路控制清單(ACL),其中僅允許UPS裝置通過加密通信與一小部分管理裝置和施耐德電氣雲進行通信。

Armis還釋出了包含所有研究細節的技術白皮書: