-

FLAG

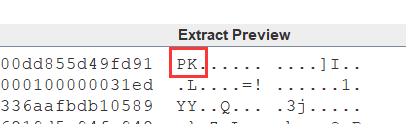

stegsolve打開FLAG.png,在extract analyse裡選擇rgb的0通道,發現這張圖檔裡有個壓縮包

buuctf-Misc雜項練習2 save bin儲存成FLAG.zip,用winRAR會提示檔案損壞解壓不了,用7-zip解壓成功得到1.txt檔案

放到kali中,

strings 1

flag{dd0gf4c3tok3yb0ard4g41n~~~}

buuctf-Misc雜項練習2 -

假如給我三天光明

一張圖檔和一個帶密碼的壓縮包,翻譯圖檔中的盲文得到壓縮包密碼

kmdonowg

-.-. - ..-. .-- .--. . .. ----- ---.. --... ...-- ..--- ..--.. ..--- ...-- -.. --..

flag{wpei08732?23dz}

-

神秘龍卷風

ARCHPR暴力破解得到壓縮包密碼:5463

打開txt發現是brainfuck編碼,使用線上網站 http://bf.doleczek.pl/ 或者D:\ctf\CTF工具合集\CTF工具合集\編碼與密碼\編碼\Brainfuck\bfdev-1-4-7解碼得到

flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

-

後門清除

用防毒軟體檢查html檔案,發現可疑檔案,打開檔案就能得到flag

buuctf-Misc雜項練習2 flag:buuctf-Misc雜項練習2 6ac45fb83b3bc355c024f5034b947dd3

-

資料包中的線索

wireshark打開篩選http包,追蹤http流,得到base64編碼

放到解密網站解密https://the-x.cn/base64,得到一張包含flag的圖檔buuctf-Misc雜項練習2 buuctf-Misc雜項練習2 flag{209acebf6324a09671abc31c869de72c}

-

荷蘭寬帶資料洩露

打開是一個conf.bin檔案,用RouterPassView打開,搜尋username,就得到flag

053700357621

buuctf-Misc雜項練習2 -

來首歌吧

用audacity打開stego100.wav,發現摩斯電碼

..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-.

解碼得flag:buuctf-Misc雜項練習2 flag{5BC925649CB0188F52E617D70929191C}

-

webshell後門

用防毒軟體檢查webshell後門檔案夾,檢測到後門病毒,在member\zp.php中,用記事本打開得到flag

ba8e6c6f35a53933b871480bb9a9545c

buuctf-Misc雜項練習2 -

九連環

放到kali虛拟機,執行

binwalk -e 123456cry.jpg

,發現加密壓縮包,用steghide分析隐藏資訊,

kali下安裝steghide:

apt-get install steghide

sudo -i

無法定位軟體包 steghide

指令buuctf-Misc雜項練習2 steghide extract -sf good.jpg

ko.txt裡裝的是壓縮包qwe.zip的密碼:bV1g6t5wZDJif^J7,flag是buuctf-Misc雜項練習2 flag{1RTo8w@&4nK@z*XL}