原理

- 使用metasploit使目标機成功回連之後,要進一步攻擊就需要提升操作權限。對于版本較低的Windows系統,在回連的時候使用getsystem提權是可以成功的,但是對于更高的系統操作就會被拒絕。為了獲得受害機器的完全權限,需要繞過限制,擷取本來沒有的一些權限,這些權限可以用來删除檔案,檢視私有資訊,或者安裝特殊程式,比如病毒。

- Metasploit有很多種後滲透方法,可以用于對目标機器的權限繞過,最終擷取到系統權限。

UAC

使用者帳戶控制(User Account Control, UAC)是Windows Vista的一個重要的新增安全功能。通過 UAC,應用程式和任務可始終在非管理者帳戶的安全上下文中運作,除非管理者特别授予管理者級别的系統通路權限。UAC 可以阻止未經授權的應用程式自動進行安裝,并防止無意中更改系統設定。

- BypassUAC是一款使用Windows系統内置的AutoElevate後門攻陷Windows使用者帳戶控制(UAC)機制的工具。

過程

- kali:192.168.19.130

- Win7:192.168.19.133

- 先将惡意程式的程序遷移到其他程式上,這裡選擇ie浏覽器,隻要電腦還開着,回連就不會中斷。

- 實踐的目标是繞過UAC進行提權

- 将會話置于背景:

background

- 搜尋

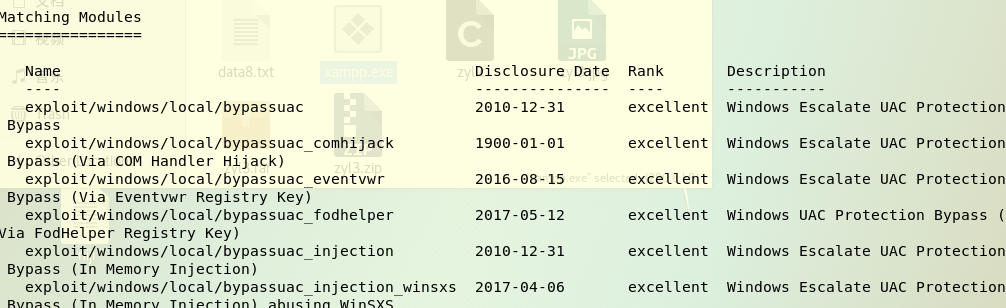

local/bypassuac

2017-2018-2 20155315《網絡對抗技術》免考五:Windows提權 - 可以看到有很多新的子產品,那會不會越新的子產品越容易成功呢?

- 選用

windows/local/bypassuac_fodhelper

set session 6

2017-2018-2 20155315《網絡對抗技術》免考五:Windows提權 -

windows/local/bypassuac_injection_winsxs

2017-2018-2 20155315《網絡對抗技術》免考五:Windows提權 - 看來,也不是越新的越容易成功

- 一個個嘗試吧

-

windows/local/bypassuac_injection

2017-2018-2 20155315《網絡對抗技術》免考五:Windows提權 - 運作後還是不成功

- 再接再厲,使用

windows/local/bypassuac

2017-2018-2 20155315《網絡對抗技術》免考五:Windows提權

總結

Windows提權是一件很可怕的事,一旦攻擊者有了管理者權限就可以進行任何操作了。Windows提權後可能修改系統資料庫、竊取秘密檔案等等,攻擊的同時還可以隐藏自己、修改目錄檔案抹去自己入侵的痕迹。是以,為避免被提權,要定期打更新檔、更新系統,避免成為攻擊的對象。

參考資料

- metasploit下Windows下多種提權方式

- msf_bypassuac提權