SELinux:Security-EnhancedLinux,是美國國家安全局(NSA)基于“域-類型”模型(domain-type)的強制通路控制(MAC)的實作。在這種通路控制體系的限制下,程序隻能通路那些在它的任務中所需要地檔案。SELinux在2.6版本及之後的Linux核心中提供,并工作于Linux核心中。SELinux在類型強制伺服器中合并了多級安全性或一種可選的多類政策,并采用了基于角色的通路控制概念,SELinux提供了比傳統的UNIX權限更好的通路控制。

DAC:DiscretionaryAccess Control,自主通路控制。自主通路控制是一種最為普遍的通路控制手段,使用者可以按自己的意願對系統的參數做适當修改以決定哪些使用者可以通路他們的檔案。

MAC:MandatoryAccess Control,強制通路控制。用于将系統中的資訊分密級和類進行管理,以保證每個使用者隻能通路到那些被标明可以由他通路的資訊的一種通路限制機制。其中多級安全(MultiLevel Secure, MLS)就是一種強制通路控制政策。

- strict:每個程序都受到SELinux的控制

- targeted:僅有限個程序受到SELinux控制,隻監控容易被入侵的程序

顯示檔案的安全上下文:# ls -Z --> system_u:object_r:etc_t:s0

SELinux為每個檔案提供了安全标簽,也為程序提供了安全标簽:

user:role:type

user:SELinux的user

role:角色

type:類型

SELinux規則庫:哪種域能通路哪種或哪些類型内的檔案

SELinux的狀态:

- enforcing:強制,每個受限的程序都必然受限

- permissive:啟用,每個受限的程序違規操作不會被禁止,但會被記錄于/var/log/audit/audit.log審計日志中

- disabled:關閉

擷取SELinux的目前狀态:# getenforce

設定SELinux的狀态(立即生效,重新開機系統後無效):

- 設定為enforcing:# setenforce 1

- 設定為permissive:# setenforce 0

- 如果目前系統的SELinux處于disabled狀态,需要改成enforcing或者permissive狀态,必須重新開機伺服器,才能生效

啟動過程如下:

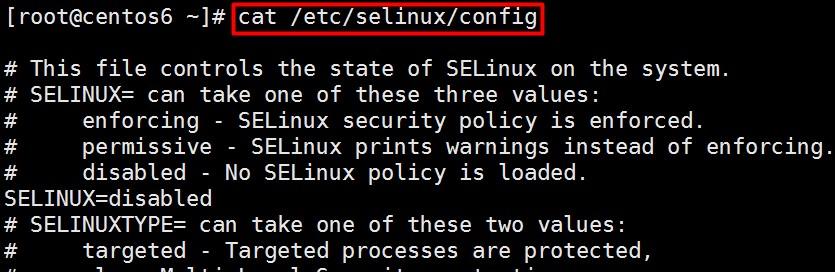

修改配置檔案/etc/selinux/config(非立即生效,重新開機系統後永久有效):

SELINUX={ disabled | enforcing | permissive }

給檔案重新打标:

改變檔案SELinux安全上下文:chcon

chcon [OPTION]... CONTEXT FILE...

chcon [OPTION]... [-u USER] [-r ROLE] [-t TYPE] FILE...

chcon [OPTION]... --reference=RFILE FILE...

-R:遞歸打标

示例:通過SELinux限制httpd服務的運作

# yum -y install httpd

# service httpd start

# ss -tunlp | grep 80

建立測試頁:

# vim /var/www/html/index.html

<h1>192.168.1.145---Apache Test Page</h1>

檢視測試頁:

# vim /etc/selinux/config --> SELINUX=enforcing

# reboot

修改SELinux安全上下文:

正常顯示的兩種方法:

- 關閉SELinux:# setenforce 0 //從Enforcing 1 --> permissive 0

- 重打标簽:# chcon -t httpd_sys_content_t /var/www/html/test.html

還原檔案的預設标簽(預設SELinux安全上下文):restorecon

restorecon [-R] /path/to/somewhere

取得SELinux布爾型規則:getsebool

getsebool [-a] [boolean]

設定SELinux布爾型規則:setsebool

setsebool [ -P] boolean value | bool1=val1 bool2=val2 ...