什麼是Secret

通過Secret可以将敏感資訊注入到Pod中的容器,一般用于存儲通路私有倉庫的賬号密碼、TLS證書、Token等。Secret可以做為容器依附在Pod中使用,或者可以通過環境變量引入。這是比直接使用ConfigMap更加安全的方式,降低敏感資料直接暴露給未授權使用者的風險。

Secret 基本操作

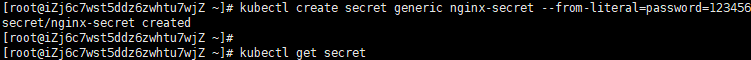

通過kubectl create secret

kubectl create secret generic nginx-secret --from-literal=password=123456

通過yaml資源配置清單

先轉換為Base64編碼

echo -n "123456" |base64

輸出 MTIzNDU2

kubectl apply -f nginx-secret.yaml

apiVersion: v1

kind: Secret

metadata:

name: nginx-secret

type: Opaque

data:

password: MTIzNDU2 Secret 類型

generic 從檔案、目錄或指令行參數中建立Secret。

docker-registry 建立針對與Docker Registory身份驗證的賬号密碼。

tls 從輸入的密鑰對中建立TLS Secret,密鑰對必須提前申請好,公鑰需要采用.PEM編碼并比對對應的私鑰。

參數說明

--from-file 或 --from-env-file 指定包含一個或多個配置檔案的目錄的路徑

--from-literal 指定一對從指令行輸入的鍵值對

Secret作為資料卷被Pod挂載使用

kubectl apply -f nginx-pod-secret.yaml

apiVersion: v1

kind: Secret

metadata:

name: nginx-secret

type: Opaque

data:

password: MTIzNDU2 apiVersion: v1

kind: Pod

metadata:

name: nginx-pod

labels:

app: nginx

spec:

volumes:

- name: secret-volume

secret:

secretName: nginx-secret

containers:

- name: nginx

image: nginx:1.16

volumeMounts:

- name: secret-volume

readOnly: true

mountPath: "/etc/secret-volume" Secret作為TLS證書被Ingress調用

kubectl create secret tls ingress-certificate --key tls.key --cert tls.crt

Ingress的YAML資源定義清單

tls:

- hosts:

- nginx.com

secretName: ingress-certificate 使用技巧

對于安全保密等級較高的資料建議使用Secret進行存儲及被其他資源所調用。