SYN Flood 或稱 SYN洪水、SYN洪泛是一種阻斷服務攻擊,起因于攻擊者傳送一系列的SYN請求到目标系統。

使用者和伺服器之間的正常連接配接,正确執行3次握手。

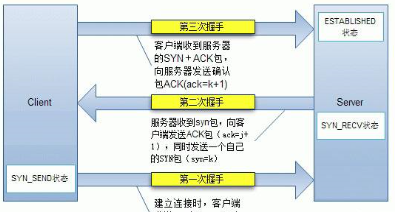

三次握手

當用戶端嘗試與伺服器建立TCP連接配接時,用戶端和伺服器在正常情況下交換一組資訊,如下所示:

1.用戶端将SYN同步資訊發送到伺服器并請求連接配接設定。

2.伺服器響應用戶端SYN-ACK響應請求。

3.用戶端承諾ACK并建立連接配接。

這是在所謂的TCP 3次握手中使用TCP傳輸協定的每個連接配接的基礎。

水槽洪水。攻擊者發送許多資料包,但不向伺服器發送“ACK”。是以,連接配接半開,吞下伺服器資源。由于阻止服務攻擊,合法使用者嘗試連接配接到伺服器但被拒絕。

SYN Flood是一種衆所周知的攻擊,在現代網絡中通常無效。這種類型的攻擊僅在伺服器收到SYN後才配置設定資源,但在本節中,它會在收到ACK之前生效。

目前有兩種SYN Flood攻擊方式,但它與所有伺服器都沒有收到ACK的事實有關。惡意使用者無法接收ACK,因為伺服器向假IP位址發送SYN-ACK,跳過最後一條ACK消息或模拟SYN的源IP位址。在這兩種情況下,伺服器都需要時間來複制通知,這可能會導緻簡單的網絡擁塞而無需ACK。

如果這些半開放連接配接綁定伺服器資源,則伺服器可以向伺服器排出大量SYN資訊。如果為半開連接配接保留所有資源,則會阻止服務攻擊,因為無法設定新連接配接(無論合法)。其他作業系統功能可能需要這種形式的資源,即使在某些系統上,即使停機也可能非常嚴重。

1996年用于配置設定半開放連接配接資源的技術通常包括相當短的隊列(例如,8個空座位)。當連接配接完成或過期時(例如,3分鐘後),您可以打開隊列間隔。如果隊列已滿,則新的傳入連接配接将失敗。在上面的示例中,在發送總共8個資料包之前,所有新的傳入連接配接都被阻止。這意味着每3分鐘計算8個資料包,并阻止所有新的TCP連接配接。此阻止服務僅攻擊少量流量。

建議的措施包括SYN cookie和限制在特定時間段内從同一源請求的新連接配接數,但最新的TCP / IP堆棧沒有上面提到的瓶頸因為它位于SYN Flood和其他基于通道的容量之間。攻擊類型應該很少或沒有差別。