CSRF

-

CSRF

Cross Site Request Forgery

-

CSRF

- 包括:以你名義發送郵件,發消息,盜取你的賬号,甚至于購買商品,虛拟貨币轉賬......

- 造成的問題:個人隐私洩露以及财産安全。

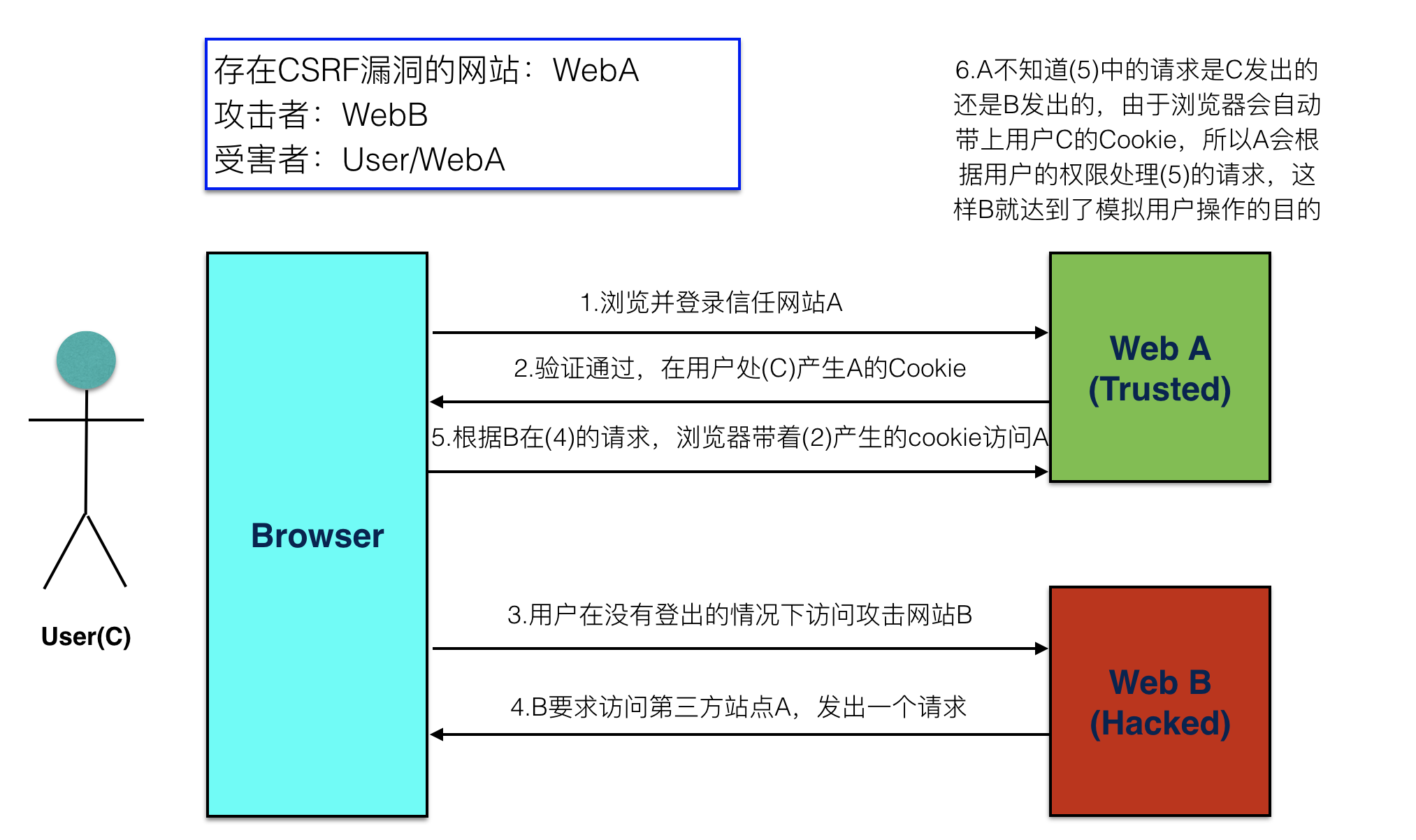

CSRF攻擊示意圖

- 用戶端通路伺服器時沒有同伺服器做安全驗證

防止 CSRF 攻擊

步驟

- 在用戶端向後端請求界面資料的時候,後端會往響應中的 cookie 中設定 csrf_token 的值

- 在 Form 表單中添加一個隐藏的的字段,值也是 csrf_token

- 在使用者點選送出的時候,會帶上這兩個值向背景發起請求

- 後端接受到請求,以會以下幾件事件:

- 從 cookie中取出 csrf_token

- 從 表單資料中取出來隐藏的 csrf_token 的值

- 進行對比

- 如果比較之後兩值一樣,那麼代表是正常的請求,如果沒取到或者比較不一樣,代表不是正常的請求,不執行下一步操作

代碼示範

未進行 csrf 校驗的 WebA

- 後端代碼實作

from flask import Flask, render_template, make_response from flask import redirect from flask import request from flask import url_for app = Flask(__name__) @app.route('/', methods=["POST", "GET"]) def index(): if request.method == "POST": # 取到表單中送出上來的參數 username = request.form.get("username") password = request.form.get("password") if not all([username, password]): print('參數錯誤') else: print(username, password) if username == 'laowang' and password == '1234': # 狀态保持,設定使用者名到cookie中表示登入成功 response = redirect(url_for('transfer')) response.set_cookie('username', username) return response else: print('密碼錯誤') return render_template('temp_login.html') @app.route('/transfer', methods=["POST", "GET"]) def transfer(): # 從cookie中取到使用者名 username = request.cookies.get('username', None) # 如果沒有取到,代表沒有登入 if not username: return redirect(url_for('index')) if request.method == "POST": to_account = request.form.get("to_account") money = request.form.get("money") print('假裝執行轉操作,将目前登入使用者的錢轉賬到指定賬戶') return '轉賬 %s 元到 %s 成功' % (money, to_account) # 渲染轉換頁面 response = make_response(render_template('temp_transfer.html')) return response if __name__ == '__main__': app.run(debug=True, port=9000) - 前端登入頁面代碼

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8"> <title>登入</title> </head> <body> <h1>我是網站A,登入頁面</h1> <form method="post"> <label>使用者名:</label><input type="text" name="username" placeholder="請輸入使用者名"><br/> <label>密碼:</label><input type="password" name="password" placeholder="請輸入密碼"><br/> <input type="submit" value="登入"> </form> </body> </html>

- 前端轉賬頁面代碼

運作測試,如果在未登入的情況下,不能直接進入轉賬頁面,測試轉賬是成功的<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8"> <title>轉賬</title> </head> <body> <h1>我是網站A,轉賬頁面</h1> <form method="post"> <label>賬戶:</label><input type="text" name="to_account" placeholder="請輸入要轉賬的賬戶"><br/> <label>金額:</label><input type="number" name="money" placeholder="請輸入轉賬金額"><br/> <input type="submit" value="轉賬"> </form> </body> </html>

攻擊網站B的代碼

-

from flask import Flask from flask import render_template app = Flask(__name__) @app.route('/') def index(): return render_template('temp_index.html') if __name__ == '__main__': app.run(debug=True, port=8000) - 前端代碼實作

運作測試,在使用者登入網站A的情況下,點選網站B的按鈕,可以實作僞造通路<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8"> <title>Title</title> </head> <body> <h1>我是網站B</h1> <form method="post" action="http://127.0.0.1:9000/transfer"> <input type="hidden" name="to_account" value="999999"> <input type="hidden" name="money" value="190000" hidden> <input type="submit" value="點選領取優惠券"> </form> </body> </html>

在網站A中模拟實作 csrf_token 校驗的流程

- 添加生成 csrf_token 的函數

# 生成 csrf_token 函數 def generate_csrf(): return bytes.decode(base64.b64encode(os.urandom(48))) - 在渲染轉賬頁面的,做以下幾件事情:

-

- 生成 csrf_token 的值

- 在傳回轉賬頁面的響應裡面設定 csrf_token 到 cookie 中

- 将 csrf_token 儲存到表單的隐藏字段中

@app.route('/transfer', methods=["POST", "GET"]) def transfer(): ... # 生成 csrf_token 的值 csrf_token = generate_csrf() # 渲染轉換頁面,傳入 csrf_token 到模闆中 response = make_response(render_template('temp_transfer.html', csrf_token=csrf_token)) # 設定csrf_token到cookie中,用于送出校驗 response.set_cookie('csrf_token', csrf_token) return response

- 在轉賬模闆表單中添加 csrf_token 隐藏字段

<form method="post"> <input type="hidden" name="csrf_token" value="{{ csrf_token }}"> <label>賬戶:</label><input type="text" name="to_account" placeholder="請輸入要轉賬的賬戶"><br/> <label>金額:</label><input type="number" name="money" placeholder="請輸入轉賬金額"><br/> <input type="submit" value="轉賬"> </form>

- 運作測試,進入到轉賬頁面之後,檢視 cookie 和 html 源代碼

Flask模拟實作CSRF攻擊CSRF ------- 知識無價,汗水有情,如需搬運請注明出處,謝謝!

- 在執行轉賬邏輯之前進行 csrf_token 的校驗

if request.method == "POST": to_account = request.form.get("to_account") money = request.form.get("money") # 取出表單中的 csrf_token form_csrf_token = request.form.get("csrf_token") # 取出 cookie 中的 csrf_token cookie_csrf_token = request.cookies.get("csrf_token") # 進行對比 if cookie_csrf_token != form_csrf_token: return 'token校驗失敗,可能是非法操作' print('假裝執行轉操作,将目前登入使用者的錢轉賬到指定賬戶') return '轉賬 %s 元到 %s 成功' % (money, to_account)

運作測試,使用者直接在網站 A 操作沒有問題,再去網站B進行操作,發現轉賬不成功,因為網站 B 擷取不到表單中的 csrf_token 的隐藏字段,而且浏覽器有同源政策,網站B是擷取不到網站A的 cookie 的,是以就解決了跨站請求僞造的問題

在 Flask 項目中解決 CSRF 攻擊

在 Flask 中, Flask-wtf 擴充有一套完善的 csrf 防護體系,對于我們開發者來說,使用起來非常簡單

在 FlaskForm 中實作校驗

- 設定應用程式的 secret_key

- 用于加密生成的 csrf_token 的值

app.secret_key = "#此處可以寫随機字元串#"

- 用于加密生成的 csrf_token 的值

- 在模闆的表單中添加以下代碼

<form method="post">

{{ form.csrf_token() }}

{{ form.username.label }} {{ form.username }}<br/>

{{ form.password.label }} {{ form.password }}<br/>

{{ form.password2.label }} {{ form.password2 }}<br/>

{{ form.submit }}

</form> - 渲染出來的前端頁面為:

Flask模拟實作CSRF攻擊CSRF ------- 知識無價,汗水有情,如需搬運請注明出處,謝謝!

設定完畢,cookie 中的 csrf_token 不需要我們關心,會自動幫我們設定

單獨使用

-

-

app.secret_key = "#此處可以寫随機字元串#"

-

- 導入 flask_wtf.csrf 中的 CSRFProtect 類,進行初始化,并在初始化的時候關聯 app

from flask.ext.wtf import CSRFProtect CSRFProtect(app)

- 如果模闆中有表單,不需要做任何事。與之前一樣:

<form method="post"> {{ form.csrf_token }} ... </form>

- 但如果模闆中沒有表單,你仍需要 CSRF 令牌:

<form method="post" action="/"> <input type="hidden" name="csrf_token" value="{{ csrf_token() }}" /> </form>