本文由 網易雲 釋出。

近日,媒體曝光Memcache伺服器一個漏洞,犯罪分子可利用Memcache伺服器通過非常少的計算資源發動超大規模的DDoS攻擊。該漏洞是Memcache開發人員對UDP協定支援的方式不安全導緻的,黑客能通過它實作“反射型DDoS攻擊”。

什麼是反射型DDoS攻擊,犯罪分子是如何利用UDP協定進行攻擊的?我們應該采取什麼方式去減少它所帶來的危害?網易雲首席安全架構師沈明星對此進行了解讀。

“四兩撥千斤”的攻擊方式

沈明星稱,反射型DDoS攻擊是一種新的變種。攻擊者并不直接攻擊目标服務IP,而是利用網際網路的某些特殊服務開放的伺服器,通過僞造被攻擊者的IP位址、向有開放服務的伺服器發送構造的請求封包,該伺服器會将數倍于請求封包的回複資料發送到被攻擊IP,進而對後者間接形成DDOS攻擊。

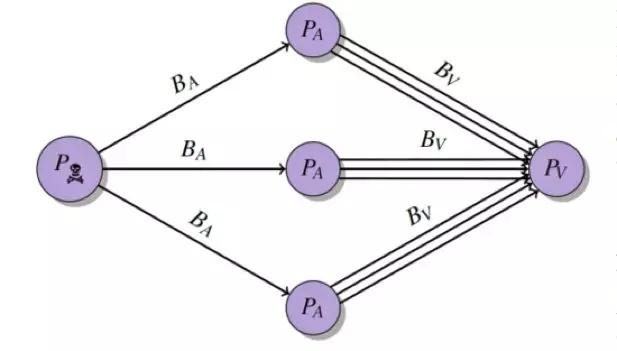

圖解:攻擊者(Attacker,實際情況中更多的會利用傀儡機進行攻擊)不直接把攻擊包發給受害者,而是冒充受害者給放大器(Amplifiers)發包,然後通過放大器再反射給受害者

回到Memcache伺服器上則是,犯罪分子會向端口11211上的Memcache伺服器發送小位元組請求。由于UDP協定并未正确執行,是以Memcache伺服器并未以類似或更小的包予以響應,而是 有時候比原始請求大數千倍的包予以響應。由于UDP協定即包的原始IP位址能輕易遭欺騙,也就是說攻擊者能誘騙Memcache伺服器将過大規模的響應包發送給另外一個IP位址,即DDoS攻擊的受害者的IP位址。

那為什麼攻擊者能利用了網絡協定的缺陷或者漏洞進行IP欺騙?沈明星稱,這主要是因為很多協定(例如ICMP、UDP等)對源IP不進行認證。

為了達到更好的攻擊效果,黑客還會選擇具有放大效果的協定服務進行攻擊,“攻擊非常容易就能達到四兩撥千斤的效果。”沈明星擔憂地說。

我們任何一個對外開放的業務都可能是潛在的受害者 建議停止使用Memcache的UDP端口

根據監測資料顯示,利用Memcache這個漏洞進行DDoS攻擊的事件明顯增多,存在較大的風險。沈明星說:“我們任何一個對外開放的業務都可能是潛在的受害者。”

那應該采取什麼方式去減少Memcache漏洞所帶來的危害?這位攻防經驗十分豐富的首席安全架構師表示,對于Memcache的使用者,為了避免成為攻擊者的幫兇,可以使用“--listen 127.0.0.1”隻在本地偵聽UDP端口,或者索性使用“ -U 0 ”關閉UDP端口。除此之外,也可以使用防火牆關閉對11211端口的通路。

對于開發而言,建議停止使用Memcache的UDP端口。

對于易受攻擊的使用者,建議對自己的業務進行加強。另外,由于UDP反射使用大帶寬進行堵塞的這一特征,需要使用者采購超大的帶寬才能進行防禦。一般使用者如果無力采購超大帶寬,建議購買DDoS高防服務的方式進行防禦。

網易雲易盾DDoS高防第一時間響應時加入的監測特征

Memcache伺服器漏洞披露後,網易雲易盾DDoS高防第一時間進行了響應。即時推送相關消息給使用者進行提醒,并對DDoS檢測特征庫進行了更新,加強針對此次事件的跟蹤和檢測。同時,營運和專家團隊也7*24小時随時待命應對可能的更新攻擊。

沈明星指出,網易雲易盾DDoS高防使用了網易自研的流量清洗技術,擁有網易二十年的攻防對抗積累經驗,并經過多次大型事件檢驗,應對此次攻擊事件完全遊刃有餘,所有網易雲易盾使用者均可放心。

原文位址:http://mp.weixin.qq.com/s/YuMIrmDSDiIA4Y3acHQ7SQ

了解 網易雲 :

網易雲官網:https://www.163yun.com/

新使用者大禮包:https://www.163yun.com/gift

網易雲社群:https://sq.163yun.com/