近期,維基解密曝光了一系列據稱來自美國中央情報局(CIA)網絡攻擊活動的秘密檔案,代号為“Vault 7”,被洩露檔案的第一部分名為“Year Zero”,共有8761個檔案,包含7818個網頁和943份附件。

Year Zero暴露了CIA全球竊聽計劃的方向和規模,還包括一個龐大的黑客工具庫,該庫包含的代碼量過億,趕超大型軟體開發公司。這些黑客工具既有CIA自行開發的軟體,也有據稱是得到英國MI5(軍情五處)協助開發的間諜程式,其中包括惡意軟體、病毒、特洛伊木馬、武器化的‘0day漏洞’、惡意軟體遠端控制系統及其相關檔案等。網絡攻擊入侵活動對象包括微軟、安卓、蘋果iOS、OS X和Linux等作業系統和三星智能電視,甚至還包括車載智能系統和路由器等網絡節點單元和智能裝置。

本文重點剖析Windows平台下的攻擊行為。

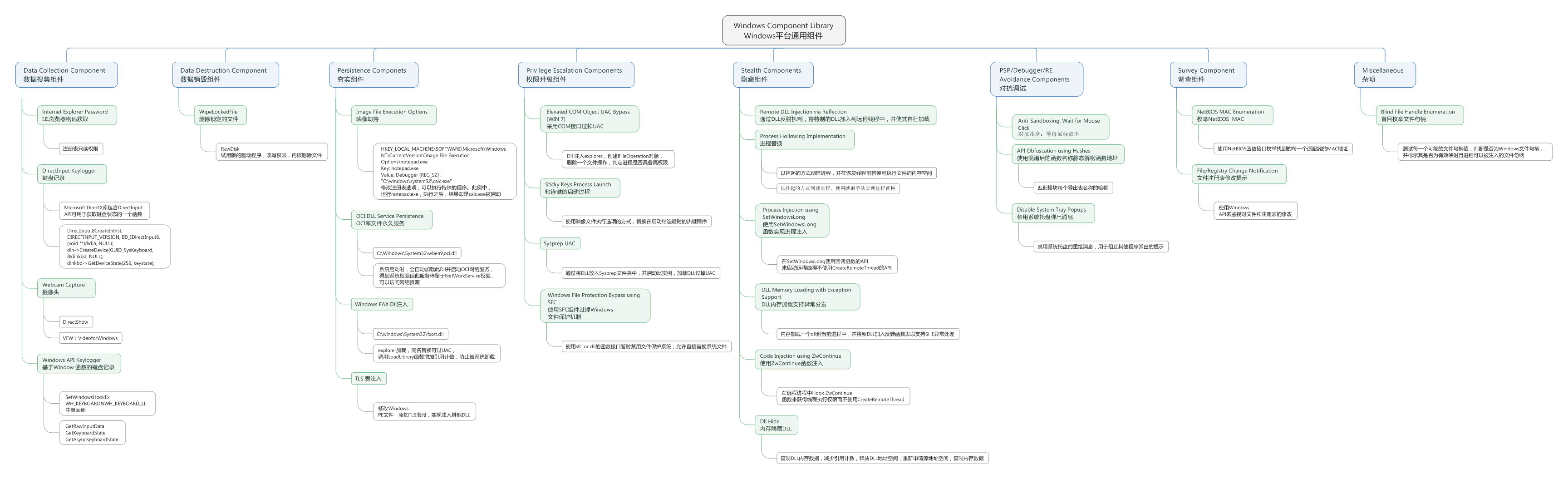

Windows平台下的攻擊技術與工具主要分為8種,分别為資料搜集、資料銷毀、服務劫持、權限更新、記憶體隐藏、對抗分析、驗證搜查以及其他雜項,架構如下:

(請右鍵另存上圖,放大檢視。)

它們借鑒目前比較流行的木馬樣本,旨在提供可以快速組合各種功能的解決方案,緻力于開發簡單且有效的攻擊組合。

a) Internet Explorer Password(浏覽器密碼)

通過直接讀取使用者系統資料庫項下的關鍵值,擷取IE密碼相關資訊。

b) 基于MicroSoft DirectX接口的鍵盤記錄

通過調用包含DirectInput接口的dxd9.dll,用于擷取鍵盤狀态。

c) 基于MicroSoft API接口的鍵盤記錄

通過SetWindowsHookEx函數注冊一個關于WH_KEYBOARD&WH_KEYBOARD_LL的回調,并使用函數GetRawInputData、GetKeyboardState、GetAsynckeyboardState,擷取使用者輸入的鍵盤指紋。

d) 攝像頭監控

采用COM接口下DirectShow 和VFW(video for Windows)元件,擷取裝置資料流資訊。

a) 木馬采用來自一家叫Eldos的公司的正規适用程式簽名驅動,産品名稱為RawDisk,該産品的簽名驅動允許激活分區的磁盤可寫,使磁盤檔案在鎖定狀态下也可以被删除,進而造成一定的惡劣影響。

a) Image File Execution Optio(映像劫持),通過建立或者改寫系統資料庫鍵位Image File Execution Options有關執行檔案的鍵值,進而導緻程式在執行時發生異常行為。

b) OCI.DLL Service Persistence(OCI.dll服務),通過替換系統同名dll,使得系統在啟動時加載惡意dll,并啟動OCI網絡服務,得到系統權限,但此服務停留于NetWork Service權限,可以通路網絡資源。

c) Windows FAXdll注入,系統啟動後,explorer主動加載此系統目錄fxsst.dll,同名替換并使用LoadLibrary增加引用計數後,可以防止有效解除安裝,并以此可以過掉UAC。

d) TLS表,修改Windows PE檔案,添加TLS表,在回調表中加載其他DLL代碼,可以有效實施其他惡意行為。

a) Elevated COM Object UAC ByPass,采用COM對象接口擷取高權限的Explorer程序,編寫DLL代碼,實作建立com對象接口執行檔案删除操作,并注入到所有explorer程序中,判斷删除操作是否成功,由此判定目前程序是否為高權限。

b) Sticky Key Process Launch(劫持粘連鍵),使用映像劫持的方法,替換啟動粘連鍵的熱鍵程式。

c) Sysprep UAC,基于白名單的方式,複制惡意DLL至sysprep目錄中,并啟動sysprep程式,加載惡意DLL獲得高權限。

d) Windows File Protection ByPass Using SFC,使用SFC元件過掉Windows檔案保護機制,通用系統目錄下的sfc_oc.dll的函數接口暫時禁用檔案保護系統,允許直接替換系統檔案,進而實施惡意操作。

a) Remote DLL Injection via Reflection(DLL反射注入),通過DLL反射機制,将特制的DLL插入到遠端線程中,并使其自行加載,實施惡意行為。

b) Process Hollowing Implementation(程序替換),以挂起線程的方式啟動程式,并線上程恢複前替換可執行檔案的内容空間。

c) Process Injection Using SetWindowsLong,使用此函數的回調函數建立遠端線程,實作DLL注入。

d) Dll Memory Loading With Exception Support,記憶體加載DLL,加載一個DLL到目前程序中,并将新DLL加入反轉函數表以支援SHE異常處理,并在此過程中實作惡意行為。

e) Code Injection using ZwContinue, 挂鈎程序中的此函數,線上程獲得執行權限前實作DLL注入。

f) DLL Hide(DLL隐藏),複制DLL資料,減少計數引用,釋放DLL的記憶體空間,重新申請原位址空間并複制DLL資料至此,進而實作DLL隐藏。

a) Anti-Sanboxing,對抗沙盒檢測,等待使用者滑鼠點選事件的發生

b) APIObfuscation Using Hash,使用函數名稱加密字元串靜态解密函數位址,比對每一個導出函數名稱。

c) Disable System Tray Popups,禁用系統托盤的重繪消息,用于阻止其他程式彈出的提示。

a) NetBIOS MAC Enumeration,找到每一個擴充卡的MAC位址。

b) File/Registry Change Notification,監控檔案與系統資料庫的修改。

a) Blind File Handle Enumeration,檔案句柄的暴力枚舉,測試每一個可能的檔案句柄值,判斷是否為Windows 檔案句柄,并标示其是否為有效映射且程序可以被注入。

随着CIA資料的逐漸洩露,越來越多的黑客工具和技術将被壞人利用,各種新型木馬病毒将會逐漸面世,IT安全建議大家:

1. 不要從小網站下載下傳軟體

小網站是黑客傳播惡意軟體的最大管道,各種破解軟體、注冊機都是木馬病毒的溫床,一旦下載下傳運作就會導緻機器感染木馬病毒, 最終導緻資料洩露。

為防止公司和個人的敏感資料洩露,請到正規網站下載下傳軟體!

2. 不要打開來曆不明的外網郵件(Internet mail)

釣魚郵件是壞人入侵内網的常用途徑,IT安全團隊一直奮鬥在對抗惡意郵件的第一線,每日屏蔽來自外網的惡意郵件10w+封,惡意郵件攔截率達到99.9%+。

為防止漏攔截惡意郵件進入内網,造成PC感染木馬病毒,請大家不要打開來曆不明的郵件,如無法确認郵件安全性,請聯系8000協助。

3. 不要通路安全性不明的網站

網站挂馬是黑客常用的伎倆,黑客入侵安全防護措施不足的網站系統,将各類下載下傳連結替換為木馬病毒,當使用者通路網站時,會誤把木馬病毒下載下傳到本地并運作。

為了保護公司和個人的資訊安全,請勿通路安全性不明的網站,當出現“IT安全提醒:此網站禁止通路”或“電腦管家提醒:此網站存在風險”,請及時終止通路!

https://wikileaks.org/ciav7p1/cms/page_2621753.html#

相關推薦

一篇文章帶你看懂Cloudflare資訊洩露事件

MySQL成勒索新目标,資料服務基線安全問題迫在眉睫