TIM使用ACI對ITIM進行權限控制,access control item (ACI)。TIM預先定義了70多個ACI。

1.ACI基本知識

ACI包含三個主要元件:

•Governed users

•Type

•Target

管理ACI的使用者被定義為ITIM組或者一個ACI Principals,Principals 指的是預先定義好的可以獲得特權的實體。ACI可以被System Administrators, Domain Administrators, or Authorization Owners等角色管理,Authorization Owner是一個特殊的ITIM組,其被允許修改ACI。

ACI有三種:

•Organizational

其中包含所有組織任務,包括添加使用者,提供賬号,管理組織内的元件,添加組織角色等的權利。

•Provisioning

其中包含所有供應任務,包括添加service,provisioning policy,identity policies, password policies, service selection policies和設計workflow等的權利。

•Reporting

包含生成報告的權限。

ACI有兩個重要概念:

ACI focus:這是由被控制的實體和其在組織樹中的位置所決定,也就是說其中有兩個要素,一個是origin,一個是scope。例如,設定一個 All Persons的權限在 Sales organizational unit,那麼origin就是Sales,scope就是All Persons.

ACI scope:分為兩種,一種是單層面的,一種是包含子樹的層面的。

ACI有三種過濾器:

•LDAP--标準基于RFC2254的LDAP過濾器。例如:

• (!(title=manager))

title不是manager的

• (|(state=CA)(state=TX))

州是 CA 或者是 TX

• (sn=A*)

sn 以一個 A 開頭。

•ITIM relationship--LDAP過濾器的擴充,提供了基于對域Object和另一個域object關系的比對手段。文法很簡單:

(${relationship.attribute}=value)

例如:(${parent.o}=Sales)

這個過濾器就是用來narrow到所有屬于Sales的人。

relationship有如下幾種:

•Parent

•Owner

•Organization

•Supervisor

•Sponsor

•Administrator

•Role

•Account

•Service

• (${organization.o}=Education)

• (${service.erservicename}=Linux Server)

• (${role.errolename}=Brokers)

•System expression

若需要時間檢索,則使用(gmtAttributeName [<= | => ] ${system.date [+ | - ] days})的文法:

例如:(erpswlastchanged<=${system.date – 90}) 九十天或更久未修改的賬号密碼。

權限許可(Access Permissions)

兩種類型:屬性許可、操作許可。對于這兩種類型有三個權限設定:grant(獲得),deny(禁止),none(實際為隐式禁止,但是可以被其他ACI覆寫)

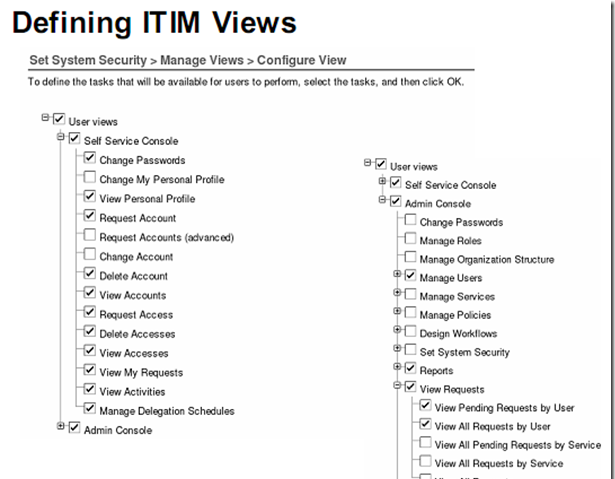

2.ITIM 的組Group和視圖View:

TIM賬号的組是用來控制進入ITIM。預設有Help Desk Assistant, Auditor, Manager, and Service Owner等組。每個組都隻有一個視圖,視圖分為管理Console和Self Service Console。

每一個組都有一個視圖。

3.沖突解決:

兩個或多個ACI:顯式禁止覆寫顯式獲得,顯式獲得覆寫隐式禁止。

多個ITIM組:根據最寬泛的特權進行授予。(也适用于上述兩個原則)

4.部署政策:

計劃ACI 的focus和scope,計劃你想使能的功能,決定組的配置設定,使用naming scheme來控制ACI的目标。